Symantec a annoncé cette semaine la découverte de Regin, un cheval de Troie utilisé depuis plusieurs années pour des campagnes d’espionnage internationales d’organisations gouvernementales, d’entreprises ou encore d’opérateurs d’infrastructures, voire de particuliers. L’éditeur estime qu’une dizaine de pays ont été touché par ce malware depuis 2008. Regin saurait s’adapter à sa cible et serait quasi indétectable. Le virus se propage via un navigateur Web et Yahoo ! Instant Messenger notamment.

Chez l’éditeur Kapsersky, on pense que Regin est une cyber-attaque hautement sophistiquée, l’une des plus importantes depuis Stuxnet.Les experts du GReAT (Global Research and Analysis Team) de Kaspersky Lab complètent les analyses de Symantec en annonçant que Regin dispose d’un module spécifique capable de surveiller les contrôleurs de stations de base GSM et ainsi de collecter des données concernant des cellules GSM et l’infrastructure réseau des victimes.

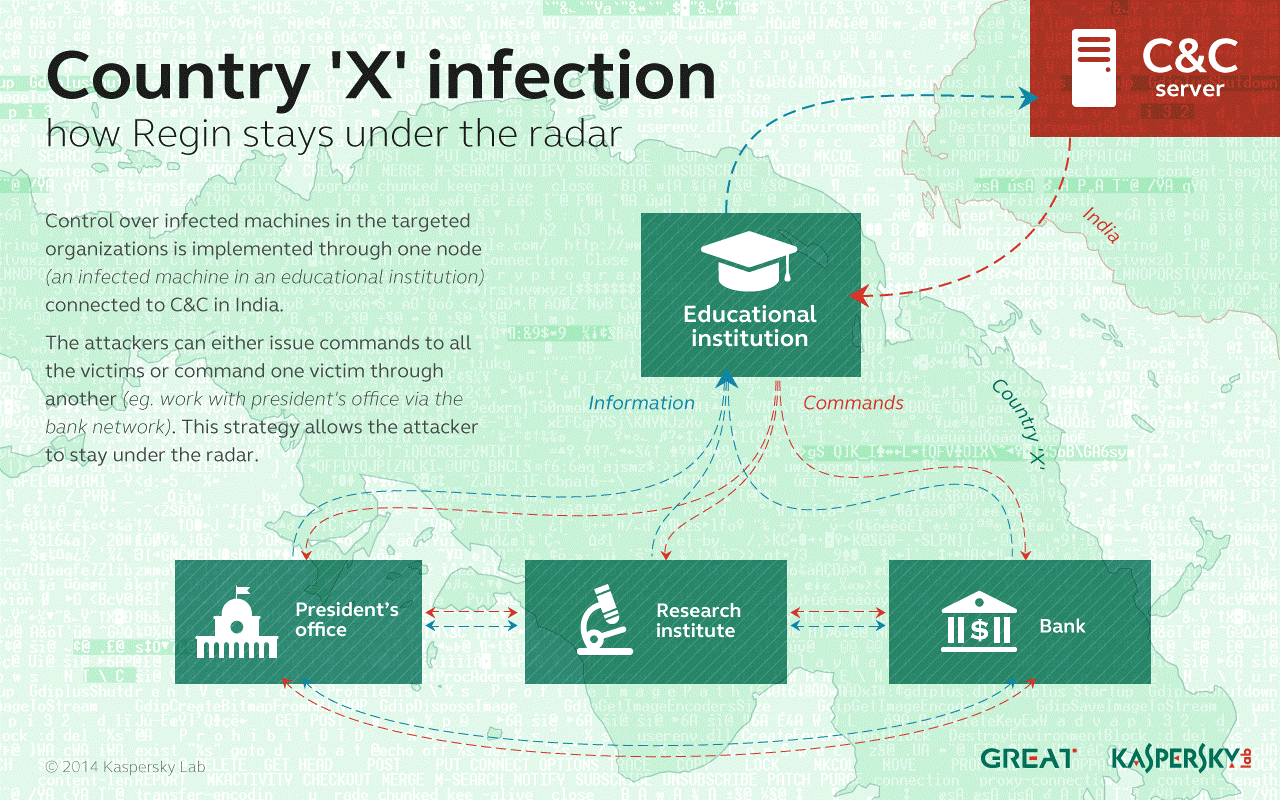

« L’acteur derrière la plate-forme Regin a mis en place une méthode solide de contrôle des réseaux infectés », indique Kaspersky Lab. L’éditeur a observé plusieurs des organisations compromises dans un pays, et ses experts ont remarqué qu’une seule d’entre elles communiquait avec le serveur de contrôle et de commande situé dans un autre pays. Cependant, toutes les victimes de Regin de cette région étaient reliées entre elles grâce à un réseau Peer-to-Peer de type VPN, et elles pouvaient communiquer entre elles. « Ainsi, les attaquants ont transformé les organisations touchées en un vaste réseau unifié, ce qui leur a permis d’envoyer des commandes et de voler des informations depuis un seul point d’entrée. C’est ainsi qu’ils ont pu passer inaperçue pendant des années », précise l’éditeur. « Bien que tous les réseaux GSM disposent de mécanismes embarqués permettant par exemple aux forces de l'ordre de répérer un suspetc, c'est aussi par ce moyen que des tiers peuvent pirater le système et en abuser pour lancer des attaques contre les utilisateurs de mobiles« , explique Costin Raiu, directeur de l'équipe de recherche et d'analyse internationale (GReAT) de Kaspersky Lab.