Les attaques DDoS ont doublé, avec une intensification des méga-attaques

L'attaque DDoS la plus massive au 2ème trimestre 2015, mesurée à plus de 240 Gb/s, a duré plus de 13 heures selon un rapport publié par Akamai.

Quelles...

Les attaques DDoS ont doublé, avec une intensification des méga-attaques

L'attaque DDoS la plus massive au 2ème trimestre 2015, mesurée à plus de 240 Gb/s, a duré plus de 13 heures selon un rapport publié par Akamai.

Quelles...

21 modèles de smartphones vendus en ligne bourrés de malwares

Gare ! Les smartphones Android MI3 de Xiaomi, G510 de Huawei et S860 de Lenovo, parmi d’autres vendus en ligne, sont infectés par des logiciels...

21 modèles de smartphones vendus en ligne bourrés de malwares

Gare ! Les smartphones Android MI3 de Xiaomi, G510 de Huawei et S860 de Lenovo, parmi d’autres vendus en ligne, sont infectés par des logiciels...

21 modèles de smartphones vendus en ligne bourrés de malwares

Gare ! Les smartphones Android MI3 de Xiaomi, G510 de Huawei et S860 de Lenovo, parmi d’autres vendus en ligne, sont infectés par des logiciels...

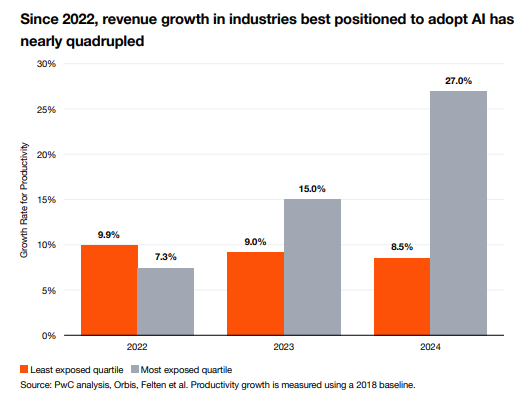

Les robots tueurs d’emplois ? Pas que…

Certes l’automatisation va supprimer de nombreux emplois, mais elle va aussi en créer et transformer ceux existants.

Des métiers vont disparaître dans les années à...

Salariés ; de quelles compétences numériques ont-ils besoin ?

Les nouvelles technologies nécessitent de développer des compétences spécifiques au sein des entreprises. Quelles sont les attentes des employés en termes de formation vis-à-vis...

Man in the Cloud attacks, ou comment transformer les services…

Avec la technique « Man in the Cloud », un hacker parvient à s’introduire discrètement dans les services de synchronisation de fichiers, pensez à Google Drive...

Man in the Cloud attacks, ou comment transformer les services…

Avec la technique « Man in the Cloud », un hacker parvient à s’introduire discrètement dans les services de synchronisation de fichiers, pensez à Google Drive...

Man in the Cloud attacks, ou comment transformer les services…

Avec la technique « Man in the Cloud », un hacker parvient à s’introduire discrètement dans les services de synchronisation de fichiers, pensez à Google Drive...

Wizaplace, plateforme SaaS de création de marketplace, espère lancer une cinquantaine de places de marché en 2016

Wizaplace, plateforme SaaS de création de marketplace, espère lancer une cinquantaine de place de marché en 2016 Wizaplace est basée à Lyon et compte une dizaine de salariés. Service de la société Wizacha, créée en 2012 par Eric Alessandri, elle espère lancer une quinzaine de…