Analyses de risques

L'analyse de risque est l'élément fondateur de votre stratégie de protection. Sans elle il sera impossible d'obtenir un niveau de sécurité adéquat pour un...

Analyses automatisées des vulnérabilités

La recherche automatisée des vulnérabilités permet des analyses plus fréquentes qu'un test d'intrusion.

L'analyse automatique de vulnérabilités a pour objectif de détecter les vulnérabilités connues...

Log Management

À ne pas confondre avec les SIEM, les solutions de gestion des journaux sont avant tout de puissants outils d'agrégation et de recherche.

La confusion...

Audit de code source

Si quatre paires d'yeux valent mieux que deux lorsqu'il s'agit d'examiner un code source à la recherche de vulnérabilités potentielles, que penser alors d'une...

Protection de la donnée

Et si l’on cherchait à protéger aussi la donnée elle-même, plutôt que seulement les systèmes qui la traitent ?

La montée en puissance des aspects...

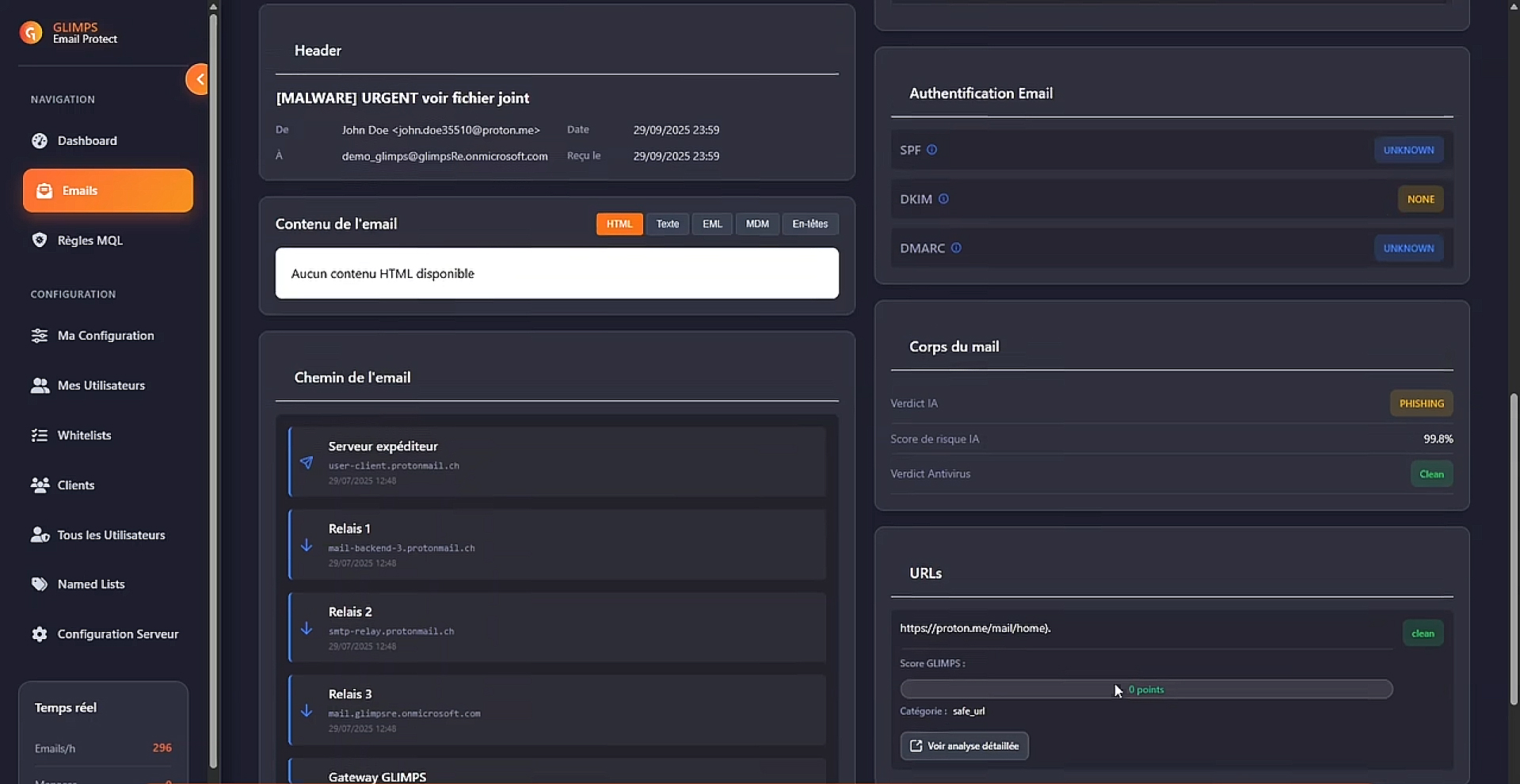

Protection applicative

Avec 90% des attaques ciblant la couche applicative, la protection des applications doit être une priorité. En particulier sur le Web.

Selon des chiffres du...

Protection des terminaux mobiles

Les terminaux mobiles sont encore une catégorie à part, mais pour combien de temps encore ? La tendance est à la protection de l’information...

Protection du poste de travail

Le bon vieil antivirus a évolué : désormais plus complet, il a su intégrer toutes les approches de protection innovantes qui ont vu le...

Threat Intelligence

La Threat Intelligence promet une veille et une analyse des menaces émergentes afin d’aider les entreprises à mieux anticiper.

Les prestataires de renseignement sur la...

Avis d'Expert - Fabrice Marsella, maire du Village by CA de Paris

Fabrice Marsella, maire du Village by CA de Paris POC or not POC ? Solutions Numériques : Le POC est aujourd’hui parfois taxé de perte de temps. Qu’en pensez-vous ? Fabrice Marsella : le POC est un moyen simple de rapprocher deux mondes qui…