Caen victime d’une cyberattaque

La ville de Caen a été victime le 26 septembre 2022 d’une cyberattaque d’origine inconnue pour l’instant. Son site était encore inaccessible aujourd’hui.

Encore...

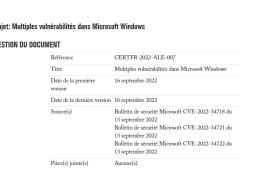

De nouvelles vulnérabilités critiques dans les différentes versions de Windows

Dans le cadre de son Patch Tuesday du 13 septembre 2022, Microsoft a alerté ses clients et revendeurs de l'existence de multiples vulnérabilités dans...

Paiement des rançons par les assurances : le projet fait…

A la suite de la publication du rapport de la Direction Générale du Trésor sur le risque cyber et le développement des assurances, le...

Lenovo célèbre le 30e anniversaire du ThinkSystem x86 en fanfare

Lenovo a dévoilé fin septembre 2022 le plus grand nombre de nouveaux produits de son histoire. Le constructeur célèbre ainsi le 30e anniversaire du...

Avis d’expert – YubiKey : un coût bien inférieur à…

«Beaucoup d’entreprises ne s’appuient encore que sur des logins/mots de passe. Leur objectif aujourd’hui est de mettre en place du MFA et elles vont...

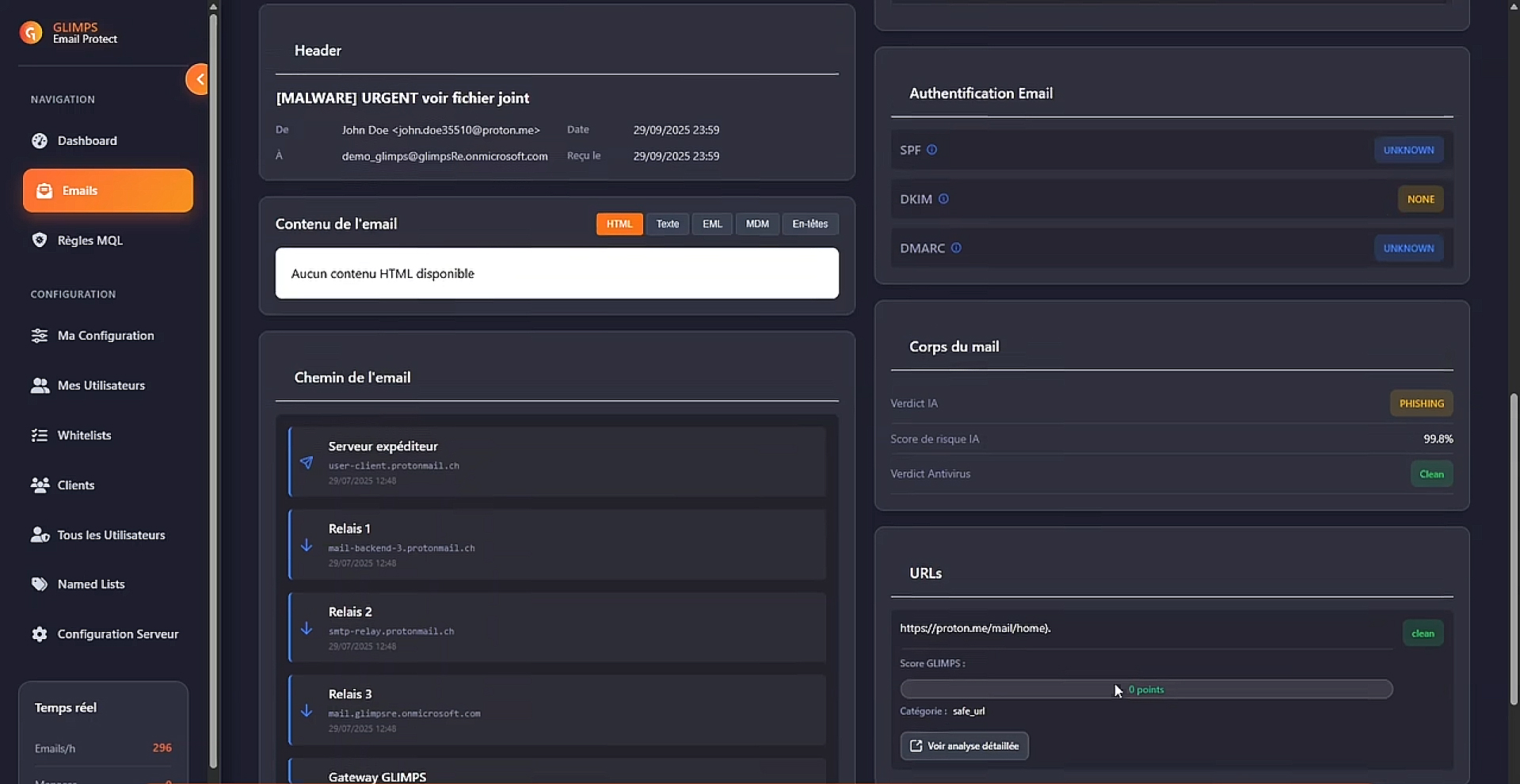

Avis d’expert – Un firewall n’est capable d’analyser que ce…

« Les systèmes d’information modernes sont complexes et tous les flux ne convergent plus nécessairement sur un seul emplacement. La surface d’attaque est bien...

Avis d’expert – Une même plateforme NDR permet de piloter…

«De nombreux clients déploient les sondes dans le Cloud public et, dans le même temps, sur leurs infrastructures privées. Une même plateforme NDR leur...

Avis d’expert – L’avantage d’une offre SASE Cloud est de…

« Le SASE est arrivé dans les entreprises via les SD-WAN et les offres de type Next Generation Secure Web Gateway (Next Gen SWG)....

Avis d’expert – Zero Trust, une chaîne de confiance

« Nous abordons le “Zero Trust” dans sa globalité : il s’agit d’un modèle de sécurité qui demande d’enchaîner de multiples sujets de sécurité....

Avis d’expert – S’entraîner via des exercices de gestion de…

« Un incident cyber sur l’OT va impacter les systèmes de production, les machines, ce qui peut avoir un impact sur la qualité des...

Fibre optique : Scopelec, sous-traitant d'Orange, placé en redressement judiciaire

(AFP) – Scopelec, premier groupe coopératif français et sous-traitant de l’opérateur Orange pour les réseaux de fibre optique, a été placé en redressement judiciaire par le tribunal de commerce de Lyon, a indiqué l’entreprise mercredi dans un communiqué. “Les entreprises candidates au rachat partiel ou…