Reemo, la société française qui révolutionne la cybersécurité. Dans un monde où un simple accès VPN compromis peut ouvrir grand les portes de votre...

Replay de la TABLE RONDE de la rédaction du vendredi 28 mars

Retour d’expérience du CISO du groupe Ouest France : comment mettre en place...

Comment appliquer DORA ? Le dossier pratique de la rédaction

Le Digital Operational Resilience Act (DORA) marque une étape importante dans la régulation de la résilience numérique des entités financières au sein de l'Union...

Un portail pour accéder gratuitement aux données numériques clés des…

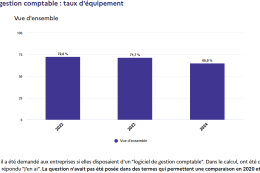

À peine 20 % des entreprises bretonnes de moins de 250 salariés ont souscrit une assurance contre les incidents de sécurité informatique, versus 21,4...

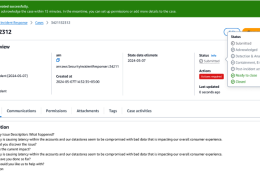

re:invent 2024 : AWS se met à la réponse à…

Lors de sa conférence re:invent 2024, Amazon a annoncé un nouveau service dédié à la réponse à incidents, sobrement baptisé AWS Security Incident Response.

Security...

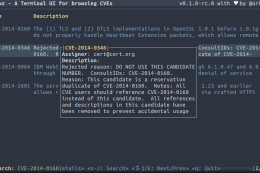

Voici un petit outil aussi pratique que léger : flawz. Il s'agit d'un outil en mode Terminal (Terminal User Interface). Il permet d'afficher et...

Quotidiennement, les entreprises du monde entier et de tous les secteurs s'appuient sur des interfaces de programmation d'applications (API) pour effectuer des opérations critiques....

Zero Trust : Illumio met de l’IA dans la microsegmentation

Lors des Assises, nous avons rencontré Illumio, une société spécialisé dans le Zero Trust, qui nous a présenté ses dernières innovations en matière d’implémentation...

Attention aux coûts cachés du DevSecOps

Le DevSecOps, et l'AppSec globalement, peut coûter très cher aux entreprises. C'est l'élément central du rapport IDC / JFrog "Les coûts cachés du DevSecOps"....

Face aux cybercriminels, la cyberdéfense est la meilleure défense. Pour cela, il faut mettre en place un plan d’action complet qui apportera une protection...

Plus de 20 000 adresses IP malveillantes et domaines désactivés en Asie et Océanie, annonce Interpol

Plus de 20 000 adresses IP malveillantes et domaines permettant le vol de données personnelles sur Internet ont été désactivés en Asie et en Océanie et 32 suspects arrêtés dans une vaste opération impliquant les polices de 26 pays, a annoncé mercredi Interpol. Le…