Cyberattaques en 2019 : vaporworms et chatbots pirates au programme

Des attaques de diversion aux malwares sans fichiers, WatchGuard, un spécialiste des solutions de sécurité réseau avancées, livre ses prédictions pour 2019.

L’équipe d’analystes du Threat...

Juridique – Phishing : le seul fait de répondre à…

Cet avis a été rédigé par Stéphane Baïkoff, Avocate au sein du département Technologies de l’information, Données & Transformation numérique, Innovation, Propriété intellectuelle du...

Cybersécurité – Une défense plus offensive !

Lors des Assises de la Sécurité, en octobre, Guillaume Poupard, directeur général de l'ANSSI, a exhorté les entreprises françaises à se montrer plus actives...

Partage d’expérience – Orange : « Chaque filiale doit être…

Patrick Lucotte, directeur de programme sécurité et access management chez Orange

"La problématique IAM s'est posée à Orange il y a une dizaine d'années, au...

Partage d’expérience – Naval Group : « Avant tout, avoir…

Serge Dorval,

responsable du service Habilitations

de Naval Group

"La genèse de notre projet IAM remonte à 2009. Nous avons pris le cadran magique Garner et retenu...

Les nouvelles frontières de l’identité numérique

L'authentification multifacteur (MFA) s'impose comme le moyen de plus en plus utilisé par les entreprises pour renforcer la sécurité des accès de leurs employés...

Des brèches dans l’échange entre web services

L’utilisateur mémorise peu de mots de passe complexes, qu’il réutilise souvent entre ses activités personnelles et professionnelles. Or les réseaux sociaux facilitent le repérage...

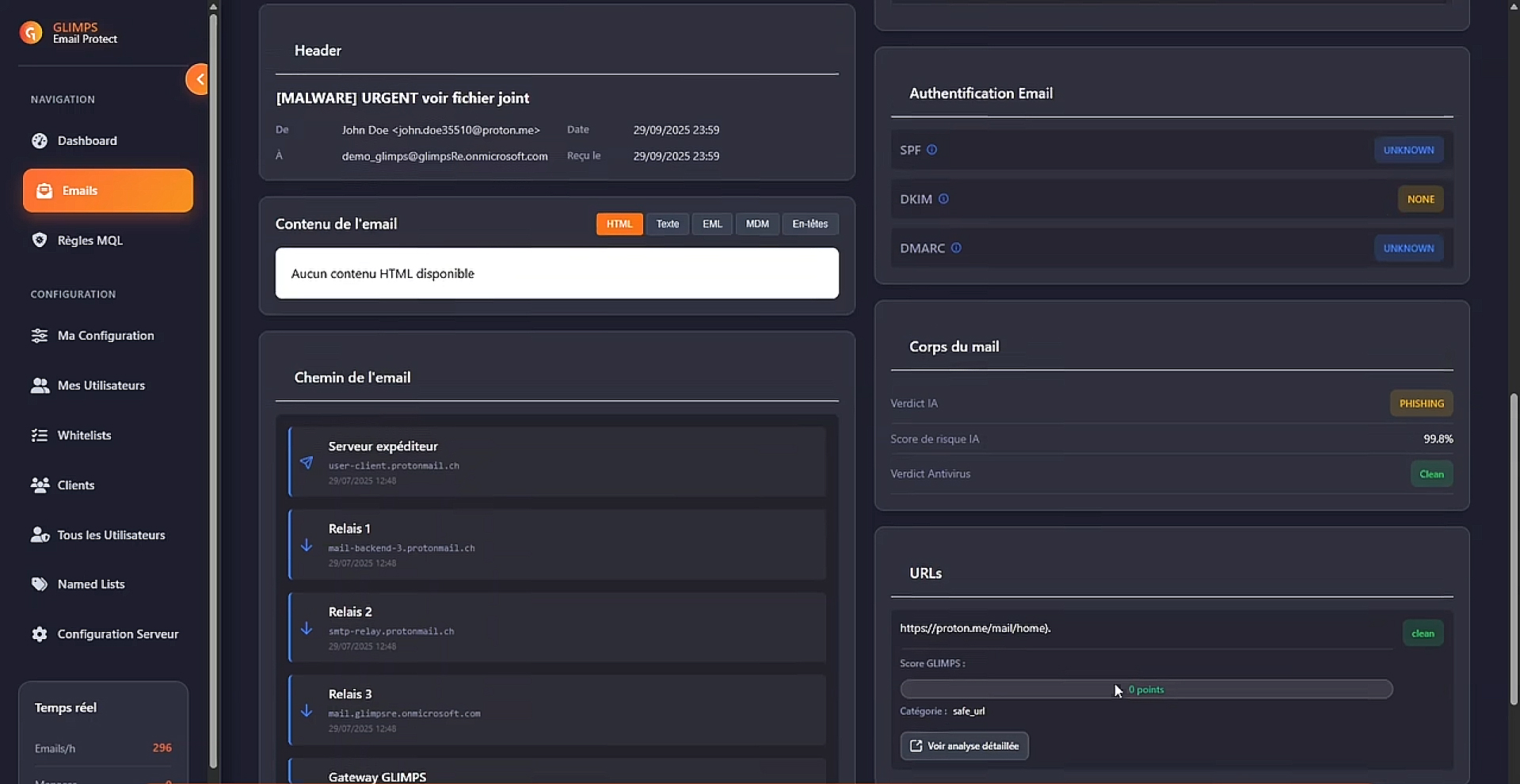

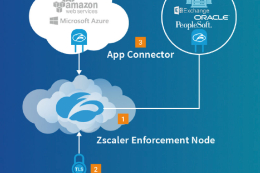

Zscaler contrôle un périmètre par logiciel

L’environnement multicloud invite à répartir les données et les applications au plus près des utilisateurs. Leur protection par l’offre Zscaler Private Access délimite un...

Authentification : suivre et tracer les accès privilégiés

Le gestionnaire de comptes à privilèges sécurise les accès distants et facilite l’administration par un prestataire sans ouvrir d’accès global à l’ensemble du système...

Partage d’expérience – Le Crédit Agricole mise sur Check Point…

Christophe Anglade,

RSI au Crédit Agricole

« Le besoin initial de ce projet était de se protéger contre le risque de perte ou de vol de...

Spécial Noël - Les montres GuideWatches guident cyclistes et joggers

Faire du running, du trail ou encore du VTT dans un environnement inconnu n’est pas une mince affaire. Pour ne plus chercher sa position et perdre du temps, la startup marseillaise onTracks a développé les montres connectées GuideWatches. Ces montres connectées permettent de suivre un…