Les chercheurs de Check Point Research (CPR) ont détecté une potentielle exposition des données personnelles de plus de 100 millions d’utilisateurs par les développeurs de 23 applications Android. Cette exposition est le fait d’une mauvaise configuration de services Cloud tiers. Parmi les données personnelles se trouvaient des e-mails, conversations de chats, localisations, mots de passe et photos, qui, s’ils tombaient entre de mauvaises mains pourraient servir à frauder, usurper des identités et détourner des services.

Philippe Rondel, architecte sécurité senior de Check Point, relate la recherche et explique les enjeux.

Dans le monde du développement des applications mobiles, les solutions modernes basées sur le cloud sont devenues la nouvelle norme. Des services tels que le stockage cloud, les bases de données en temps réel, la gestion des notifications, l’analyse et bien d’autres encore sont à une portée de clic et peuvent être intégrés aux applications. Pourtant, les développeurs oublient souvent l’aspect sécurité de ces services, leur configuration et, bien sûr, la sécurisation de leurs contenus.

>CPR a récemment découvert qu’au cours des derniers mois, de nombreux développeurs d’applications ont exposé leurs données privées de millions d’utilisateurs car ils n’ont pas suivi les bonnes pratiques de sécurité lors de la configuration et l’intégration de services cloud tiers dans leurs applications. Cette mauvaise configuration a mis en danger les données personnelles des utilisateurs et les ressources internes des développeurs, comme l’accès aux mécanismes de mise à jour, le stockage et bien plus encore.

Mauvaise configuration des bases de données en temps réel

Les bases de données en temps réel permettent aux développeurs d’applications de stocker des données sur le Cloud et s’assurer qu’elles soient synchronisées en temps réel avec chaque client connecté. Ce service résout l’un des problèmes les plus fréquents dans le développement d’applications, tout en s’assurant que la base de données est prise en charge par toutes les plates-formes clientes. Mais que se passe-t-il si les développeurs de l’application ne configurent pas leur base de données en temps réel avec une fonction simple et basique telle que l’authentification ?

Cette mauvaise configuration des bases de données en temps réel n’est pas nouvelle et continue d’être largement répandue, affectant de ce fait des millions d’utilisateurs. Les chercheurs de CPR ont ainsi simplement essayé d’accéder aux données et découvert qu’aucune protection n’empêchait cet accès non autorisé.

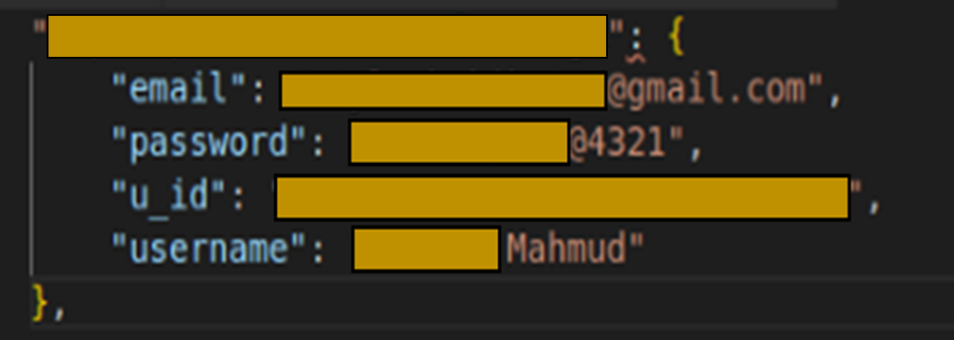

En examinant le contenu de la base de données accessible au public, les chercheurs de Check Point Research ont pu récupérer de nombreuses informations sensibles, notamment des adresses électroniques, des mots de passe, des discussions privées, la localisation des appareils, des identifiants d’utilisateurs, etc. Si un acteur malveillant accèdait à ces données, cela pourrait conduire à des suppressions de services (c’est-à-dire à l’utilisation de la même combinaison nom d’utilisateur-mot de passe sur d’autres services), à des fraudes et/ou à des usurpations d’identité.

Les chercheurs de CPR ont découvert qu’Astro Guru, une application populaire d’astrologie, d’horoscope et de chiromancie, téléchargée plus de 10 millions de fois, présente ce type de configuration. Une fois que les utilisateurs ont saisi leurs informations personnelles telles que leur nom, leur date de naissance, leur sexe, leur domicile, leur adresse e-mail et leurs détails de paiement, Astro Guru leur fournit un rapport personnel d’astrologie et leur horoscope.

Stocker des informations personnelles est une chose, mais qu’en est-il du stockage de données en temps réel ? C’est à cela que sert une base de données en temps réel. Grâce à T’Leva, une application de taxi qui a été téléchargée plus de 50 000 fois, les chercheurs de CPR ont pu accéder aux messages de discussion entre les chauffeurs et les passagers et récupérer les noms complets des utilisateurs, leurs numéros de téléphone et leurs localisations (destination et prise en charge), tout cela en envoyant une requête à la base de données.

Notifications push

Le gestionnaire de notifications push est un des services les plus utilisés dans le secteur des applications mobiles. Les notifications souvent utilisées pour signaler un nouveau contenu disponible, afficher des messages de chat, des emails, et bien plus encore. La plupart de ces services nécessite une clé (parfois plus d’une) pour reconnaître l’identité de l’auteur de la demande. Lorsque ces clés sont simplement intégrées dans le fichier d’application lui-même, il est très facile pour les hackers de prendre le contrôle et d’envoyer à tous les utilisateurs des notifications pouvant contenir des liens ou des contenus malveillants au nom du développeur.

Une application de diffusion d’informations pourrait donc tout à fait envoyer à ses utilisateurs une notification de fake news les dirigeant vers une page de phishing… Comme la notification vient de l’application officielle, les utilisateurs pensent qu’elle est légitime et est envoyée par le média et non par des hackers.

Stockage sur le cloud

Le stockage en Cloud sur applications mobiles est une pratique qui s’est généralisée au cours des dernières années. Il permet d’accéder aux fichiers partagés par le développeur ou à l’application installée. Voici deux exemples d’applications que les chercheurs de CPR ont trouvées sur Google Play :

- Avec plus de 10 millions de téléchargements, l’application « Screen Recorder » permet d’enregistrer l’écran de l’appareil de l’utilisateur et de stocker les enregistrements sur un service cloud. Si l’accès aux enregistrements d’écran via le Cloud est une fonctionnalité pratique, les conséquences peuvent être graves si les développeurs sauvegardent les mots de passe privés des utilisateurs sur le même service Cloud qui stocke les enregistrements. Grâce à une analyse rapide du fichier de l’application, les chercheurs de CPR ont pu récupérer les clés mentionnées qui donnent accès à chaque enregistrement stocké.

- La deuxième application, « iFax », n’avait pas seulement les clés de stockage Cloud intégrées dans l’application, mais y stockait également toutes les transmissions de fax. En analysant simplement l’application, un acteur malveillant pourrait facilement avoir accès à tous les documents envoyés par les 500 000 utilisateurs qui ont téléchargé cette application.

Il est important de noter que CPR a contacté Google et chacun des développeurs de ces applications avant de communiquer publiquement ses conclusions. Certaines de ces applications ont changé leur configuration.

Ces recherches ont été effectuées par :

Aviad Danin, chef d’équipe de R&D, Check Point Software Technologies

Aviran Hazum, chef d’équipe d’analyse et d’intervention, Check Point Software Technologies

Bogdan Melnykov, rétro-ingénierie, Check Point Software Technologies

Dana Tsymberg, analyste en cybersécurité, Check Point Software Technologies

Israel Wernik, chercheur en cybersécurité, Check Point Software Technologies