La réticence du DSI face au Cloud hybride s’estompe. Mais des zones d’ombre demeurent que les plateformes de sécurité Cloud et leurs fournisseurs s’efforcent de dissiper.

Renforcer les accès aux données dans le Cloud depuis les terminaux fixes et mobiles des salariés devient une priorité pour de nombreux DSI. Il s’agit d’éviter les fuites de données à caractère personnel qui atteignent des volumes considérables, outre-Atlantique en particulier.

« Les entreprises sont motivées pour migrer vers le Cloud computing car elles estiment que c’est moins cher, plus rapide à mettre en place, plus simple à administrer, consultable partout et à tout moment. Leur principale réticence concerne le contrôle sur les données quittant le réseau d’entreprise », observe Eduard Melhuyseen, vice-président en charge de la zone EMEA de l’éditeur Bitglass. Si la résilience est une faculté à renaître d’une souffrance, celle du DSI est double ; elle concerne l’après-shadow IT et l’après-BYOD (bring your own device). Les services externalisés choisis par les responsables métiers sans l’accord de la direction des systèmes d’information offrent peu de garanties de disponibilité et de sécurité. Pire, ils introduisent des risques d’incohérence et de non conformité pouvant déclencher des pénalités financières fatales. Au BYOD, on préfère désormais le COPE (corporate owned, personally enabled) qui autorise l’accès privé à un terminal appartenant à l’entreprise et le suivi dans le respect de ses règles de sécurité.

« L’approche Cloud hybride est une question de gouvernance. Il faut se poser les bonnes questions afin de trouver le bon équilibre entre la réduction des coûts et l’avantage d’exploiter ses données en interne, de façon sécurisée. Le seul garde-fou est de rester sélectif sur les données externalisées. Lorsqu’on place une étiquette ‘traitement sensible’ sur certaines données, elles ne devront jamais être externalisées », recommande Thierry Casier, responsable de l’audit et de la sécurité des systèmes d’informations chez Harmonie Technologie.

Inventorier les espaces partagés

Pour reprendre le contrôle sur les informations quittant le réseau d’entreprise, la première étape consiste donc à recenser tous les services Cloud, souvent plus nombreux qu’imaginés. Ne pas oublier les partages et la synchronisation de fichiers, le suivi des bulletins de salaire, des notes de frais, l’édition collaborative de documents en ligne, la messagerie instantanée, les réseaux sociaux, les plug-ins de navigateurs… autant d’éléments que les salariés ont pris l’habitude d’utiliser dans leur flux de travail quotidien avec les partenaires. Ces services sont-ils protégés avec un niveau de sécurité suffisant ? Pourtant, des données à caractère personnel de salariés et de clients y sont transmises et fréquemment aussi des informations sensibles de l’entreprise. L’étape suivante consiste à définir puis à faire appliquer des règles de prévention de fuite. Comment ? Par le chiffrement des champs de données sensibles ou par leur “tokenisation”, c’est-à-dire l’usage de jetons de substitution. Mais aussi avec des antimalwares conçus pour analyser les transactions Cloud et bloquer les ransomwares.

Au niveau des outils, la plateforme de contrôle d’accès Cloud ou CASB (Cloud Access Security Broker) prend la forme d’un logiciel ou d’un équipement dédié. Depuis 2009, c’est un segment de marché de la sécurité IT en forte croissante. On y distingue trois éléments structurants qui peuvent être déployés sur site ou dans le Cloud : une passerelle proxy, des connecteurs d’API et parfois aussi des agents pour les postes clients.

Depuis 2016, les pionniers du secteur font l’objet d’acquisitions ; CloudLock a rejoint Cisco, SkyHigh Networks est entré dans la gamme McAfee tandis que Forcepoint combine les technologies de Skyfence et de RedOwl. En quête de leadership, Palo Alto Networks et Microsoft multiplient les efforts sur ce marché où le cabinet IDC les positionne juste après Oracle, Cisco et Symantec. Une de leur prochaine acquisition pourrait bien être Netskope, dont le CEO visionnaire, Sanjay Beri a bien anticipé le problème humain contraignant les administrateurs aux multiples activités à retenir des stratégies avancées pour limiter ou autoriser certains comportements au niveau des services Cloud.

Cloisonner les usages

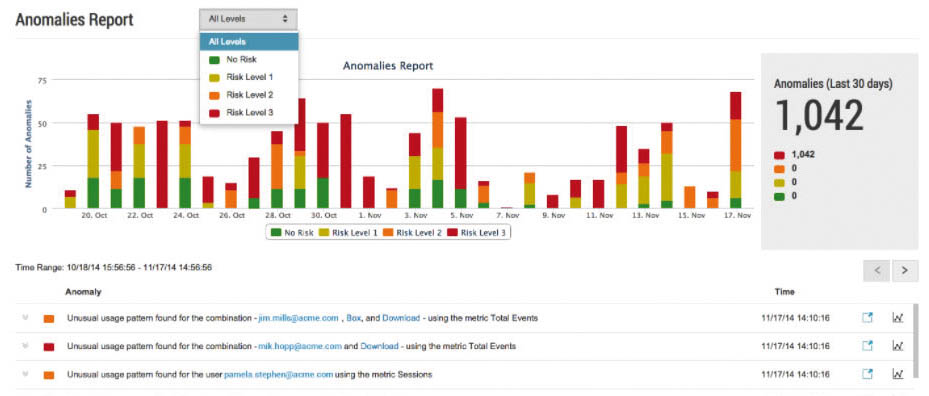

« La passerelle de sécurité Cloud n’est pas un équipement plug and play. Elle requiert des points de décision, des priorités à fixer entre la détection de malware, l’analyse du comportement des utilisateurs et la prévention contre la fuite de données », prévient Konstantin Rychkov, analyste senior d’IDC. Une fois mis en place, le logiciel CASB fournit un contrôle d’accès contextuel (horaire, terminal, utilisateur, lieu de connexion, activité) ; il offre aussi une visibilité globale des flux de données. Certaines fonctionnalités l’amènent à recouvrir en partie le suivi des postes clients mobiles ou MDM (mobile device management), pour mieux identifier les données quittant le réseau.

« Souvent, le département informatique n’a aucun contrôle sur les applications Cloud, qui sont en croissance partout. La première génération CASB apporte une visibilité sur ces services externalisés. La seconde apporte un contrôle supplémentaire au-dessus des applications, pour préciser les départements de l’entreprise pouvant utiliser des services à Paris ou à Milan, tandis que d’autres groupes de travail se connecteront aux USA ou en Asie. La troisième génération de CASB fournit une visibilité sur les données quittant l’entreprise via les terminaux mobiles et les prestataires Cloud », précise Eduard Melhuyseen. Le logiciel de Bitglass procure un contrôle étendu du Cloud au terminal et inversement ainsi qu’entre infrastructures Cloud.

Il fonctionne sans agent, ce qui rassure les utilisateurs mobiles pouvant craindre une surveillance des échanges établis à partir de leur smartphone. On y retrouve un reverse proxy et une architecture multi-protocole, l’ensemble étant loué 30 dollars par an et par utilisateur aux organisations de 5 000 à 10 000 utilisateurs.

Sélectionner les traitements soumis au Cloud public

La principale difficulté consiste à concilier les points de vue des utilisateurs, de la direction informatique, du RSSI et du DPO chargé de surveiller la protection des données à caractère personnel. La mise en conformité au règlement RGPD reste un domaine complet, qui requiert de l’organisation au-delà des outils. Par exemple, un principe fondamental du respect de la vie privée consiste à réduire la collecte, le stockage et l’utilisation des données à caractère personnel. Si l’on souhaite conserver des parcours en ligne afin d’optimiser l’architecture d’un site marchand, l’anonymisation des visites réduit le risque de divulgation et de surexploitation statistique. Encore faut-il s’assurer que l’on ne puisse pas reconstruire l’identité de l’internaute par corrélation de logs ou de traces en ligne.

Les fonctions clés des plateformes de sécurité Cloud

- La gestion d’identités numériques

- La compréhension fine des applications

- La surveillance des activités

- La supervision des contenus

- Le chiffrement des données stockées

- L’évaluation du risque utilisateur

- L’application de règles de sécurité

Jeff Haskill,

RSSI d’Astra Zeneca

Astra Zeneca associe

ZScaler et Skyhigh Networks

Le groupe pharmaceutique anglais devait délivrer un accès immédiat aux données à plus de 20 000 salariés dans le monde. Son réseau VPN, trop lourd, freinait le travail collaboratif à distance. Et les documents sensibles devaient être protégés contre les attaques récentes, comme le phishing au travers du protocole oAuth ou les vulnérabilités de type 0-day. En intégrant les services de ZScaler et de Skyhigh, le groupe améliore sa prévention contre les fuites de fichiers partagés via Box notamment. Il réduit son niveau de risques, gagne des rapports destinés aux dirigeants et au comité d’audit : “Nous pouvons enfin voir où nos données sont utilisées et si elles sont partagées avec des tiers”, apprécie Jeff Haskill, le RSSI d’Astra Zeneca. Cette visibilité cherche à couvrir tous les usages du Cloud computing.