Il y a plus de 1,8 milliard de sites Web en ligne aujourd’hui, et près de 98% d’entre eux sont alimentés par JavaScript. « Réveillez-vous, flairez le danger du javascript « , s’exclame l’auteur du blog de l’éditeur Imperva.

Publié le 11 novembre, ce post intitulé « Wake up and smell the Javascript » veut nous faire prendre conscience des vulnérabilités, qui concernent en particulier les sites de commerce.

+ de 50 services JavaScript dans un site web

« A typical website runs 50+ JavaScript Services » indique le poste. qui rappelle: « Si la quasi-totalité des sites web comportent du JavaScript, il y a une bonne raison à cela : la flexibilité et la portabilité de JavaScript permettent les riches fonctionnalités auxquelles nous nous sommes habitués. »

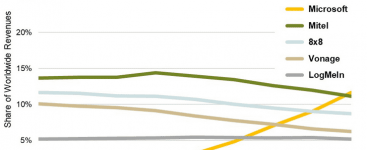

Mais que se passe-t-il lorsque cette même fonctionnalité devient un vecteur important de cyberattaques ? questionne le blog. Imperva souligne que les sites Web de vente au détail ont plus de services basés sur JavaScript s’exécutant côté client que tout autre secteur, avec 83% d’entre eux tiers. Cela présente le plus grand risque de compromission dans la balise JavaScript d’origine.

« Les contenus riches qui améliorent l’expérience utilisateur ont transformé les sites Web en collections d’actifs Web vulnérables. »

Le post rappelle que « les sites Web intègrent du code et des ressources provenant de plusieurs – parfois des centaines – de fournisseurs de services tiers. Les balises marketing, les chatbots, les analyses utilisateur et les ressources de contenu riches qui améliorent l’expérience utilisateur ont essentiellement transformé les sites Web d’aujourd’hui en collections d’actifs Web. L’énorme chaîne d’approvisionnement mondiale d’applications et de code dans laquelle les sites Web puisent contient un inconvénient potentiel: beaucoup de ces actifs fonctionnent en dehors du contrôle de sécurité du propriétaire du site Web. Si ils ne sont pas correctement sécurisés, ils peuvent introduire des vulnérabilités qui permettent des attaques côté client. »

Une aiguille dans un botte de foin : qu’advient-il des scripts que plus personne n’utilise ?

« il est difficile pour les organisations d’établir avec précision combien de ces intégrations sont en cours d’exécution sur leurs sites Web – ou qui les possède et les gère. La plupart du temps, ils sont ajoutés par des équipes marketing ou Web, en dehors du cycle de vie du développement logiciel, contournant souvent les révisions et les tests de code. Lorsque les équipes de sécurité font rarement partie du cycle de développement, elles ne comprennent pas quand/où le code tiers est utilisé. Qu’advient-il des scripts que plus personne n’utilise ? Ou les applications fonctionnant sur des pages de destination oubliées depuis longtemps? … »

22 lignes de JavaScript pour voler 380 000 détails de carte de crédit

Le cross-site scripting,le formjacking, le cryptojacking, l’injection de contenu, l’injection d’annonces malveillantes, le keylogging, les redirections de session et l’écrémage de données peuvent tous exploiter ou se cacher dans des applications Web complexes ou oubliées – la plupart des attaques peuvent s’exécuter en utilisant moins de 25 lignes de code. Par exemple, une attaque Magecart récente très médiatisée a utilisé seulement 22 lignes de JavaScript pour voler 380 000 détails de carte de paiement client.

La solution : du coté client

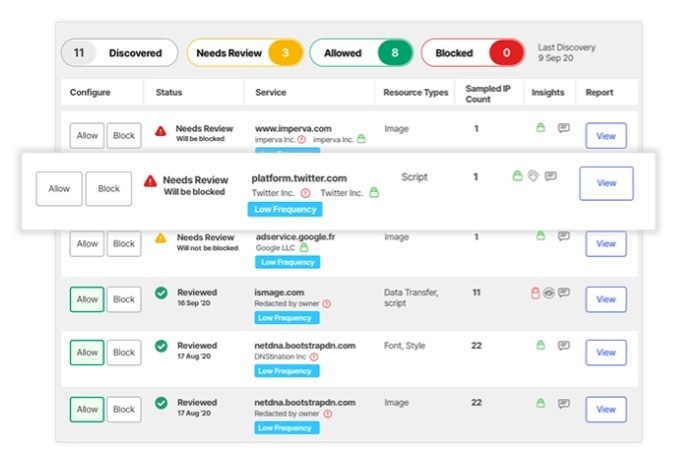

Bien entendu Imperva rappelle que sa solution de sécurité du poste client peut contrer ces attaques, en offrant une visibilité sur les services JavaScript exécutés sur le site Web à tout moment , en « recherchant automatiquement les services existants et nouvellement ajoutés, éliminant ainsi le risque qu’ils soient un angle mort pour la sécurité »

Lire le post complet:

Wake up and smell the Javascript – website supply chain puts online retail at risk | Imperva