Quel est ce nouveau ransomware qui attaque les système informatiques des banques et entreprises ukrainiennes et d’autres entreprises dans le monde depuis hier mardi 27 juin ?

De nombreux groupes dans le monde, dont Saint-Gobain, le groupe Auchan en Ukraine, le laboratoire américain Merck, le géant publicitaire britannique WPP et même la centrale nucléaire de Tchernobyl ont été touchés par un nouveau malware. Des attaques que FireEye a détecté en Australie, Pologne, Espagne, Norvège, Russie, Ukraine, Inde, aux Etats-Unis, Pays-Bas et Danemark. Comment fonctionne-t-il ? « Ce ransomware, appelé Petwrap, repose sur une ancienne variante de Petya issue du malware GoldenEye de décembre 2016« , indique Phil Richards, Chief Information Security Officer chez Ivanti. Ce qui le caractérise, c’est qu’il inclut également « le célèbre exploit SMB EternalBlue qui a été créé par la NSA et volé par le groupe de pirates Shadow Brokers en avril 2017« . Le même que celui exploité par le malware WanaCrypt0r/WanaCry pour se répandre au mois de mai dernier, rappelle Rick Howard, Chief Security Officer de Palo Alto Networks. Il s’agit donc d’un bel exemple de deux composants qui se conjuguent pour générer des logiciels malveillants plus pernicieux et résilients.

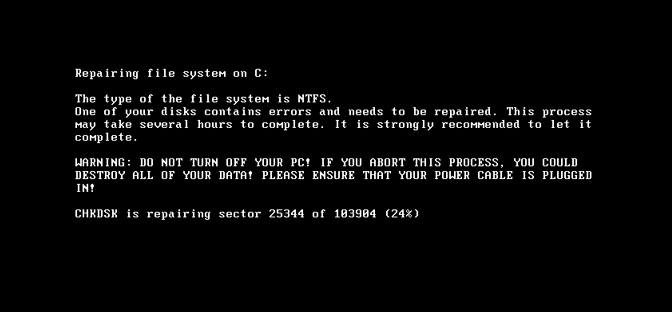

Le composant Petya comprend de nombreuses fonctionnalités qui permettent aux logiciels malveillants de rester actifs sur les systèmes infectés, y compris en attaquant le Master Boot Record (MBR). Le composant EternalBlue lui permet de proliférer au sein des organisations qui n’ont pas les correctifs adéquats ou les logiciels antivirus / antimalware, explique Phil Richards.

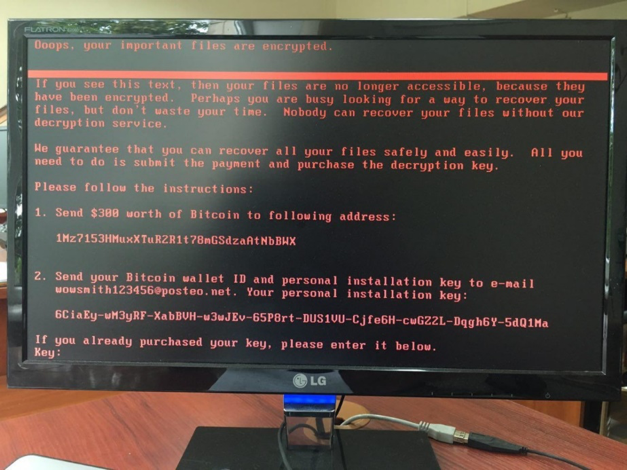

Ce programme malveillant semble avoir pris pour cibles des groupes d’infrastructure en Ukraine tels que des postes de travail gouvernementaux, des compagnies d’électricité, des banques, des guichets automatiques, la télévision publique, les gares, les services postaux, les aéroports et les industriels de l’aviation. Depuis l’infection initiale, celle-ci s’est propagée vers d’autres marchés au-delà de l’Ukraine. Le ransomware demande une rançon équivalente à 300 dollars américains en bitcoins. Selon Palo Alto, hier à 16 heures UTC, 13 paiements avaient été effectués sur le compte des hackers. F-Secure parle lui aujourd’hui de 30 paiements réalisés. Un total qui s’élève, selon Vladimir Kolla, responsable de la Practice Sécurité chez NetXP, à 3155 bitcoins, soit 6 680 euros.

Les faits se déroulent de la manière suivante, explique F-Secure :

-Le fichier malveillant est exécuté

-Une tâche planifiée est créée pour redémarrer la machine infectée après une heure. Voici ce que voit l’utilisateur :

-En attendant le redémarrage, Petya recherche d’autres machines présentes sur le réseau afin de se propager.

-Après avoir collecté les adresses IP à infecter, Petya exploite la vulnérabilité SMB et dépose une copie du ransomware sur la machine.

-Après le redémarrage, le chiffrement commence et le message réclamant une rançon s’affiche à l’écran.

Pour Kaspersky Lab, il ne s’agit pas d’une variante de Petya

Pour les analystes de Kaspersky Lab qui enquêtent sur cette attaque, il ne s’agit pas d’une variante du ransomware Petya, mais d’un « nouveau ransomware qui n’a jamais été observé jusqu’à présent. Bien qu’il ait certaines similarités avec Petya, il possède des fonctionnalités complètement différentes. Nous l’avons appelé ExPetr. » Kaspersky Lab ajoute : « Il semblerait que nous ayons affaire à une attaque complexe qui implique plusieurs vecteurs de compromission. Nous pouvons confirmer que des versions modifiées des exploits EternalBlue & EternalRomance sont utilisées pour la propagation de la menace sur les réseaux d’entreprise. »