A l’heure où les systèmes d’information vont de plus en plus vers un modèle hybride, les responsables informatique doivent intégrer à leur politique de sécurité des systèmes Cloud sur lequel ils n’ont pas un contrôle total. Méthodologies et nouveaux outillages leur donnent les moyens de relever ce défi.

Si tous les experts en sécurité sont d’accord pour affirmer que la protection périmétrique d’un système d’information est aujourd’hui une approche désuète, la montée en puissance du modèle hybride doit pousser bon nombre d’entreprises à réviser la façon dont elles sécurisent leur système d’information. Car s’il faut plus que jamais protéger le « legacy », c’est-à-dire l’ERP, les bases de données et le Cloud interne, il faut aussi assurer une continuité de protection sur des briques dont l’exploitation n’est plus assurée par l’entreprise. Les applications SaaS des plus diverses comme Salesforce.com, Microsoft Dynamics CRM, Talentsoft ou ServiceNow sont de plus en plus fréquemment utilisées dans les entreprises, parfois en mode Shadow IT. Couplés avec la montée en puissance du BYOD, avec des terminaux informatiques qui n’appartiennent plus à l’entreprise, ces phénomènes bousculent les politiques de sécurité.

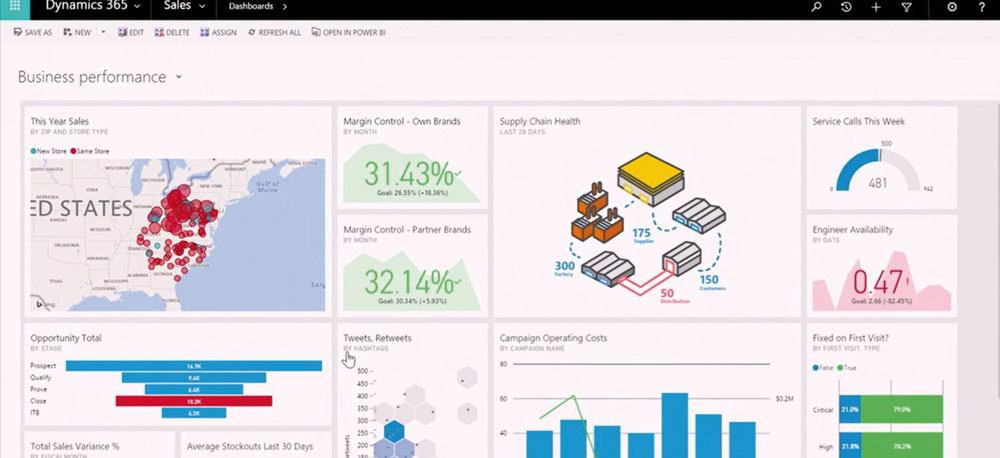

Certains responsables de la sécurité informatique ont adopté une attitude de grande fermeté vis-à-vis de ces nouveaux usages. C’est le cas d’Albert Phelipot qui est RSSI (CISO) et administrateur réseau et systèmes du Centre Hospitalier Lézignan-Corbières : « Le recours aux services Cloud de type SaaS ou PaaS expose à deux risques majeurs. D’une part, selon le pays ou sont hébergés les serveurs, la législation relative à la protection des données peut être très différente. En outre, même avec un contrat en béton armé, vous n’aurez jamais la possibilité de savoir ce que fait réellement votre prestataire avec vos données. » Ce militant du logiciel libre pointe l’impossibilité de connaître le code source des applications exploitées dans le Cloud, ce qui expose bien évidemment à une écoute potentielle des échanges. Face au phénomène du BYOD, le responsable se montre tout aussi ferme : « Dans un premier temps, j’ai été partisan de l’interdiction pure et simple. Aujourd’hui, les smartphones restent bannis, mais nous demandons à la personne qui souhaite utiliser son PC d’en faire don à l’établissement pour que nous puissions le préparer aux standards de notre SIH. En contrepartie, l’appareil dispose d’un support du service et peut être remis en configuration d’origine à sa sortie du parc. » Hormis quelques secteurs liés à la défense, à la santé ou chez les OIV, il est aujourd’hui impossible à un CISO de mettre son véto à des applicatifs SaaS comme Salesforce.com, Microsoft Dynamics 365 ou même une messagerie Cloud de type Google ou Microsoft Office 365. Les systèmes d’information doivent s’ouvrir et la sécurité informatique doit accompagner le mouvement. Pour y parvenir, les CISO et RSSI disposent de multiples armes à leur disposition.

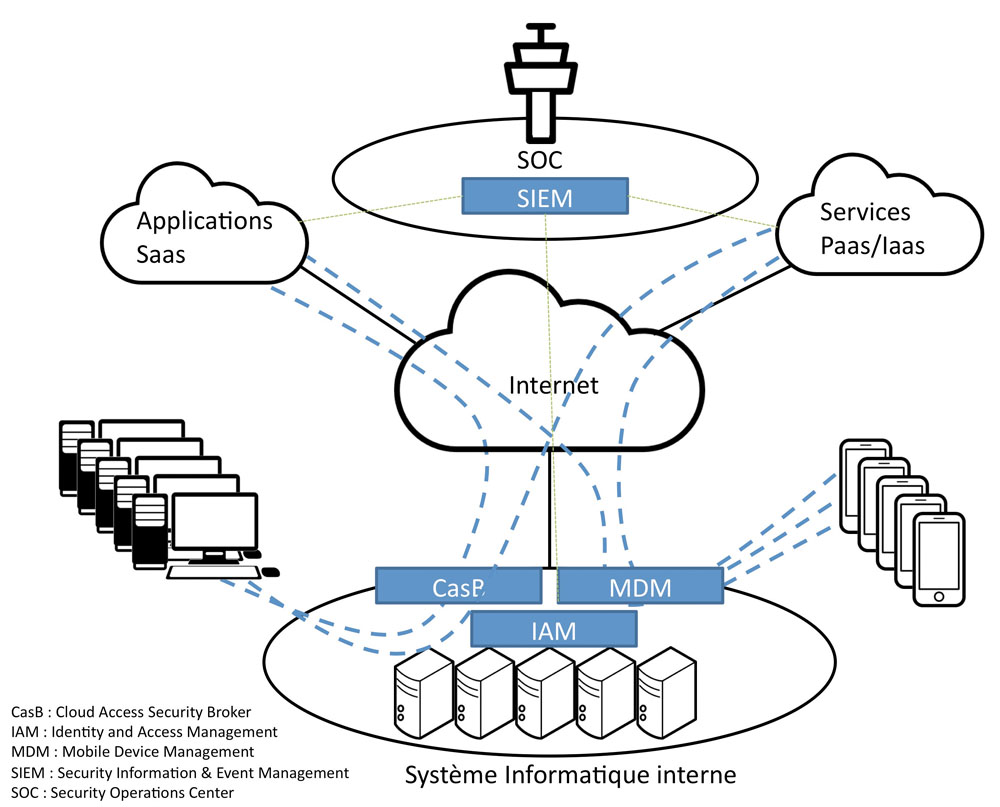

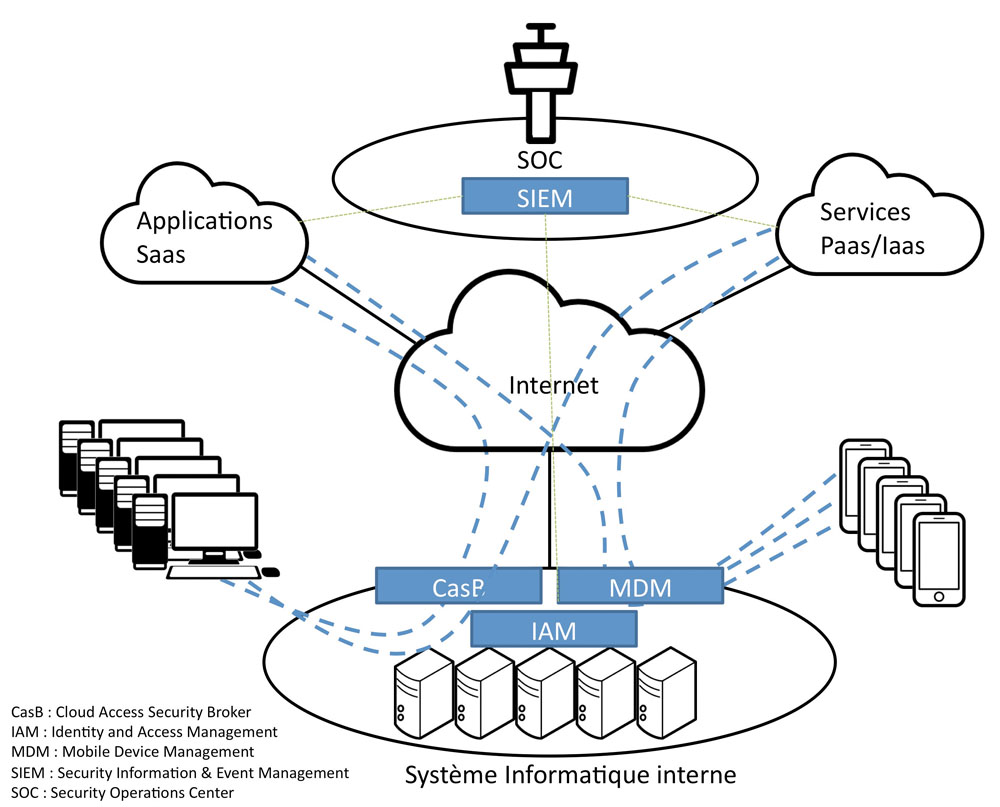

La création d’une plateforme de sécurité : du IAM (Identity and Access Management) au SOC (Security Operating Center) pour superviser et administrer la sécurité du système d’information.

Des plateformes évoluées de gestion des identités

D’une part, de plus en plus fréquemment les déploiements massifs de solutions Cloud sont couplés à la mise en place de solutions de gestion des identités évoluées type IAM (Identity and Access Management) ou des services Cloud IDaaS (Identity and access management as a service). Okta, Microsoft, Centrify, IBM sont quelques-uns des leaders de ce marché. Avec leur fonction SSO (Single Sign On), ces solutions apportent une réelle valeur ajoutée pour les employés puisque ceux-ci peuvent librement naviguer entre les applications internes et les services Cloud sans devoir s’identifier à de multiples reprises. Du point de vue de l’entreprise elle-même, la mise en place de ces plateformes permet de mieux gérer les accès des employés aux applications externes et donne aussi une visibilité. Lors du dernier événement des Assises de la Sécurité, Engie témoignait sur le déploiement d’Office 365 au sein du groupe et Pierre-Antoine Fallot-Bachelot, Lead Architect Infrastructure chez Engie expliquait pourquoi ce déploiement avait été couplé à celui de la plateforme Okta : « Nous avons considéré que nous avions besoin d’un système de gestion des identités. Nous avons ainsi fait le choix d’Okta notamment afin d’intégrer le 1% d’utilisateurs qui n’a pas ADFS. Nous ne souhaitons pas créer des comptes Office 365 avec la gestion des mots de passe dans le Cloud. Avec Okta nous avons déployé des agents, ce qui permet de récupérer de l’information et surtout déléguer l’authentification localement, si bien que notre utilisateurs final a toujours un service SSO à sa disposition pour accéder à Office 365, qu’il soit connecté ou non au réseau de l’entreprise.» L’entreprise n’a toutefois pas souhaité que les utilisateurs aient accès au SSO depuis leur domicile. Jérôme Cuvilliez, Consultant Corporate IT Security chez Engie ajoutait : « Notre gouvernance de cybersécurité était stricte et nous avons dû revoir nos politiques de sécurité. Cela demande un gros travail sur les clauses contractuelles. Sur le projet Office 365, nous avons décliné nos trois axes de travail à savoir la protection des données, la supervision et la protection des informations critiques. Sur le volet supervision nous avons monté au sein d’Engie un « Global SOC » [Security Operating Center] avec Thales et nous avons intégré Office 365 au SOC de supervision.»

Il est bien indispensable d’intégrer les applications SaaS et les serveurs que l’on peut être amené à déployer sur le PaaS et le IaaS à la zone de surveillance du SOC, mais encore faut-il que les outils du SOC, notamment les solutions de SIEM soient capable d’aller piocher dans les API mises à disposition par les fournisseurs Cloud pour récupérer les logs de sécurité.