- Dossier spécial sécurité : les UTM

- Skycraper « Livre blanc DAS »

- trophees1

L’UTM n’a pas enterré les pare-feu

Si la sécurité des firewalls semble ne pas avoir beaucoup évolué, les boîtiers ont mué discrètement pour suivre l’évolution des usages et des malwares. Bref, si l’armure ne change pas, ses modes de défense évoluent.

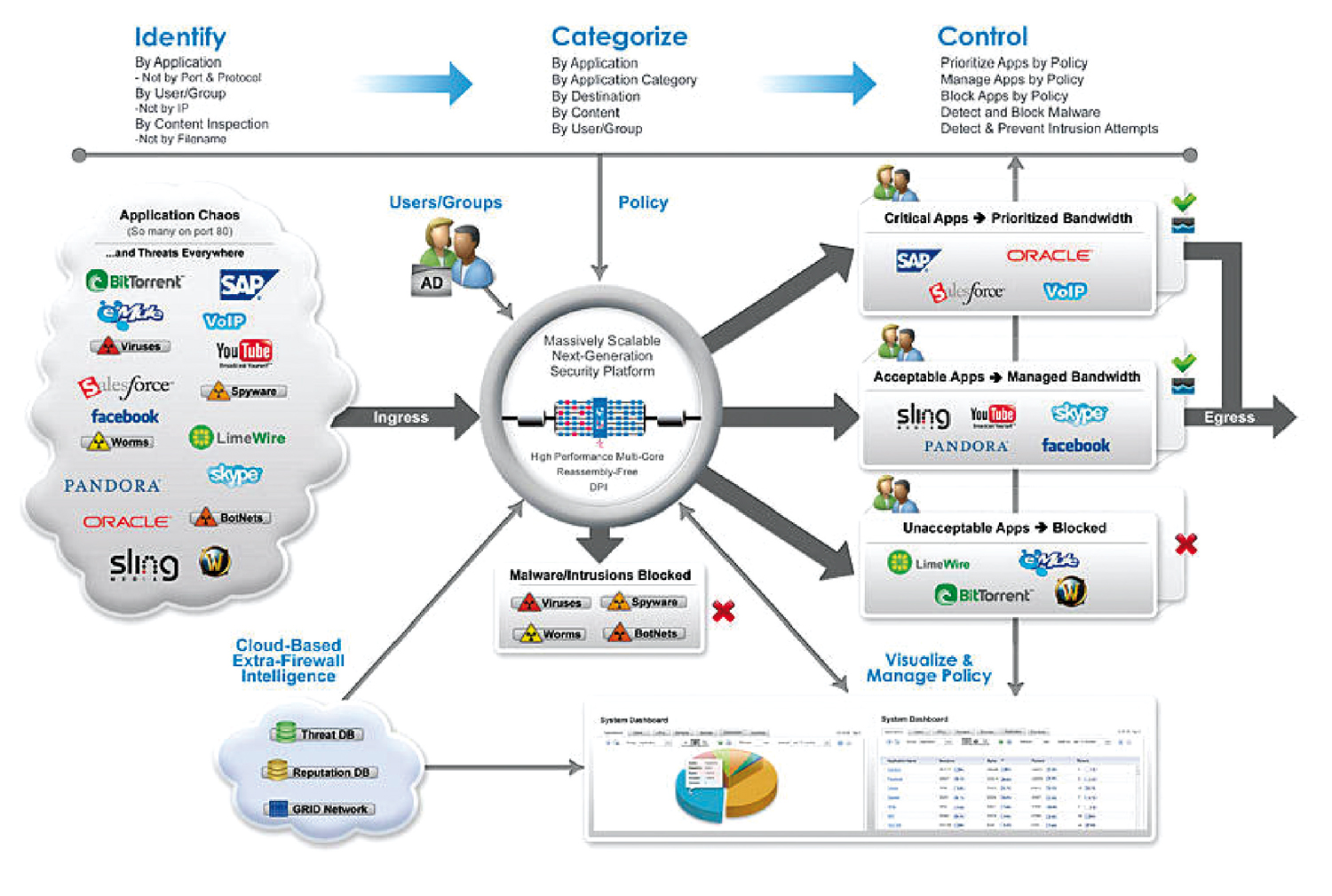

Les dispositifs UTM (Unified Threat management), sortes de machines à tout faire, donnent la possibilité d’utiliser à la fois les services de VPN SSL, d’antivirus, de pare-feu, d’IPS, etc., le tout dans un seul appareil. Une sacrée évolution depuis les applications proxys des années 90 ! Au fur et à mesure, tous les fournisseurs proposent des services en ligne via le Cloud pour mettre à jour les défenses de types antivirus ou simplement certaines mises à jour.

Comme on le dit souvent, les méthodes actuellement utilisées pour éliminer les menaces reposent sur un modèle “d’assainissement”, après qu’un système ait été infecté. Bien que tout le monde convienne que ce n’est pas la panacée, le principe s’avère suffisant quand il fonctionne dans un environnement étroitement contrôlé. La vision traditionnelle des pare-feu (filtrage par port et/ou service) ne répond plus aux menaces actuelles qui sont souvent masquées dans les applications ou les messages. Les contrôles classiques à base de comparaisons de signatures sont en train d’être remplacés au fur et à mesure par des solutions de sandboxing, un environnement de fonctionnement virtualisé qui peut être effacé en une seule commande si le malware se manifeste ou tente de s’incruster.

Le Sandboxing et la virtualisation sont au cœur des traitements

Depuis quelques années, la technologie de sandboxing détecte les programmes malveillants inconnus en analysant le simple comportement de ceux-ci. Pour l’instant, la plupart des fournisseurs proposent la fonction de “sandbox” au niveau du système d’exploitation du serveur ou du boîtier. Cela signifie que le malware est autorisé à être téléchargé et exécuté au cœur du système pour savoir s’il engendre ou non un vrai danger. C’était l’argument d’Intel pour doper ses processeurs VPro avec sa technique de détection au niveau CPU. En général, la défense fonctionne mieux au niveau du CPU, mais tout le monde prédit une évolution dans le Cloud. La recherche des failles et la chasse aux fameux “exploits”, qui contournent la sécurité au niveau du système d’exploitation paraît être une lutte sans fin dans des millions de références. Pour être efficace, l’outil doit éliminer une variété d’attaques zero-day et d’autres menaces “non adressées”. L’attaque zero-day, comme son nom l’indique, survient le jour même où une faille est détectée dans un logiciel. Ce point faible est exploité par les attaquants avant la mise à disposition d’un correctif par le créateur du logiciel.

La nouvelle vague tient le coup

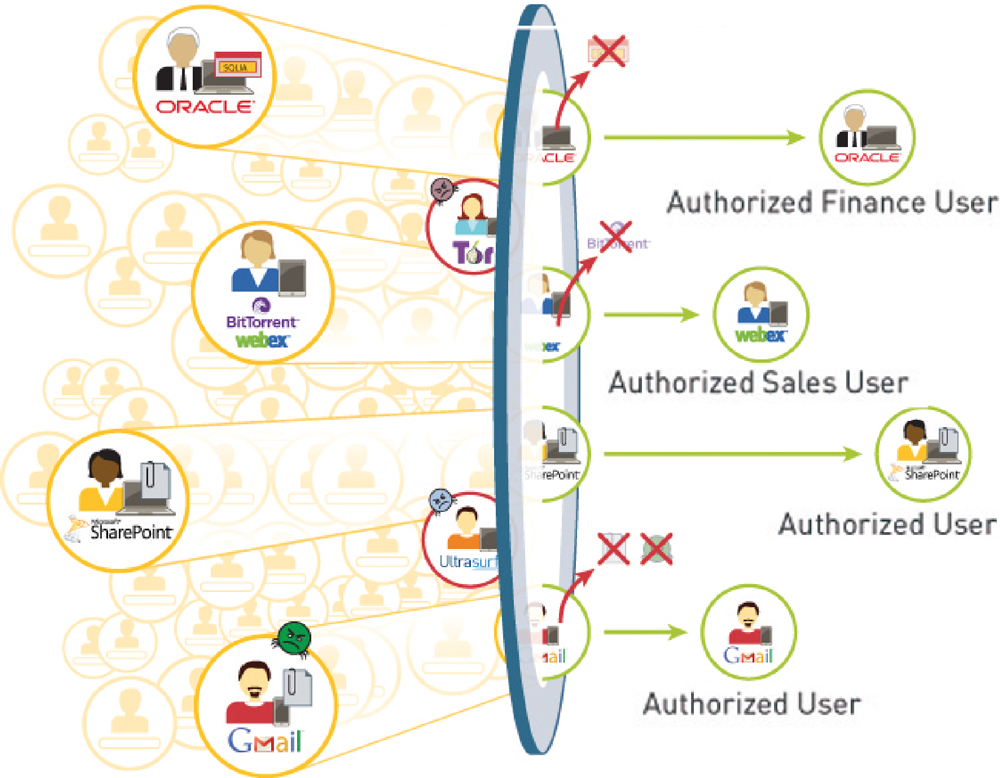

Actuellement c’est la “Next-Generation” des firewalls (NGFW) qui tient la vedette actuelle du monde des pare-feu. Avec eux, filtrer tous les flux et disposer d’un contrôle supérieur à ce que l’on peut espérer habituellement sur le trafic classique au sein du réseau font partie des arguments décisifs (lire encadré utilisateur). Avec la montée du Software Defined Networking (SDN) et de la virtualisation des réseaux en général, le pare-feu devient beaucoup plus virtuel Il est ainsi en mesure de se déplacer à travers le réseau et de filtrer le trafic à différents niveaux de l’entreprise. Avec la croissance du Cloud computing et des appareils mobiles, on peut parier sur la multiplication des pare-feu situés dans le Cloud comme c’est déjà le cas pour les pare-feu d’applications Web (WAF).

Une capacité de traitement supérieure

Les NGFW sont à la fois capables de filtrer le trafic utilisateur, mais aussi les paquets qui transitent hors des applications. Rappelons que les boîtiers UTM plus coûteux que les firewalls proposent d’utiliser à la fois les services de VPN SSL, d’antivirus, de pare-feu, d’IPS, etc. – le tout dans un seul appareil – une sacrée évolution depuis les applications proxy des années 90. Si certains boîtiers UTM paraissent désormais monopoliser l’attention du marché, l’évolution du pare-feu n’a jamais cessé. Les NGFW permettent aussi d’avoir un IPS (Intrusion Prevention System) intégré, à la manière d’un service, comme le font les systèmes UTM, mais eux intègrent sans délai les résultats de leurs analyses dans la décision du pare-feu pour bloquer éventuellement le trafic malveillant. A la création des premiers UTM, vu la puissance réclamée chez Crosscom par exemple, on a pensé que ces appareils, y compris l’ensemble de leurs programmes de traitement parallèles n’auraient pas la puissance et la vitesse de traitement nécessaires pour défendre des PME sur des débits importants. C’est ainsi que sont nés les pare-feu de nouvelle génération (NGFW).

Les NGFW ont été conçus pour effectuer la prévention des intrusions et l’inspection approfondie des paquets alors que beaucoup d’autres caractéristiques mentionnées précédemment ont été déchargées sur d’autres boîtiers pour conserver le débit du réseau et ainsi mieux servir un réseau d’entreprise. À l’heure actuelle, cependant, des vitesses de plusieurs Gigabits LAN sont monnaie courante, et l’utilisation d’un appareil qui ne possède pas quelques fonctions des NGFW paraît totalement obsolète.

La différence entre UTM et NGFW ? C’est la question que l’on finit par se poser. La réponse est en fait minime. La seule différence tangible est la capacité d’analyse d’un débit plus élevé des NGFW et le fait que ces derniers se vendent de plus en plus sous forme de logiciels embarqués dans une machine virtuelle.

Au vu de cette intégration croissante des fonctions à la manière d’une suite bureautique, pas mal d’observateurs prédisent la mort de l’IPS, mais celui ci, selon les fabricants, continuera d’être un appareil autonome pour effectuer des filtrages spécifiques sur mesure. Finalement, le pare-feu reste surtout du fait de son nom le symbole des systèmes de sécurité, même s’il tend à muer pour remplir pas mal de fonctions gérées par d’autres.

En chiffres

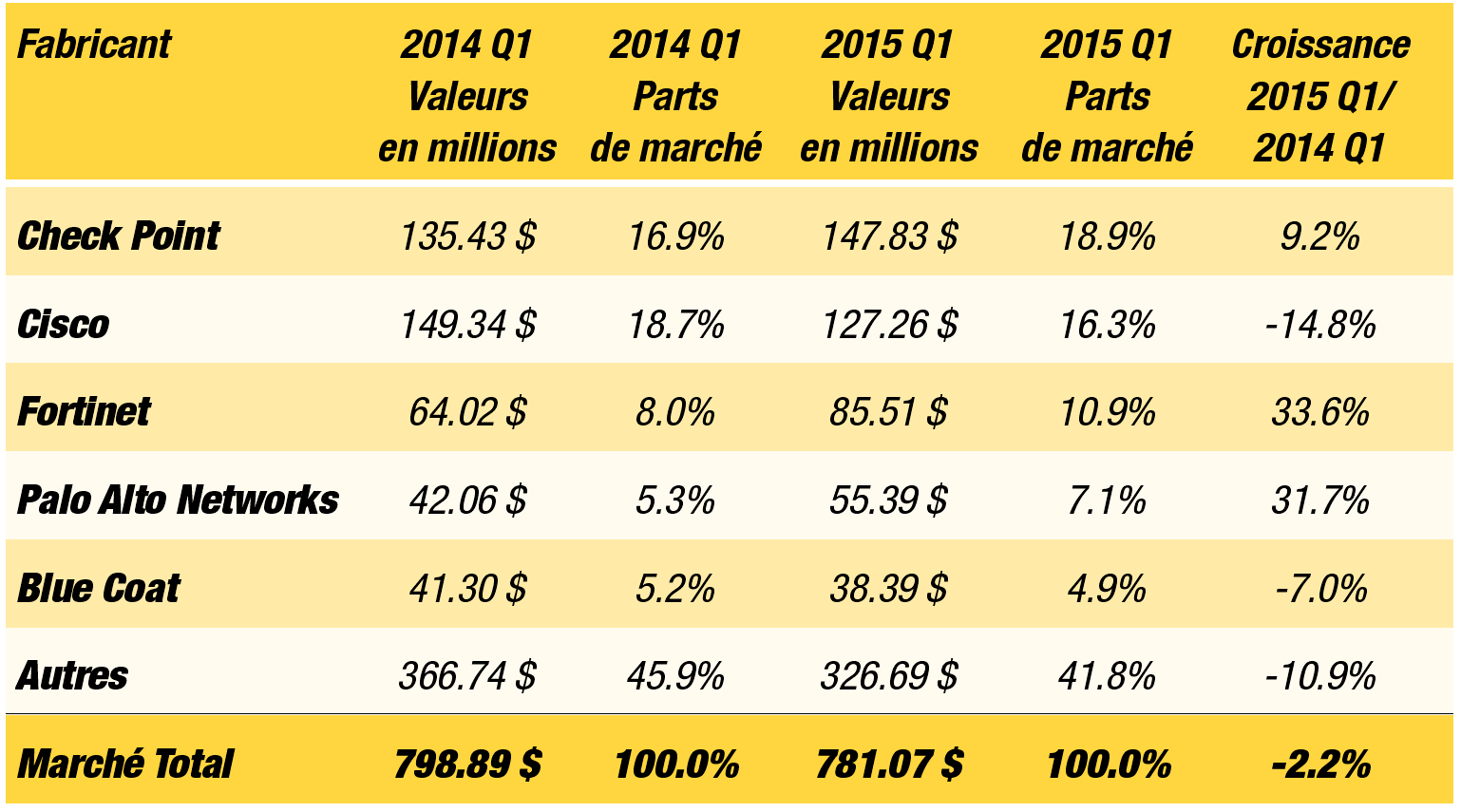

Les 5 meilleurs vendeurs sur le marché européen des appliances de sécurité au premier trimestre 2015 (Quarter 1) vis-à-vis du marché 2014.

Selon les études d’IDC, seules les ventes d’équipements de sécurité multifonctions ont progressé au cours de l’an écoulé. Si les boîtiers UTM (Unified Threat management) n’ont crû que de 7 %, la valeur de l’ensemble des équipements a même régressé de 2,2 % (tableau N°1). Mais si l’on considère le nombre d’équipements vendus, ces derniers ont progressé de 1,3 % pour atteindre 175 145 unités, ce qui veut dire que les boîtiers ont vu leur prix baisser sensiblement. Pour les cinq prochaines années, IDC, le bureau d’étude américain, prévoit une progression du marché de 5,4 % d’une année sur l’autre ce qui porterait ce marché à 4,39 milliards de dollars pour plus de 923 340 unités vendues à la fin de 2019.