Des chercheurs en sécurité viennent de détecter une cyberattaque en France, visant de grandes organisations dans le secteur public, mais aussi ceux de l’immobilier et le conseil et l’assistance en maîtrise d’œuvre.

À ce stade, l’attaque n’a pas été attribuée à un acteur ou groupe cybercriminel connu, et les motivations exactes restent à confirmer, expliquent les chercheurs de l’éditeur Proofpoint à l’origine de la découverte. « D’après les tactiques employées, il s’agit d’une menace avancée et ciblée menée par un acteur de premier plan, et une compromission réussie permettrait de dérober des informations, de prendre le contrôle à distance d’un hôte infecté ou d’installer des charges utiles supplémentaires pour une attaque ultérieure », précisent-ils.

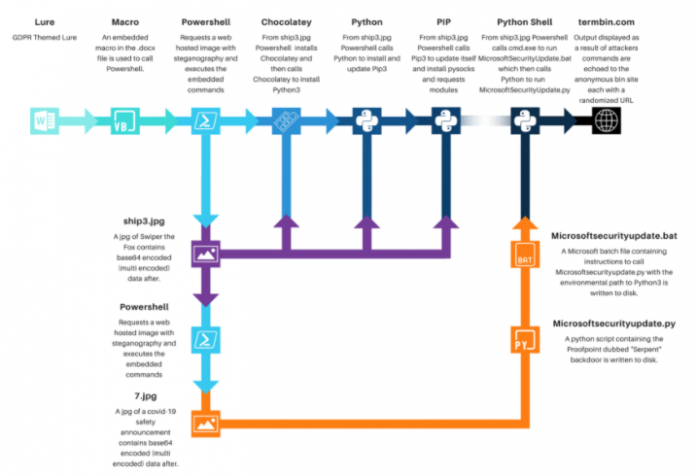

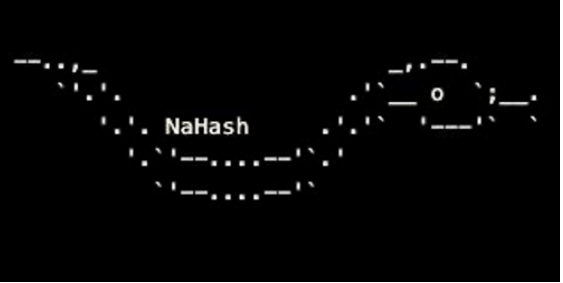

Les victimes potentielles dans les organisations visées reçoivent un email piégé contenant le terme « CV » dans l’objet, et prétendant contenir des informations sur le RGPD. D’un point de vue technique, l’acteur de la menac utilise des documents Microsoft Word dotés de macros pour distribuer « Chocolatey », un installateur de paquets open-source comprenant une porte dérobée (backdoor). Les chercheurs ont baptisé cette porte dérobée « Serpent » car certaines parties des macros VBA intègrent de l’art ASCII, une pratique qui consiste à réaliser des images uniquement à l’aide des lettres et caractères spéciaux contenus dans le code ASCII. Dans ce cas, les caractères forment un serpent.

Utilisation de la stéganographie qui est inhabituelle et peu fréquente

L’acteur de la menace a également utilisé la stéganographie, une technique qui consiste à dissimuler un message dans un autre, dans ce cas une image de dessin animé, pour télécharger et installer le backdoor Serpent. Il a également utilisé une technique inédite de contournement de la détection en lançant une tâche pré-programmée. Selon Sherrod DeGrippo, VP menaces émergentes chez Proofpoint : « De manière totalement inédite, il s’agit d’une utilisation détournée de technologies qui sont souvent utilisées légitimement au sein des organisations. Cette nouvelle approche tire parti du désir de nombreuses organisations, en particulier de groupes techniques, de permettre à leurs utilisateurs d’être « autonomes » en ce qui concerne le développement et la gestion de paquets. En outre, l’utilisation de la stéganographie est inhabituelle et peu fréquente. L’utilisation de « Swiper », le personnage espiègle d’un dessin animé pour enfants, ajoute également une certaine personnalité à la menace. Malgré le flou autour des motivations de cette campagne d’attaques, celle-ci est très ciblée sur quelques organisations stratégiques en France, et le malware pourrait être utilisé pour le vol de données ou pour installer des charges utiles ultérieures. »

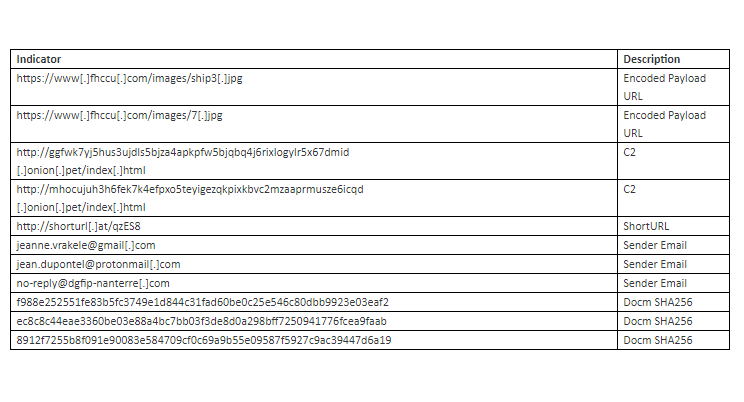

L’attaque étant toujours en cours, Proofpoint recommande aux organisations françaises de vérifier qu’elles ne sont pas ciblées en s’appuyant sur les indicateurs de compromission (ci-dessous), et le cas échéant de prévenir rapidement les autorités compétentes.