Pour septembre, la mise à jour Microsoft résout 63 vulnérabilités de sécurité, dont une vulnérabilité Zero Day (CVE-2022-37969) et une vulnérabilité divulguée publiquement (CVE-2022-23960). Les mises à jour du mois portent sur le système d’exploitation Windows, Office, SharePoint, .Net Framework, Windows Defender et divers composants Windows. L’analyse de Chris Goettl, Vice President of Product Management chez Ivanti.

Vulnérabilité Zero Day

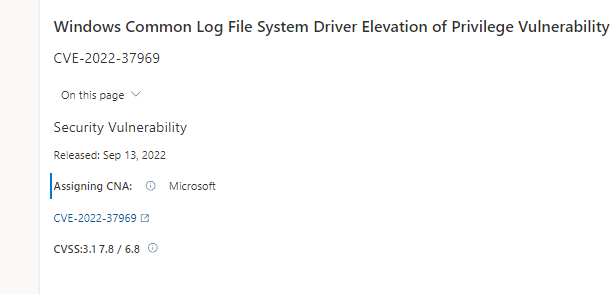

Microsoft résout une vulnérabilité EP (Élévation de privilèges) du pilote de système commun de journalisation Windows (CVE-2022-37969), dont l’exploitation et la divulgation publique ont été confirmées. Cette vulnérabilité concerne toutes les versions de l’OS Windows. En l’exploitant, un pirate peut obtenir des privilèges SYSTEM. Pour cette attaque, le pirate doit disposer d’un accès et être capable d’exécuter du code sur le système cible. Cependant, le chaînage de plusieurs vulnérabilités lors d’une attaque est assez courant, et ce n’est pas vraiment un obstacle pour les pirates. Cette vulnérabilité est marquée « Important ». Toutefois, comme plusieurs fournisseurs ont reconnu une divulgation simultanée et que des exploitations ont été confirmées sur le terrain, il faut traiter cette vulnérabilité comme étant de type « Critique », en raison des risques. Son exploitation a déjà été constatée et des informations peuvent avoir été divulguées, ce qui permettrait à d’autres pirates de tirer facilement parti de cette vulnérabilité.

Vulnérabilité divulguée publiquement

Microsoft résout une vulnérabilité susceptible de permettre une attaque CSR (Restriction spéculative du cache), présente sur les systèmes Windows 11 ARM (CVE-2022-23960). Cette vulnérabilité, également appelée Spectre-BHB, est encore une vulnérabilité spéculative de canal latéral propre aux processeurs ARM.

Autres CVE à noter

Une vulnérabilité RCE (Exécution de code à distance) du système TCP/IP Windows (CVE-2022-34718) peut être ciblée par un pirate non identifié. Cela signifie qu’elle peut « servir de ver », ce qui explique son score de base CVSS de 9,8. Cette vulnérabilité affecte uniquement les systèmes qui exécutent IPSec avec IPv6 activé. C’est une vulnérabilité potentiellement dangereuse, qui exige votre attention.

Une vulnérabilité EP (Élévation de privilèges) du spouleur d’impression (CVE-2022-38005) est résolue ce mois-ci. Depuis PrintNightmare, de nombreuses autres vulnérabilités du spouleur d’impression ont été résolues. Certaines ont provoqué des difficultés supplémentaires pour certains fournisseurs et modèles d’imprimante. Si vous avez connu ces difficultés, il est judicieux de tester très soigneusement cette mise à jour, pour vous assurer qu’elle ne pose aucun problème dans votre environnement.

Une vulnérabilité EP (CVE-2022-38007) d’Azure ARC et Azure Guest Configuration peut permettre à un pirate de remplacer le code fourni par Microsoft par son propre code. Le code du pirate peut ainsi s’exécuter sous le profil root en tant que daemon dans le contexte du service infecté.