Dans le cadre de son Patch Tuesday du 13 septembre 2022, Microsoft a alerté ses clients et revendeurs de l’existence de multiples vulnérabilités dans Windows 7, 8, 10, 11, etc. Certaines sont très critiques (score 9.8 / 10).

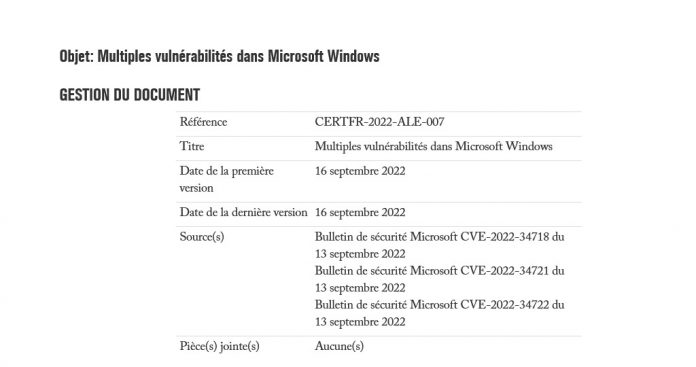

Le 16 septembre 2022, le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (Cert), révèle qu’au moins « trois d’entre elles doivent faire l’objet d’une attention particulière car considérées comme critiques. Elles possèdent un score CVSSv3 de 9.8 et sont respectivement référencées par les numéros suivants : CVE-2022-34718, CVE-2022-34721 et CVE-2022-34722 ».

Provoquer une exécution de code arbitraire à distance

Le Cert précise que la vulnérabilité CVE-2022-34718 permet à un attaquant non authentifié d’envoyer un paquet IPv6 spécialement conçu à destination d’un nœud Windows, provoquant une exécution de code arbitraire à distance.

Les vulnérabilités CVE-2022-34721 et CVE-2022-34722 affectent elles les extensions du protocole Windows Internet Key Exchange (IKE). Selon le Cert, elles permettent à un attaquant non authentifié de provoquer une exécution de code arbitraire à distance. Il cite Microsoft, qui indique bien que ces deux vulnérabilités n’affectent que le protocole IKEv1, tous les serveurs Windows seraient concernés car ils acceptent par défaut les paquets des versions 1 et 2.

Le Cert-FR recommande fortement d’appliquer les correctifs et, le cas échéant, de mettre en œuvre les moyens d’atténuation proposés par l’éditeur. Microsoft a également mis à disposition des correctifs de sécurité pour des systèmes qui ne sont plus supportés (Windows 7 et Windows Server 2008R2).

2e alerte majeure sur Windows en 4 mois

Fin mai 2022, le Cert-FR alertait déjà sur une possible exécution de code arbitraire à distance dans Windows avec la vulnérabilité CVE-2022-30190 : « Le 27 mai 2022, un chercheur a identifié un document Word piégé sur la plate-forme Virus Total. Lorsque ce document est ouvert, l’un des objets OLE (Object Linking and Embedding) présent dans celui-ci télécharge du contenu situé sur un serveur externe contrôlé par l’attaquant. Ce contenu exploite une vulnérabilité permettant d’exécuter du code malveillant via le binaire légitime Microsoft Support Diagnostic Tool (MSDT), msdt.exe, sous la forme d’un script Powershell encodé en base 64. Il convient de noter que cette attaque fonctionne y compris lorsque les macros sont désactivées dans le document Office ».

Windows n’est pas le seul système d’exploitation à être victime d’exploits encore cette année. Par exemple, le Cert-FR alerte à nouveau le 26 septembre 2022 sur de multiples vulnérabilités dans les noyaux Linux de distributions telles que Suse et Ubuntu notamment.