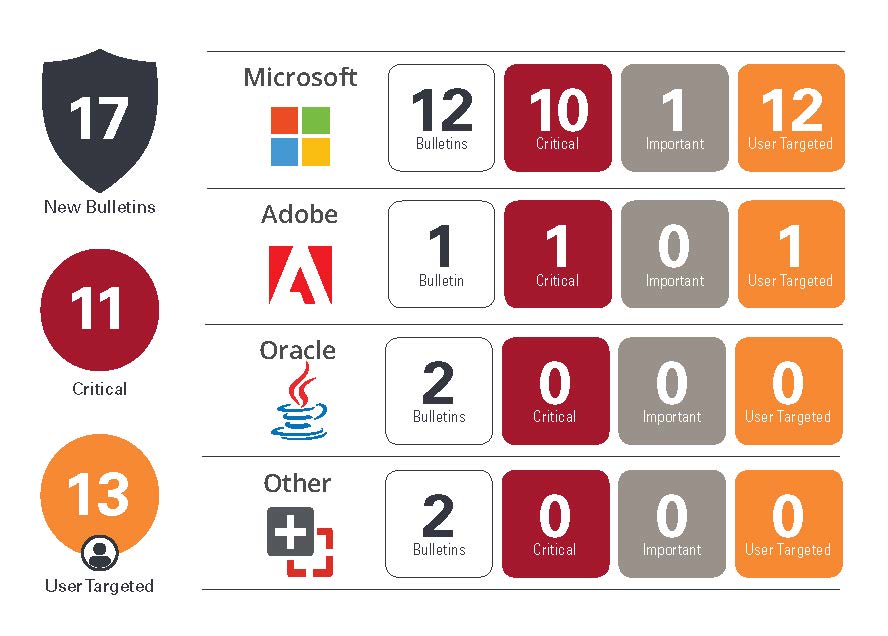

Chaque mois, Ivanti nous livre en exclusivité son analyse du Patch Tuesday. Après la panique des mois de mai et juin, le Patch Tuesday de juillet est presque ennuyeux. La série de mises à jour est assez réduite.

Selon comment vous les comptez, il y a 12 mises à jour Microsoft ce mois-ci. 10 sont marquées comme critiques et 1 est signalée comme importante. Il existe également une mise à jour modérée d’Exchange pour ce mois de juillet, avec des notes d’application intéressantes qui méritent quelques explications. Pas de « zero day » ce mois-ci, et aucune mise à jour publiée pour XP ou Server 2003, mais 4 divulgations publiques à connaître.

Comme prévu, il y a également une mise à jour Adobe pour Flash Player, et Oracle publie sa mise à jour CPU trimestrielle, mais elle ne sort réellement que la semaine prochaine, le 18 juillet. Veillez seulement à ne pas l’oublier.

Toutes les mises à jour d’OS ce mois-ci incluent des corrections critiques et quelques divulgations publiques. C’est pourquoi, que vous diffusiez en mode Push le déploiement mensuel ou le lot Sécurité uniquement avec Internet Explorer, toutes ces mises à jour ont plus ou moins la même urgence.

Quelles sont donc les divulgations identifiées pour ce mois de juillet ? L’expression « divulgation publique » signifie qu’un nombre suffisant d’informations a été communiqué au public pour que les pirates aient le temps de développer un code d’exploitation. Autrement dit, le risque lié à une vulnérabilité divulguée publiquement est plus élevé que pour d’autres mises à jour de même gravité.

CVE-2017-8584 – Vulnérabilité de HoloLens qui peut permettre l’exécution de code à distance. Cette vulnérabilité affecte Windows 10 1607 et Server 2016, et peut permettre à un pirate d’envoyer un paquet Wi-Fi spécialement conçu pour prendre le contrôle du système infecté.

CVE-2017-8587 – Vulnérabilité de Windows Explorer qui peut permettre une attaque par DoS (Déni de service). Cette vulnérabilité affecte les systèmes Windows 7 à Windows 10 1511, et Server 2008 à Server 2012 R2, et affecte la manière dont Windows Explorer tente d’ouvrir un fichier inexistant. Cette vulnérabilité peut permettre de cibler un utilisateur en hébergeant un site Web spécialement conçu, contenant la référence au fichier inexistant et qui empêche le système de l’utilisateur de fonctionner.

CVE-2017-8602 – Vulnérabilité des navigateurs Internet Explorer 11 et Edge lors de l’analyse du contenu HTTP, qui peut permettre une attaque par usurpation d’identité (spoofing). Le pirate peut leurrer l’utilisateur en le redirigeant vers un site Web spécialement conçu à cet effet, qui usurpe l’identité du contenu ou sert de pivot dans une chaîne d’attaque basée sur d’autres exploitations de service Web. Ces attaques ciblent l’utilisateur, par hameçonnage ou « sables mouvants ».

CVE-2017-8611 – Vulnérabilité du navigateur Microsoft Edge lors de l’analyse du contenu HTTP, qui peut permettre une attaque par usurpation d’identité (spoofing). Le pirate peut leurrer l’utilisateur en le redirigeant vers un site Web spécialement conçu à cet effet, qui usurpe l’identité du contenu ou sert de pivot dans une chaîne d’attaque basée sur d’autres exploitations de service Web. Ces attaques ciblent l’utilisateur, par hameçonnage ou « sables mouvants ».

La mise à jour Exchange du mois s’applique uniquement dans certaines circonstances spécifiques. Cette mise à jour s’applique uniquement si vous utilisez :

Microsoft Exchange Server 2013 SP1

Microsoft Exchange Server 2013 CU 16

Microsoft Exchange Server 2016 CU 5

Si vous avez déployé les versions 2013 CU 17 ou 2016 CU 6 récemment publiées, ou si vous utilisez une version CU plus ancienne, cette mise à jour ne s’applique pas. Il s’agit d’une mise à jour de type Modéré, un peu moins urgente.

Adobe Flash Player résout trois vulnérabilités ce mois-ci. L’une d’elles est marquée Critique et peut permettre l’exécution de code à distance. Et surtout, vous devrez peut-être mettre à jour plusieurs instances de Flash sur un même système pour réellement résoudre ces vulnérabilités. Il y a un programme d’installation de Flash Player proprement dit, plus des plug-in pour IE, Chrome ou Firefox qui doivent également être mis à jour. Sur certains systèmes, les 4 sont installés et vous devez tous les mettre à jour.