Pour ce patch Tuesday de mai 2023, Microsoft résout un total de 51 vulnérabilités, dont 13 avaient déjà été publiées et récemment mises à jour.

Comme chaque mois pour les lecteurs de Solutions-Numériques, voici l’analyse de Chris Goettl, Vice President of Product Management chez Ivanti.

Pour ce patch Tuesday de mai 2023, Microsoft résout un total de 51 vulnérabilités, dont 13 avaient déjà été publiées et récemment mises à jour. Trois vulnérabilités dont l’exploitation est connue sont résolues ce mois-ci, y compris une vulnérabilité déjà publiée précédemment et récemment mise à jour. On compte une vulnérabilité à divulgation publique supplémentaire, dont la maturité a atteint le stade POC (Proof of Concept), ce qui signifie que le risque d’exploitation est élevé. 6 CVE sont classées Critique : cinq concernent l’OS Windows, et la dernière Sharepoint. La bonne nouvelle, c’est que le déploiement des mises à jour de l’OS Microsoft ce mois-ci va résoudre les trois exploitations connues, la divulgation publique et 5 des six CVE de niveau Critique. C’est la priorité numéro 1 concernant Microsoft.

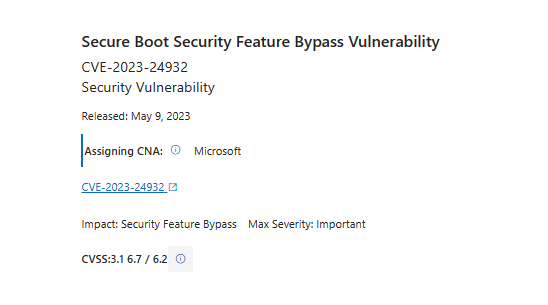

Microsoft résout une vulnérabilité de contournement des fonctions de sécurité (SFB) dans Démarrage sécurisé (CVE-2023-24932). Cette vulnérabilité a été signalée par SentinelOne et ESET, et son exploitation sur le terrain a été confirmée. Les algorithmes d’évaluation Microsoft classent cette CVE au niveau Important. Cependant, en raison des exploitations confirmées, vous pouvez ignorer ce score de gravité et vous fier aux indicateurs de risque sur le terrain. Cette vulnérabilité nécessite que le pirate ait un accès physique ou des permissions d’administration sur le système cible. Cela lui permet d’installer une stratégie d’amorçage spécialement conçue, qui contourne Démarrage sécurisé pour mieux contaminer le système. Cette vulnérabilité affecte toutes les versions actuellement prises en charge de l’OS Windows.

Microsoft résout une vulnérabilité d’élévation de privilèges (EoP) Win32k (CVE-2023-29336). Cette vulnérabilité a été signalée par les analystes Avast et des exploitations sur le terrain ont été détectées. Les algorithmes d’évaluation Microsoft classent cette CVE au niveau Important. Cependant, en raison des exploitations confirmées, vous pouvez ignorer ce score de gravité et vous fier aux indicateurs de risque sur le terrain. L’exploitation ne nécessite aucune intervention de l’utilisateur et elle peut donner au pirate des privilèges de niveau SYSTEM. Cette vulnérabilité affecte Windows 10 et Server 2008 à 2016.

Microsoft résout une vulnérabilité d’exécution de code à distance (RCE) dans Windows OLE (CVE-2023-29325). Cette vulnérabilité a été signalée par un analyste Vul Labs. C’est une CVE classée Critique. Bien qu’elle n’ait été détectée dans aucune exploitation active sur le terrain, elle présente des échantillons de code au stade POC (Proof of Concept – Validation de principe) et a été publiquement divulguée, si bien que le risque d’exploitation est élevé. Cette vulnérabilité peut être exploitée sur le réseau et ne nécessite aucune intervention de l’utilisateur, mais elle peut facilement cibler un utilisateur pour une attaque. Cette vulnérabilité concerne l’OS Windows mais le volet Aperçu d’Outlook peut servir de vecteur d’attaque. Microsoft recommande même aux utilisateurs de lire les e-mails au format texte brut pour limiter les risques en attendant que la mise à jour soit installée. Il faut suivre d’autres étapes et gagner une course pour que l’attaque réussisse, ce qui rend l’exploitation très complexe et peut limiter les possibilités d’utilisation de cette vulnérabilité pour une attaque.

Microsoft met à jour 13 CVE ce mois-ci. La majorité de ces mises à jour apportent seulement des changements aux données CVSS ou d’URL dans les bulletins CVE. Les CVE dont la mise à jour implique davantage que ce changement pour information sont les suivantes :

- CVE-2013-3900 – Vulnérabilité de validation de la signature WinVerifyTrust qui existe depuis longtemps et a également été mise à jour en avril 2023. On sait que cette vulnérabilité a été exploitée. La mise à jour du mois indique qu’un code sous-jacent servant à résoudre cette vulnérabilité a déjà été incorporé à toutes les versions de l’OS Windows (depuis le Patch Tuesday d’avril 2023), mais qu’il faut définir une clé de registre pour activer sa mise en œuvre.

- CVE-2022-26928 – Vulnérabilité d’élévation de privilèges de l’OS Windows. Initialement publiée en septembre 2022. Microsoft a étendu la liste des produits concernés pour inclure toutes les versions actuellement prises en charge de l’OS Windows. Cette vulnérabilité sera traitée par vos mises à jour d’OS ce mois-ci.

Mises à jour de sécurité tierces :

Mozilla publie des mises à jour de sécurité pour FireFox et FireFox ESR, qui résolvent un total de 13 CVE.

- La mise à jour Firefox 113 résout 13 CVE, dont 5 sont de niveau élevé.

- La mise à jour Firefox ESR 102.11 résout 8 CVE, dont 4 sont de niveau élevé.

On approche le millier de CVE

La base de données KEV (Known Exploited Vulnerabilities – Vulnérabilités dont l’exploitation est connue) de la CISA compte désormais 925 CVE. Et au rythme où ce nombre augmente, on dépassera sans doute le millier vers la fin août cette année.

Rapid Security Responses d’Apple

Apple vient de publier une nouvelle fonction, nommée Rapid Security Responses (réponses de sécurité rapides), destinée à iOS, iPad et macOS. Les équipements dotés de la dernière version de chacun de ces systèmes vont commencer à recevoir des réponses plus rapides aux vulnérabilités de sécurité, mesures de renforcement de la sécurité et remédiations. De manière générale, le monde évolue rapidement vers une approche de la sécurité basée sur les risques, dont l’objectif est d’agir plus rapidement pour limiter au maximum les risques pour votre environnement. C’est l’un des principaux objectifs des activités Patch Tuesday d’Ivanti. Fournir une analyse rapide des éléments publiés par Microsoft et les autres fournisseurs, identifier les priorités en fonction des risques, et vous avertir le plus tôt possible des changements et problèmes connus susceptibles d’impacter votre environnement lorsque vous déployez les mises à jour de chaque mois.