Comme chaque mois, Chris Goettl, Director, Product Management, Security chez Ivanti, livre aux lecteurs de Solutions Numériques son analyse du dernier Patch Tuesday.

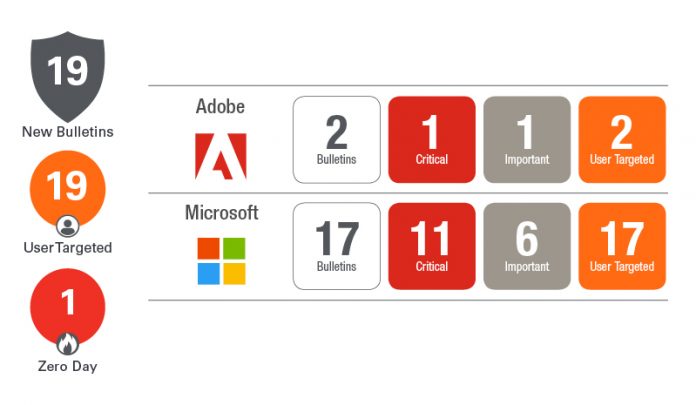

Microsoft a publié des mises à jour pour Microsoft Windows, Office, IE, Edge, .Net Framework, Exchange Server, Visual Studio, Team Foundation Server, Asure IoT SDK, Dynamics et Flash Player. Elles résolvent au total 74 CVE uniques ce mois-ci, dont 3 divulgations publiques vraisemblables et 1 vulnérabilité « Zero Day » activement exploitée.

Une validation de principe (POC) pour l’escalade des privilèges dans Microsoft Exchange Server a été communiquée en janvier par un chercheur dans le domaine de la sécurité. Mollema a appelé cette POC « PrivExchange », et signale plusieurs composants Exchange Server et NTLM qui, en se combinant, peuvent permettre à un pirate de lancer une attaque de l’homme du milieu afin d’élever les privilèges du serveur Exchange Server pour devenir Admin de domaine.

Dans les faits, le pirate peut ainsi élever son niveau de privilèges pour devenir administrateur de domaine ou pour accéder aux boîtes de réception d’autres utilisateurs. Microsoft a publié un document de conseils qui présente les étapes à suivre pour limiter les risques jusqu’à ce qu’une mise à jour soit disponible (ADV190007).

Mises à jour Exchange Server qui résolvent deux CVE

La première, CVE-2019-0686, modifie le contrat de services Web Exchange qui lie les clients EWS et Exchange afin d’interdire les notifications authentifiées. Ces notifications deviennent anonymes, si bien que le pirate ne peut accéder à la boîte de réception d’un autre utilisateur.

La deuxième, CVE-2019-0724, résout une vulnérabilité qui pourrait permettre à un pirate d’obtenir des privilèges Admin de domaine sur le contrôleur de domaine. Cela ressemble à une attaque de l’homme du milieu, mais dans ce cas, le pirate retransmet une demande d’authentification à un contrôleur de domaine Microsoft Active Directory afin d’obtenir des privilèges de plus haut niveau sur ce contrôleur de domaine. Ce changement modifie également les permissions dans votre configuration Exchange. Les changements varient en fonction de la version d’Exchange Server exécutée. Si vous utilisez Exchange Server 2010, vous devrez exécuter manuellement des opérations supplémentaires pour modifier les permissions. Vous trouverez les détails des changements apportés à chaque édition et la façon de modifier les valeurs sous 2010 dans le document KB4490059.

Microsoft a également résolu une vulnérabilité à divulgation publique (CVE-2019-0636) de Microsoft Windows, susceptible de permettre à un pirate de lire le contenu des fichiers sur disque. Cette vulnérabilité Divulgation d’informations existe dans toutes les versions de Windows actuellement prises en charge. Le pirate doit être connecté au système pour exploiter cette vulnérabilité.

Le dernier point à noter pour Microsoft ce mois-ci est une vulnérabilité « Zero Day » dans Internet Explorer (CVE-2019-0676), activement exploitée pour permettre à un pirate de lire le contenu des fichiers sur disque. Dans ce cas, le pirate peut persuader l’utilisateur d’ouvrir un site Web malveillant pour exploiter la vulnérabilité.

4 mises à jour Adobe

Adobe a publié 4 mises à jour de produit pour le Patch Tuesday de février, pour résoudre un total de 75 vulnérabilités uniques. Une vulnérabilité Adobe Flash Player de type Important est résolue ce mois-ci. Elle est moins sévère que celles des mois précédents, mais il est quand même recommandé d’effectuer rapidement les mises à jour, car Flash est l’une des cibles préférées des pirates. La priorité du mois concerne Adobe Acrobat et Reader (APSB19-07). La mise à jour publiée résout 71 CVE, dont la plupart sont marquées Critique.

Les recommandations d’Ivanti pour le Patch Tuesday de février :

- Votre priorité doit être la mise à jour des OS et navigateurs Microsoft, et d’Office. Tout aussi importants : les OS et versions d’IE où des vulnérabilités activement exploitées et publiquement divulguées ont été résolues.

- Microsoft Exchange Server doit être prioritaire. Toutes les versions sont potentiellement porteuses des vulnérabilités Escalade des privilèges qui mettent le code POC à disposition du public. Un pirate peut obtenir des droits Admin de domaine sur un contrôleur de domaine ou accéder à la boîte de réception d’un utilisateur.

Adobe Flash, Acrobat et Reader doivent être prioritaires. Flash est une cible de choix. Par conséquent, même si la CVE résolue est seulement de niveau Important, elle est très tentante pour les pirates. De nombreuses CVE de type Critique ont été résolues dans Acrobat et Reader. Il existe de nombreuses manières pour un pirate d’en tirer parti, alors il vaut mieux les corriger rapidement.