Comme chaque mois, Chris Goettl, Director Product Management Security chez Ivanti, analyse le Patch tuesday pour les lecteurs de Solutions Numériques. Dans vos priorités, les mises à jour de l’OS Windows, et celles d’Adobe Acrobat et de Reader nécessitent une attention immédiate, étant donné la liste des vulnérabilités exploitées et divulguées publiquement.

Voilà le deuxième Patch Tuesday de 2021 et, même si les CVE ne sont pas très nombreuses, il y a plusieurs vulnérabilités à divulgation publique et « Zero Day » qui méritent notre attention. Microsoft corrige 56 nouvelles vulnérabilités (CVE) et en republie 2, pour toutes les versions du système d’exploitation Windows, Office, .Net Framework, toute une série de composants d’OS, ainsi que pour des outils système et des outils de développement. Adobe publie également une mise à jour de priorité 1 pour Adobe Acrobat et Reader, qui résout 23 CVE, dont une CVE activement exploitée (« Zero Day »).

Voici un résumé rapide des éléments les plus importants, que vous devez traiter en priorité pour la maintenance du mois.

Les Zero Day

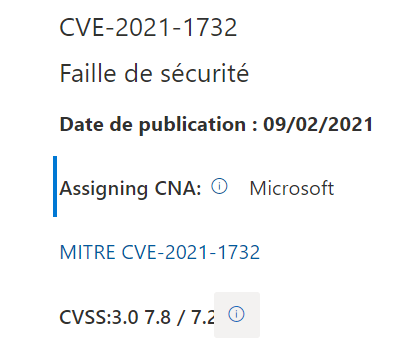

Microsoft résout une vulnérabilité de type Important (CVE-2021-1732) dans le noyau (Kernel) Windows, susceptible de permettre à un pirate d’élever ses privilèges d’accès à un système. Cette vulnérabilité affecte Windows 10 et les versions Server correspondantes de l’OS Windows. Elle a été détectée dans des exploitations actives en environnement réel. C’est le parfait exemple pour expliquer pourquoi la définition de priorités en fonction des risques est primordiale. Si vous basez vos priorités sur la gravité définie par le fournisseur et que vous vous concentrez sur la catégorie Critique, vous risquez de manquer cette vulnérabilité en définissant vos priorités. Pourtant, cette vulnérabilité doit placer Windows 10 et Server 2016 (et versions supérieures) au sommet de votre liste de mises à jour à appliquer en priorité ce mois-ci.

Même s’il s’agit de la republication d’une mise à jour de 2020, elle mérite qu’on en parle : cette vulnérabilité Netlogon (CVE-2020-1472) a initialement été résolue en août 2020. La mise à jour était prévue pour s’effectuer en deux phases. La mise à jour initiale du mois d’août implémentait le correctif, mais sans l’activer. Elle installait aussi des fonctions d’audit, et les entreprises ont reçu des conseils pour la mise à jour et pour surveiller des événements spécifiques, afin de résoudre les éléments légitimes, puis d’appliquer le correctif lorsqu’elles seraient prêtes. Février 2021 était la date fixée par Microsoft pour l’activation du correctif. En septembre, cette vulnérabilité a été exploitée par des pirates et de nombreuses entreprises ont réagi très rapidement pour pouvoir activer le correctif. Pour celles qui ne l’ont pas fait, cette nouvelle publication active le correctif en question.

Adobe résout une vulnérabilité classée Critique dans Adobe Acrobat et Reader (CVE-2021-21017), qui a déjà été exploitée lors d’attaques limitées visant les utilisateurs d’Adobe Reader sous Windows. Cette vulnérabilité provoque un dépassement de mémoire tampon basé sur un bloc de mémoire, qui pourrait permettre à un pirate d’exécuter un code arbitraire sur le système infecté. En raison de cette vulnérabilité et des 16 autres CVE de type Critique résolues dans APSB21-09, Adobe Acrobat Reader doit faire partie de vos priorités pour les correctifs du mois.

Les divulgations publiques

Microsoft résout une vulnérabilité (CVE-2021-1733) dans Sysinternals PsExec, susceptible de permettre à un pirate d’élever ses privilèges. PsExec est un outil couramment utilisé par le département IT, mais aussi souvent exploité par les pirates qui utilisent les outils existants (tactiques d’« utilisation des ressources locales »).

Microsoft résout deux vulnérabilités. L’une dans .Net Core (CVE-2021-26701, qui permet l’exécution de code à distance), l’autre dans .Net Core et Visual Studio (vulnérabilité de déni de service CVE-2021-1721), qui ont toutes deux été divulguées publiquement. Les outils de développement et la chaîne d’approvisionnement de développement sont de plus en plus souvent visés, et l’on s’en inquiétait même avant la récente attaque sur Solarwinds. Les outils de développement sont régulièrement mis à jour, et toutes les entreprises doivent inclure l’évaluation et la mise à jour de ces composants dans leur processus DevSecOps.

Microsoft résout une vulnérabilité de divulgation d’informations portant sur DirectX (CVE-2021-24106), qui affecte Windows 10, Server 2016 et les systèmes plus récents. Un pirate peut parvenir à accéder à la mémoire non initialisée et aux informations qu’elle peut contenir.

Microsoft résout une vulnérabilité d’élévation de privilèges dans Windows Installer (CVE-2021-1727). Cette vulnérabilité affecte Windows 7, Server 2008 et les systèmes d’exploitation plus récents.

Microsoft résout une vulnérabilité de déni de service dans le pilote de console Windows. (CVE-2021-24098) Microsoft fournit des détails supplémentaires dans ses Q&A sur les vulnérabilités. L’exploitation de cette vulnérabilité nécessite l’intervention de l’utilisateur. Elle peut par exemple passer par un contenu fourni par l’utilisateur sur un site Web ou par un site Web spécialement conçu pour exploiter cette vulnérabilité.

Vos priorités de février

C’est urgent : les mises à jour de l’OS Windows, et celles d’Adobe Acrobat et de Reader nécessitent une attention immédiate, étant donné la liste des vulnérabilités exploitées et divulguées publiquement.

Priorité élevée : vous devez vous intéresser aux outils de développement et outils IT. Les divulgations des vulnérabilités .Net Core et PsExec sont inquiétantes, il ne faut pas les ignorer. Comme ces outils de développement et IT ne suivent pas le même processus de mise à jour que l’OS et les applications, il est important de vérifier vos processus DevOps afin de déterminer si vous êtes capable de détecter et de traiter les mises à jour des composants de développement courants. Pour les outils comme PsExec, vous devez vraiment comprendre votre inventaire logiciel, et connaître l’emplacement d’installation de ces outils, afin de garantir que vous pourrez distribuer les versions mises à jour si nécessaire.