Toute organisation est à la merci d’une cyberattaque, dont l’on sait maintenant que les parades absolues sont un mythe. Les risques de panne informatique ou d’accident physique comme un incendie ou un sabotage peuvent également désorganiser, voire bloquer le fonctionnement de l’organisation, jusqu’à mettre sa vie en péril. Prévoir un plan de continuité (PCA) et de restauration de l’activité (PRA) représente donc une question d’importance vitale pour tout décideur.

C’est le cauchemar des DSI, RSSI et des dirigeants : le scénario malheureusement classique d’une cyberattaque, passée par une simple campagne de phishing et introduisant un ransomware. Des écrans noirs sur tous les ordinateurs, plus d’Internet, plus de téléphone, plus de réseau, plus d’imprimante, aucun accès au datacenter bien entendu, aux applications et aux fichiers. C’est ce qui est arrivé à l’industriel norvégien Norsk Hydro en 2019, avec le blocage total et simultané de ses 160 sites (lire ci-dessous).

« Le plan de reprise d’activité (PRA) est un élément essentiel de la gouvernance des systèmes d’information. Dans un monde où la dépendance aux outils numériques est devenue totale et où les menaces sont à la fois variées et de plus en plus sophistiquées, la capacité d’une organisation à reprendre son activité rapidement après un incident critique est un facteur clé de résilience et de compétitivité », explique Xavier Hartout, cofondateur de Be Resilient Group (BRG), spécialisé dans le conseil en PCA et PRA depuis 2002. Il organisait une masterclass lors de l’évènement InCyber en avril 2025, qui nous a fourni des informations utiles à ce dossier.

PCA : définir les besoins

PRA : préparer le redémarrage

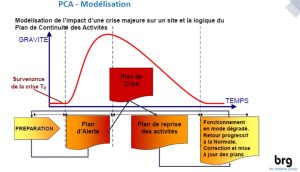

Pour se préparer à cette situation, il est recommandé de s’entraîner à la gestion de crise et de disposer d’un PCA (plan de continuité d’activité) et d’un PRA (plan de reprise d’activité).

- Le plan de continuité d’activité répond aux questions « Quels sont les besoins des métiers ? », « Comment s’assurer que vos processus critiques continueront de fonctionner même en cas de crise ? » et « Quel mode dégradé métier envisagé en cas de défaillance prolongée du SI ? »

- Après la définition des besoins au travers du PCA, le plan de reprise d’activité est l’outil de la mise en œuvre, de sa validation fonctionnelle au travers de tests réels. La première étape est la sécurisation effective du SI, via le plan de sauvegarde, quelle soit on premise, sur le cloud ou hybride.

La première préoccupation des entreprises

Le baromètre des risques de l’assureur Allianz mesure chaque année les craintes des dirigeants au niveau mondial. En 2025, le premier risque identifié par les décideurs demeure la cybersécurité (38 % des responsables français interrogés) et le deuxième est l’interruption des activités (31 % en France).

Le baromètre du Cesin, avec OpinionWay, relève de son côté que le premier impact d’une cyberattaque, pour 23 % des répondants, est une perturbation significative de la production.

Rappelons quelques cas : chez Saint-Gobain ou Maersk le coût de l’interruption de production post-cyberattaques s’est chiffré en centaines de millions d’euros. Le PCA est désormais une obligation légale dans le cadre du règlement européen NIS 2, adapté en France au travers de la loi sur la résilience des infrastructures critiques et le renforcement de la cybersécurité (lire ci-dessous).

Le périmètre de la résilience

S’agissant de la continuité de l’activité, l’audit préalable doit prendre en compte toutes les activités, toutes les facettes de l’entreprise, de l’infrastructure IT aux RH (paie, dossiers collaborateurs), des fichiers clients à la supply chain et aux relations fournisseurs.

1. La continuité d’activité : une approche stratégique

Les mots-clés d’un PCA sont :

- • anticipation ;

- collectif (toute l’entreprise est concernée et pas seulement l’IT) ;

- mise à jour permanente.

Pour cette démarche d’anticipation, il s’agira de réaliser la cartographie des risques opérationnels, en analysant les besoins critiques des métiers. La méthodologie s’appuie sur les exigences de la norme ISO 22301.

La stratégie de continuité d’activité sera déclinée en fonction des différents scénarios de sinistres, adressant les objectifs métiers, les priorités et les niveaux d’activité à recouvrir après un sinistre.

Cet audit inclut :

- une Business Impact Analysis (BIA), une collecte des expressions des besoins des métiers mettant en évidence les activités critiques ;

- un inventaire des ressources critiques. On aura analysé en amont les activités et applications prioritaires à maintenir a minima en mode dégradé pendant la crise. Parmi les détails à prévoir, les experts de BRG conseillent même d’avoir préparé une trame de communiqué de presse pour annoncer l’attaque.

Le PCA demandera la mise en place d’une cellule de crise, à mobiliser lors de l’incident, soit l’identification des personnes clés à impliquer lors de la crise.

La stratégie de gestion de crise devra s’appliquer à deux priorités :

- la reconstruction du SI ;

- la continuité des activités métiers.

On connaît la phrase d’Héraclite : « On ne se baigne jamais deux fois dans le même fleuve. » Le plan de continuité et le plan de restauration doivent pouvoir être testés, révisés et mis à jour à tout moment, car l’audit ne donne pas des résultats gravés dans le marbre : il a été effectué à un instant T, dans la configuration du jour de l’entreprise. Il faut donc être en capacité de mettre à jour le PCA et le PRA, de changer continuellement les mécanismes prévus en cas de nécessité. Il y a un « cycle de vie » de la continuité d’activité.

Le plan doit prévoir de tester ses dispositifs, les maintenir opérationnels et les réviser à fréquence régulière. Il prévoit également l’information des personnels et les exercices pour les solutions de continuité en cas de sinistre.

2. Le PRA pour redémarrer

La réussite d’un PRA repose sur sa gouvernance. Il ne peut être l’affaire exclusive de la DSI : il doit impliquer les métiers, les RH, la direction générale et les prestataires critiques.

Le PRA est un ensemble structuré de mesures techniques, organisationnelles et humaines destiné à restaurer les systèmes critiques après un sinistre. Il doit permettre à l’entreprise de revenir à un état opérationnel dans des délais en phase avec les exigences métiers. Pour ce faire, la première étape est l’analyse d’impact sur l’activité, ou Business Impact Analysis

(BIA). Cette analyse permet de hiérarchiser les processus en fonction de leur criticité et de fixer les deux indicateurs fondamentaux que sont le RTO (Recovery Time Objective) et le RPO (Recovery Point Objective). Le premier définit le temps maximal d’interruption toléré, le second indique le volume maximal de données que l’on peut accepter de perdre. Ces éléments orientent l’ensemble des choix technologiques et organisationnels à venir.

L’approche PSA, ou Process Site Assessment, vise à intégrer les exigences de continuité dès la conception des architectures informatiques.

Sauvegarde : la règle du 3-2-1

Le pilier technique du PRA est incontestablement la stratégie de sauvegarde. Sans sauvegarde fiable, restaurable et sécurisée aucune reprise ne peut être envisagée.

« Disposer de trois copies des données, sur deux supports différents, dont une conservée hors site. »

La règle des 3-2-1 s’impose : disposer de trois copies des données, sur deux supports différents, dont une conservée hors site. Ce principe permet de réduire les risques liés à la corruption de données, aux ransomwares ou aux sinistres physiques. Les types de supports peuvent varier : sauvegarde sur bandes, NAS, cloud, etc. « Il est essentiel de couvrir à la fois les données, les systèmes, les configurations, les machines virtuelles, les conteneurs et les scripts critiques », insiste Xavier Hartout.

Télétravail, multicloud, objets connectés : les nouveaux défis du PRA

L’évolution numérique complexifie le plan de restauration, indique Xavier Hartout en citant trois exemples :

« Le télétravail impose de nouvelles contraintes en matière de reprise : comment assurer un accès distant sécurisé aux outils ? Comment restaurer les postes utilisateurs disséminés ? Les objets connectés (IoT), quant à eux, élargissent considérablement la surface d’attaque. Leur reprise doit être pensée en cohérence avec les systèmes industriels et les réseaux d’entreprise. Le cloud et le multicloud, bien qu’apportant de nombreux bénéfices, représentent également des défis majeurs. Dans un environnement où les données et les traitements sont répartis entre plusieurs fournisseurs, chacun avec ses propres outils et ses limitations, le PRA devient une équation à multiples inconnues. Il est indispensable de documenter précisément les procédures de reprise propres à chaque environnement cloud, de tester les restaurations et de s’assurer que les SLA proposés sont en adéquation avec les exigences métiers. Des scénarios de bascule intercloud doivent également être envisagés pour éviter les points de défaillance uniques. »

Cybersécurité et sauvegarde

La cybersécurité est un enjeu transversal au PRA. Face aux nouvelles attaques plus ciblées, à base d’IA, le PRA doit intégrer des plans de réponse à incident incluant l’identification, la contention, la remédiation et la restauration post-incident.

Les sauvegardes doivent être protégées contre les attaques : stockage en lecture seule et snapshots immuables sont des exemples de dispositifs de protection efficaces.

Une gouvernance efficace repose sur une documentation claire, à jour et partagée mais aussi sur une gestion des changements rigoureuse, une CMDB à jour, des procédures de test régulières et un système de supervision avancé. Chaque changement dans l’infrastructure, chaque nouveau projet doit être évalué à l’aune de son impact potentiel sur le PRA et documenté en conséquence.

Les tests sont au cœur de la démarche PRA. Ce n’est qu’en testant régulièrement les procédures de bascule, de restauration et de reprise que l’on peut s’assurer de leur efficacité réelle. Les tests doivent couvrir à la fois les aspects techniques (reboot, restauration, démarrage) et fonctionnels (validation par les utilisateurs métiers). « Les tests permettent également de sensibiliser les équipes, de développer la polyvalence et de renforcer la capacité collective à réagir rapidement en cas de crise », insiste l’expert.

Former les équipes techniques mais aussi les utilisateurs métiers est essentiel. Des campagnes de communication internes, des sessions de sensibilisation et des exercices de simulation doivent être régulièrement organisés pour maintenir un haut niveau de vigilance.

« Renforcer continuellement la posture de reprise de

l’entreprise. »

Pour Xavier Hartout, le plan de reprise de l’activité est un outil stratégique de la gouvernance : « Il est crucial d’inscrire le PRA dans une démarche d’amélioration continue. Le monde change, les infrastructures évoluent, les menaces se transforment. Le PRA ne peut être un document figé : il doit être révisé régulièrement, enrichi, testé et ajusté en fonction des retours d’expérience, des évolutions techniques et des transformations organisationnelles afin de renforcer continuellement la posture de reprise de l’entreprise. C’est un instrument stratégique, un outil vivant au service de la résilience et de la pérennité de l’organisation. Il incarne la capacité de l’entreprise à faire face aux crises, à protéger ses actifs, à maintenir la confiance de ses parties prenantes. Un PRA bien conçu, bien gouverné et régulièrement testé représente un avantage concurrentiel majeur et un marqueur de maturité organisationnelle. »

« Le PRA doit impliquer les métiers, les RH, la direction générale et les prestataires critiques. »

Le cas Norsk Hydro

Hydro est un industriel norvégien de l’aluminium, entreprise clé dans l’économie du pays. Le 18 mars 2019, à la suite d’une cyberattaque par le ransomware LockerGoga, les 35 000 employés ont un écran noir, 23 000 PC et 3 000 serveurs sont à l’arrêt. Les 160 sites dans le monde sont paralysés.

La veille de l’attaque, le groupe célébrait la nomination de son nouveau P-DG, la première femme à occuper ce poste dans l’entreprise.

À côté de la sévérité des dégâts, cette attaque est un cas d’école car, contrairement au silence de la plupart des entreprises dans ce cas, Hydro a choisi de communiquer pour montrer la mobilisation jour et nuit de milliers de ses employés appliqués à régler la crise. Une vidéo montrant que les salariés avaient tous pris à cœur leur rôle de « pompiers », au service du collectif face à cette cyber-catastrophe, a été réalisée. Résultat : le cours de l’action, au lieu de chuter, s’est envolé et aurait même partiellement gommé le coût financier de l’arrêt de l’entreprise.

Pour répondre à la crise, les dirigeants ont dû improviser et prendre des mesures manuelles. Ils ont débranché des imprimantes du réseau et imprimé des notes qu’ils ont envoyées par smartphone après avoir photographié le document. Ils ont contacté les salariés pour les prévenir de la crise via Facebook et WhatsApp.

NIS 2 et la loi sur la résilience des infrastructures critiques et le renforcement de la cybersécurité exigent la cyber-résilience

Depuis 2014, les OIV (opérateurs d’importance vitale) ont l’obligation, par décret, de disposer d’un PCA. La transposition en droit français de la directive européenne NIS 2, au travers du projet de loi relative à la résilience des infrastructures critiques et au renforcement de la cybersécurité, élargit l’obligation de disposer d’un plan de continuité d’activité (PCA) à un nombre significatif d’entreprises et d’administrations, au-delà des seuls OIV.

L’article 21 de la directive NIS 2 impose aux entités essentielles et importantes de mettre en œuvre des mesures techniques et organisationnelles appropriées pour gérer les risques posés à la sécurité des réseaux et des systèmes d’information, et notamment la continuité des activités telle que la gestion des sauvegardes, la reprise après sinistre et la gestion de crise.

Jean Kaminsky