SD-WAN de confiance : allier performance et sécurité

Les organisations ont enclenché des changements structurels et numériques proposant une meilleure expérience pour leurs collaborateurs et clients ainsi que des améliorations dans leurs...

Cybersécurité, comment choisir son fournisseur de services ? Sept points…

Cybersécurité, comment choisir son fournisseur de services ?

Sept points clés qu'un appel d'offre MSS / MDR doit couvrir

Si vous avez déjà lancé un appel...

Solutions de protection des données : vers un déploiement sans…

Concilier la sécurité et l'expérience utilisateur

Concilier les mises à jour et correctifs des applications, la configuration du poste d’un nouveau collaborateur avec l’agilité, l’expérience...

Faites face aux Cybermenaces grâce à la mise en place…

La diversité et la multiplication des menaces s’intensifient, faisant de la cybersécurité un enjeu stratégique pour les entreprises. Une exposition croissante aux menaces, une...

Les 7 étapes d’une stratégie cyber-résiliente

Il est essentiel d’avoir un coup d’avance et pour ça, les organisations doivent devenir cyber-résilientes.

Quésaco ? La résilience, c’est l’art de contrer l’imprévisible et...

Le guide des fournisseurs hexagonaux de Cybersécurité pour les Secteurs…

Le groupement Hexatrust présente sa nouvelle brochure capacitaire à destination des établissements de santé, collectivités territoriales et organismes au service du citoyen.

Se disant « très...

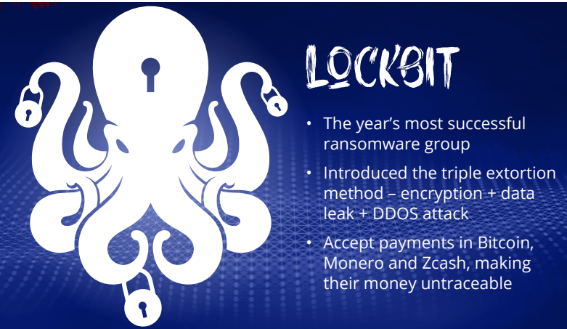

Comment éviter qu’une attaque par ransomware ne devienne un véritable…

Lisez ce livre blanc en français pour connaitre les étapes essentielles pour réduire le risque que présentent les ransomwares avec la segmentation Zero Trust.

Chaque...

Cybersécurité et réseaux opérationnels : vers une prise en compte…

Pendant trois années consécutives, Stormshield et L’Usine Digitale ont étudié la transformation numérique des entreprises et son impact sur leur sécurité informatique.

Cette année, nous...

Comment choisir une solution d’Endpoint Protection ?

Entre EDR et HIPS : quelle approche pour bloquer efficacement les cyberattaques sophistiquées ?

Les cyber-criminels cherchent à passer sous le radar et font évoluer constamment...

La protection Endpoint à l’heure du contexte et du comportement…

La protection Endpoint à l’heure du contexte et du comportement – IDC Technology Spotlight

La sécurité des terminaux, postes de travail et serveurs, a considérablement...