Un nouveau rapport de Tenable tire la sonnette d’alarme sur les pratiques de sécurité dans les environnements cloud. Malgré une prise de conscience croissante, les risques liés aux mauvaises configurations et à l’exposition involontaire des données sensibles persistent à grande échelle.

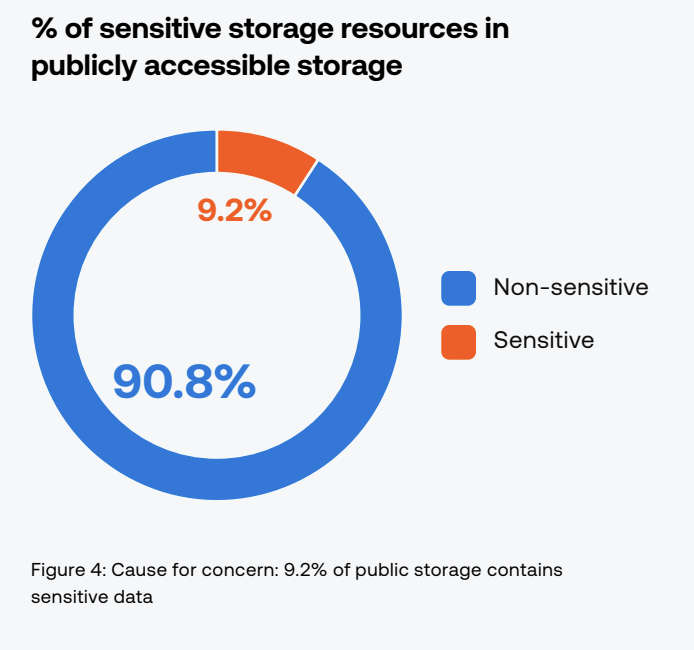

Selon son dernier Cloud Security Risk Report 2025, Tenable révèle que 9 % des stockages cloud accessibles publiquement contiennent des données sensibles. Plus inquiétant encore, 97 % de ces données sont classées comme « restreintes » ou « confidentielles », des cibles idéales pour les cybercriminels. L’étude, menée entre octobre 2024 et mars 2025 par l’équipe Tenable Cloud Research, s’appuie sur une analyse approfondie de la télémétrie de workloads dans divers environnements cloud publics et d’entreprise.

Le rapport met en avant l’exposition des données critiques dans le cloud, qui représente plus une tendance qu’un incident isolé. Les ressources cloud mal configurées permettent l’accès public à des fichiers hautement confidentiels, illustrant des failles structurelles dans les politiques de sécurité. Tenable met en évidence que cette situation découle souvent d’un manque de visibilité globale, d’une gestion fragmentée des accès et d’un manque de remédiation proactive.

Le rapport révèle également que les éléments d’accès comme les clés API, identifiants et mots de passe, sont fréquemment stockés dans des emplacements non sécurisés. Par exemple, 54 % des organisations les stockent dans les définitions de tâches AWS ECS, tandis que des proportions similaires sont observées sur GCP Cloud Run (52 %) et les workflows Azure Logic Apps (31 %). Même les données utilisateurs sur les instances AWS EC2 ne sont pas épargnées, avec 3,5 % contenant des informations sensibles.

Même lorsque les entreprises adoptent des fournisseurs d’identité (IdP), la sécurité n’est pas garantie. Bien que 83 % des organisations AWS utilisent des IdP, des erreurs de configuration, des permissions persistantes et des droits excessifs continuent d’exposer des vecteurs d’attaque basés sur l’identité.

Enfin, le rapport souligne qu’environ 29 % des organisations font face à au moins un workload combinant trois vulnérabilités critiques : une exposition publique, la présence de failles de sécurité, et des autorisations excessives. Bien que ce chiffre soit en baisse par rapport à 2024 (38 %), il reste préoccupant, car ce type de configuration constitue un scénario de risque particulièrement élevé.

« Le chemin emprunté par les attaquants est souvent simple : exploiter un accès public, dérober des clés d’accès intégrées ou abuser d’identifiants aux privilèges excessifs », déclare Ari Eitan, Directeur de la recherche en sécurité cloud chez Tenable. « Pour combler ces failles, les équipes de sécurité ont besoin d’une visibilité complète sur leur environnement, ainsi que de la capacité à hiérarchiser et automatiser les remédiations avant que les menaces ne s’aggravent. Le cloud exige une gestion des risques continue et proactive, et non des interventions réactives ponctuelles. »