Face à la déconvenue des organisations quant à l’impossibilité d’analyser une partie de leur trafic réseau chiffré, le spécialiste de l’observabilité Gigamon vient de mettre à disposition une nouvelle fonctionnalité permettant de capter les flux applicatifs avant soumission aux algorithmes de chiffrement.

Véritable paradoxe du chiffrement, une étude réalisée par Gigamon relève que 70% des personnes interrogées admettaient être aveugles quant aux données chiffrées qui transitent sur leur réseau virtuel. S’il n’est pas question de s’en passer, il faut noter 93% des malwares se propagent via des flux chiffrées et que 30% des sociétés attaquées reconnaissent ne pas savoir où les attaques trouvent leur origine. “Les entreprises fonctionnent de plus en plus dans des environnements multi-cloud et beaucoup d’entre elles ne réalisent pas que toutes leurs données sont désormais chiffrées, rapporte Bertrand de Labrouhe, directeur Europe du sud chez Gigamon. L’environnement est devenu complexe pour les équipes SecOps qui voudraient détecter « au plus vite » l’aiguille dans la botte de foin et empêcher un acteur malveillant de voler l’actif le plus précieux d’une organisation : ses données.”

Un flux anonymisé et bientôt lui-même chiffré

Pour surmonter cet écueil de taille, l’éditeur américain qui alimente tous les outils de cybersécurité en données brutes comme les IPS, IDS, les SIEM, les MDDR, les solutions NAC et autres WAF, a mis à disposition, hier, lors de sa conférence virtuelle annuelle Visualize, un nouveau module baptisé Precryprion. Installé près du kernel de chaque machine virtuelle, le module capturera l’intégralité des flux applicatifs avant même qu’ils soient chiffrés. “On se positionne au nouveau des serveurs applicatifs, entre la librairie openSSL qui va réaliser l’encryption/decryption et, avant qu’il l’envoie sur le réseau, on l’intercepte”, précise Bertrand de Labrouhe. Ce que l’éditeur appelle une petite révolution dans le domaine, se veut peu coûteux, indépendant des clés de chiffrement et non consommateur de CPU. “Même en possession des clés de cryptage, toujours difficiles à obtenir, l’opération de déchiffrement est consommatrice de CPU”, précise Yann Samama, ingénieur avant-vente chez Gigamon qui ajoute, quant à la question de la confidentialité des données, que “l’information est anonymisée avec des fonctions de masking et nous sommes actuellement en train de mettre au point le chiffrement du trajet de ces charges utiles.”

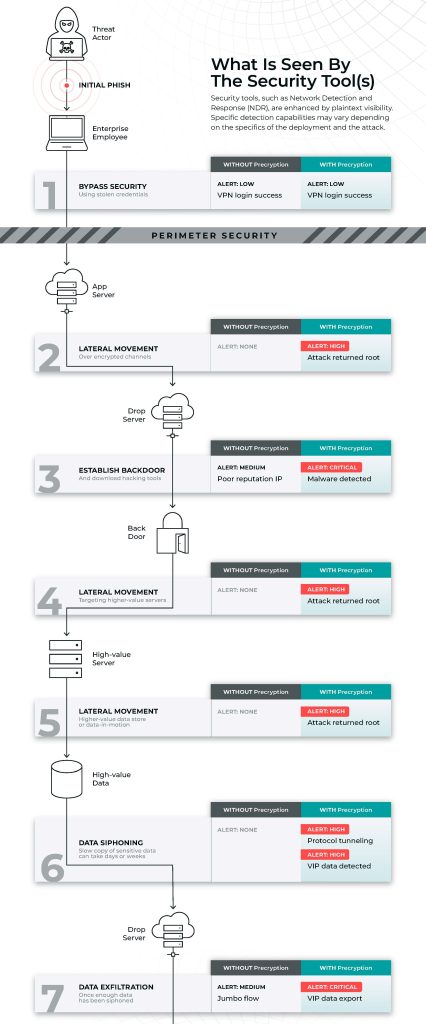

Ce que peuvent voir, et ne pas voir les outils de sécurité

Les outils de sécurité, tels que la détection et la réponse en réseau (NDR), sont améliorés par la visibilité du texte en clair. Les capacités de détection spécifiques peuvent varier en fonction selon les spécificités du déploiement et de l’attaque.