Rationalisation de la gestion des certificats : comment ACME renforce…

AVIS D'EXPERT - Des technologies telles que l'environnement de gestion automatisée des certificats (ACME pour Automated Certificate Management Environment) offrent une solution qui rationalise...

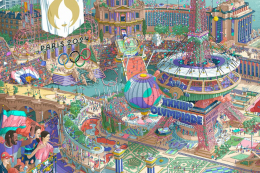

JO 2024 et cybercriminalité : à quoi faut-il s’attendre ?

AVIS D'EXPERT - Si, pendant les JO, les technologies d’attaques seront les mêmes que celles utilisées habituellement par les cybercriminels, les attaques se feront en...

Six étapes clés pour assurer la mise en conformité avec…

AVIS D'EXPERT - La nouvelle réglementation ne requiert pas une refonte radicale des mesures de sécurité. Elle nécessite plutôt un examen approfondi des processus...

Cybersécurité : 5 axes d’investissement pour protéger les environnements de…

AVIS D'EXPERT - Vincent Barbelin, CTO chez Dell Technologies, explique ici que pour protéger vos outils de production informatique et votre patrimoine de données,...

La cybersécurité offensive : comprendre et maîtriser les tactiques d’attaque

La cybersécurité offensive est un domaine crucial de la sécurité informatique qui identifie et exploite les vulnérabilités des systèmes pour améliorer la défense des...

LLM : comment les attaquants s’y prennent pour empoisonner et…

Quelles sont les attaques visant l’IA générative ? Comment fonctionnent-elles ? Quels en sont les dangers ? Les réponses d'Eric Heddeland, VP EMEA Southern...

Quelles stratégies peuvent mettre en place les partenaires dans le…

Dale Smith, Channel Director EMEA et LATAM chez Juniper Networks, évoque les stratégies que peuvent mettre en place les partenaires dans le secteur du...

AVIS D'EXPERT - Partout, l'intelligence artificielle s’annonce comme un outil révolutionnaire. Pourtant, elle est encore largement sous-exploitée dans les entreprises, explique Peter Hammer, Global Brand...

Le stockage persistant, le héros méconnu des datacenters

AVIS D'EXPERT - Alors que le monde de l’entreprise ne parle que des nouvelles technologies à la mode, à savoir l’intelligence artificielle générative ou le...

Cyber Kill Chain, vers une nouvelle approche plus holistique

AVIS D'EXPERT - Modèle de défense destiné à contrecarrer les cyberattaques particulièrement sophistiquées, la Cyber Kill Chain (CKC) est composée de plusieurs phases listées dans...