Comment la mutualisation du renseignement cyber améliore la lutte contre…

AVIS D'EXPERT - Éditeurs, experts, associations, mais aussi agences de renseignement travaillent de manière collaborative. Car la sécurité informatique est l’affaire de tous. Par...

CrowdStrike lance un nouveau programme pour ses revendeurs

CrowdStrike, un spécialiste de la protection des postes de travail des identités et des données, lance cet automne son nouveau programme de partenariat Powered...

Une vulnérabilité vieille de plus de 15 ans dans Python !

Après la découverte de la faille Log4j, l’usage intensif des librairies open-source est de nouveau sous les projecteurs. Trellix lance une alerte sur une...

Le renseignement militaire ukrainien prévoit des cyberattaques massives contre ses…

"Le Kremlin prévoit de mener des cyberattaques massives contre les infrastructures critiques des entreprises ukrainiennes et les infrastructures critiques des alliés de l’Ukraine", ont...

Caen victime d’une cyberattaque

La ville de Caen a été victime le 26 septembre 2022 d’une cyberattaque d’origine inconnue pour l’instant. Son site était encore inaccessible aujourd’hui.

Encore...

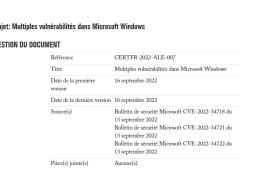

De nouvelles vulnérabilités critiques dans les différentes versions de Windows

Dans le cadre de son Patch Tuesday du 13 septembre 2022, Microsoft a alerté ses clients et revendeurs de l'existence de multiples vulnérabilités dans...

Paiement des rançons par les assurances : le projet fait…

A la suite de la publication du rapport de la Direction Générale du Trésor sur le risque cyber et le développement des assurances, le...

Lenovo célèbre le 30e anniversaire du ThinkSystem x86 en fanfare

Lenovo a dévoilé fin septembre 2022 le plus grand nombre de nouveaux produits de son histoire. Le constructeur célèbre ainsi le 30e anniversaire du...

Avis d’expert – YubiKey : un coût bien inférieur à…

«Beaucoup d’entreprises ne s’appuient encore que sur des logins/mots de passe. Leur objectif aujourd’hui est de mettre en place du MFA et elles vont...

Avis d’expert – Un firewall n’est capable d’analyser que ce…

« Les systèmes d’information modernes sont complexes et tous les flux ne convergent plus nécessairement sur un seul emplacement. La surface d’attaque est bien...

Crédit Mutuel Equity et Bpifrance entrent au capital d’Axess Groupe

Axess Groupe a fait entrer cet été deux nouveaux investisseurs dans son capital, Crédit Mutuel Equity et Bpifrance. L’opération permet à cet intégrateur et éditeur de logiciels de disposer de nouveaux moyens afin de poursuivre ses opérations de croissance externe. Gilles Tréhiou, le fondateur, reste…