Un site permettant des escroqueries à grande échelle démantelé dans…

(AFP) - Un site internet utilisé par des escrocs pour soutirer de l'argent et des accès à des comptes bancaires à grande échelle a...

Microsoft Digital Defense Report : ransomwares, cyberarmes et cyberinfluence…

Se basant sur des données du monde entier, sur une période allant de juin 2021 à juin 2022, ce rapport met en lumière l’état actuel...

Wallix développe sa stratégie MSP

Wallix, un éditeur spécialiste des logiciels de gestion des accès à privilèges (PAM), recrute et forme des fournisseurs de Services infogérés en cybersécurité (MSSP). Laurent...

Rançongiciels : quel plan de reprise d’activité et de protection des…

AVIS EXPERT - 2022, "âge d'or des rançongiciels" ? En France, le second trimestre 2022 affiche un triste record avec en moyenne 879 attaques par semaine...

MSP/Entreprises : la sauvegarde des données n’est pas une option…

Si l’adoption du Cloud est en marche, elle suscite encore quelques inquiétudes. Les mots “Pertes de données” terrifient toutes les équipes informatiques et les...

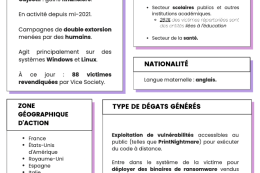

L’hôpital parisien Pierre Rouquès-Les Bluets attaqué par un groupe de…

Après l’hôpital de Corbeil-Essonnes, c’est au tour de l’hôpital Pierre Rouquès-Les Bluets, dans le XIIème arrondissement de Paris d’être victime d’une cyberattaque et d'un...

Australie : des hackers menacent de divulguer les données médicales…

(AFP) - Des pirates informatiques ont menacé de rendre publiques les données médicales volées à un millier d'Australiens célèbres, après un incident de cybersécurité...

Tehtris lève cette fois 44 millions d’euros

Tehtris, l’éditeur français d’une plateforme de détection et de réponses aux cybermenaces (eXtended Detection and Response) a réussi à la rentrée sa deuxième levée...

Lopmi : l’indemnisation des rançons de cyberattaques fait débat au…

(AFP) - Le Sénat a voté mercredi en première lecture l'article du projet de loi "Lopmi" encadrant les conditions de remboursement par les assurances...

Lloyd’s of London visé par une cyberattaque ?

Après avoir détecté une activité inhabituelle sur son réseau la semaine dernière, Lloyd’s of London a réinitialisé ses systèmes informatiques.

« Lloyd’s a détecté une activité...