Selon le dernier rapport de Imperva Incapsula, le nombre d’attaque DDoS augmente fortement s’expliquant notamment par une recrudescence de l’utilisation des services DDoS à louer (« stressers » ou « booters »).

Imperva Incapsula vient de publier un rapport sur le paysage des menaces DDoS pour 2015-2016. Le rapport contient des informations détaillées sur les plus récentes tendances en matière d’attaques, à partir de données collectées au cours de la neutralisation de milliers d’attaques DDoS visant les clients d’Imperva Incapsula. Grâce à ces données concrètes, il est possible de dresser le profil de l’évolution actuelle du paysage des menaces DDoS.

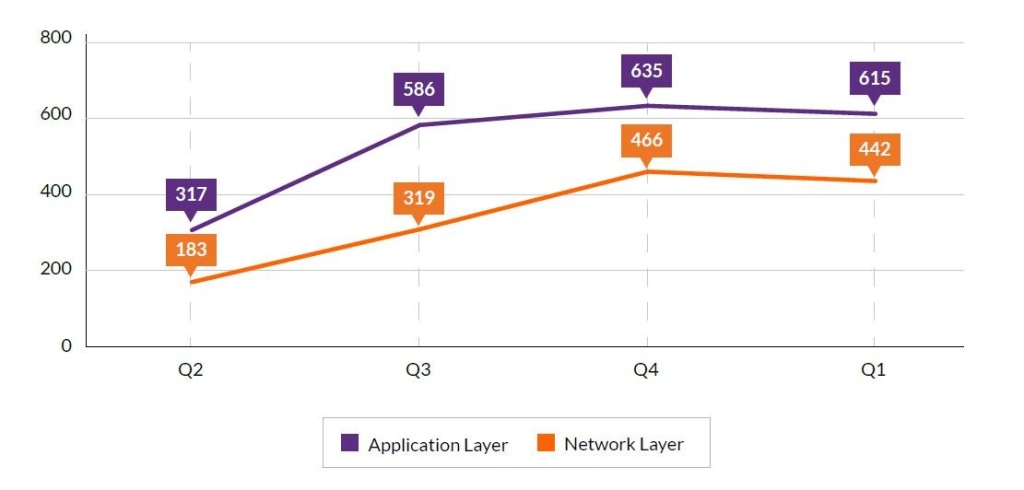

Sur 1 an, du 1er avril 2015 au 31 mars 2016, Imperva Incapsula a neutralisé en moyenne 445 attaques par semaine ciblant ses clients. Comme le montre le diagramme ci-dessous, sur cette période, le nombre d’attaques tant au niveau de la couche réseau que de la couche application a doublé en l’espace d’un an.

Les attaques applicatives sont restées majoritaires (60 %). Cependant, à y regarder de plus près, leur proportion est en baisse, de plus de 5 % d’une année sur l’autre. Si cette tendance se confirme, les attaques au niveau de la couche réseau pourraient devenir aussi courantes que leurs homologues applicatives d’ici à 2018.

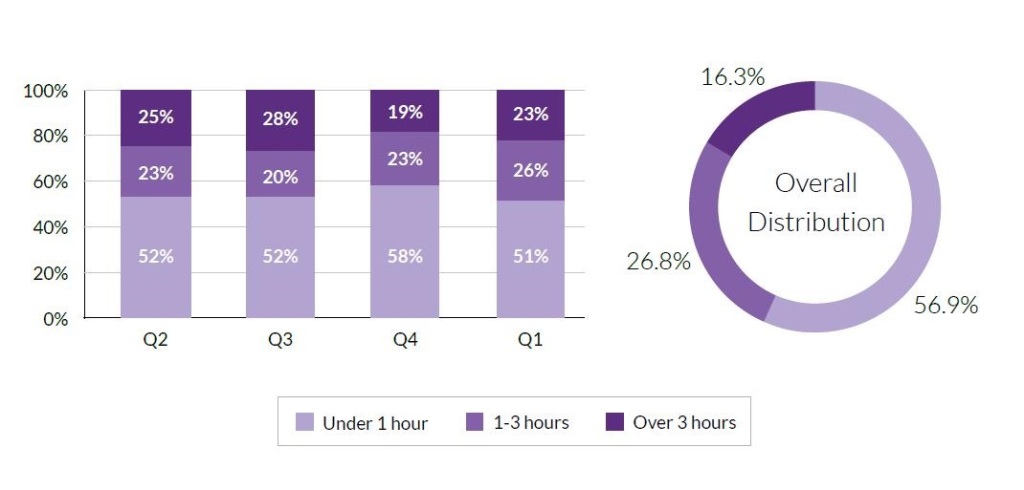

La tendance à la hausse des attaques DDoS s’explique par une recrudescence de l’utilisation des services DDoS à louer (« stressers » ou « booters »), dont le nombre est passé de 63,8 % au T2 2015 à 93 % au T1 2016. Mais aussi par des tactiques de frappe éclair, consistant à exécuter une même attaque en plusieurs vagues d’assauts consécutives. Il est à noter que plus de 40 % des cibles ont essuyé plusieurs attaques, tandis que 16 % ont été visées à plus de cinq reprises.

L’examen des données sur les quatre trimestres révèle une multiplication des attaques récurrentes, dont la proportion est passée de 29,4 % au T3 2015 à 49,9 % au T1 2016. » Cela montre la ténacité des auteurs d’attaques DDoS, dont bon nombre persistent à tenter de « faire tomber » une cible même après de multiples échecs « , indique l’éditeur

Augmentation de l’ampleur et de la complexité des attaques sur la couche réseau

Au cours des 12 derniers mois, Incapsula a neutralisé plusieurs attaques dépassant 200 Gbit/s, au point que celles-ci deviennent quasiment régulières.

Un nouveau sommet a été atteint au deuxième trimestre lorsque l’éditeur a protégé un client contre une attaque multivecteur à 470 Gbit/s, la plus violente observée à ce jour.

Les auteurs des attaques se sont mis à utiliser des charges (paquets réseau) de moindre taille afin d’augmenter à la fois le taux de transmission des paquets et le débit. En utilisant des taux de paquets élevés, ils tentent d’exploiter un défaut de conception des actuelles appliances de neutralisation, dont la majorité ne peuvent en effet traiter autant de millions de paquets par seconde (Mpps).

» Il est alarmant que les attaques de ce type deviennent de plus en plus répandues. Au T1 2016, nous avons neutralisé une attaque dépassant 80 Mpps tous les huit jours. Un certain nombre d’entre elles ont même franchi les 100 Mpps, pour culminer à 300 Mpps « , indique l’éditeur.

Des attaques applicatives ciblant les solutions de neutralisation

A l’instar des attaques à fort débit de paquets mentionnées plus haut, l’an dernier a connu divers exemples de nouvelles attaques applicatives conçues pour court-circuiter les solutions de neutralisation DDoS.

Un cas remarquable porte sur une attaque de type flood HTTP exécutée de manière originale, durant laquelle la cible a été bombardée de requêtes (upload) POST de taille anormalement élevée. » L’attaque exploitait un point faible d’une installation de neutralisation DDoS hybride, ce qui souligne à quel point certains assaillants maîtrisent désormais le fonctionnement interne des solutions anti-DDoS « , souligne Imperva.

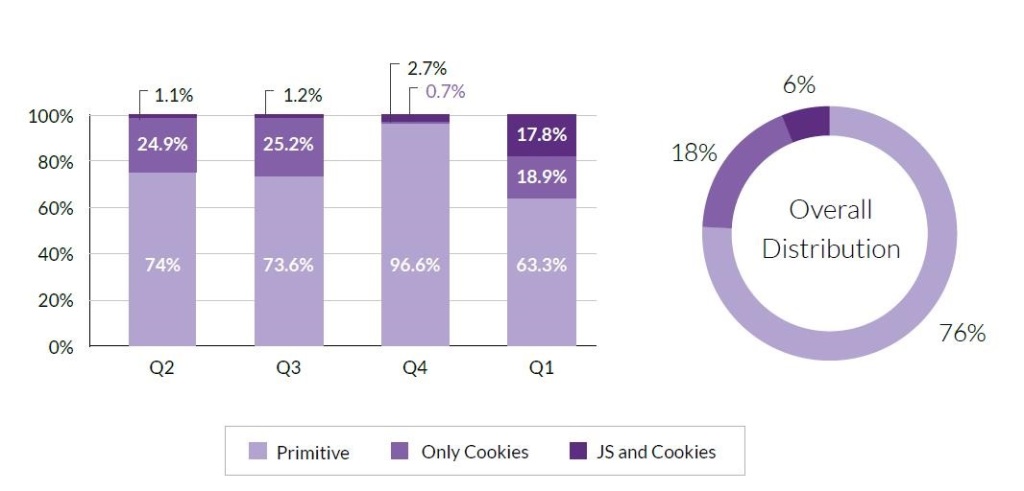

Cette tendance se traduit également par l’emploi accru de robots d’attaque avancés présentant des caractéristiques semblables aux navigateurs, notamment la faculté de conserver des cookies et d’interpréter du code JavaScript (JS).

En moyenne, les relevés font apparaître que 24 % des robots DDoS ont été à l’origine d’attaques avancées, capables de contourner au moins des tests de sécurité rudimentaires. Au T1 2016, leur proportion a atteint le niveau record de 36,6 %.