Sécurité

Rapport sur les répercussions de la Transformation Numérique sur la…

Ce livre blanc dévoile les résultats d’une enquête 2018 auprès de 300 responsables de la sécurité d’entreprises du monde entier. Les 2 plus grands défis que représente la transformation numérique…

SÉCURISER, SIMPLIFIER ET TRANSFORMER L’ENTREPRISE POUR LE CLOUD

Avec +70% des entreprises qui migrent tout ou partie des applications vers le Cloud, c’est tout logiquement que la sécurité doit elle aussi adopter une stratégie similaire. L’environnement a évolué…

Critères clés dans le choix d’un Web Application Firewall

Les fuites de données suite à des attaques d’applications Web se multiplient, passant de 7 % en 2015 à 40 % en 2017. Les pirates informatiques concentrent désormais leur attention…

Le PAM dans le cloud

Le cloud est une cible de choix pour les hackers, et est très vulnérable aux menaces insidieuses par négligence ou malveillance. Les entreprises doivent mettre en œuvre des pratiques rigoureuses…

Tout ce que vous avez voulu savoir sur les SOCs…

Les entreprises doivent aujourd’hui revoir leur approche de la cybersécurité et disposer d’une analyse complète des données à l’aide d’outils de supervision avancés. La mise en place d’un SOC (Security…

SD-WAN sécurisé – Guide pour les responsables réseaux

QUEL SD-WAN CHOISIR ? Si vous êtes confronté aux coûts élevés et à la complexité associés à la fourniture d’une connectivité étendue fiable sur des réseaux opérateurs classiques, vous envisagez…

Choisir une solution SD-WAN : les 6 avantages clé à…

Aujourd’hui, les entreprises sont confrontées aux difficultés inhérentes au prix, aux performances et à la flexibilité des réseaux étendus (WAN). Le dynamisme de la croissance de l’adoption de services de…

Cybersécurité, les PME face aux nouveaux pirates

La Dépendance Numérique est une réalité indispensable à la compétitivité des TPE/PME françaises. Parmi tous les nouveaux concepts qu’elles doivent intégrer, il est un sujet essentiel : La Cybersécurité, devenue…

Gestion des accès à privilèges (PAM) : le Guide du…

Un contrôle strict mais granulaire des accès à privilèges reste un élément clé de la plupart des mesures de conformité réglementaire. Une gestion efficace des utilisateurs à privilèges peut permettre…

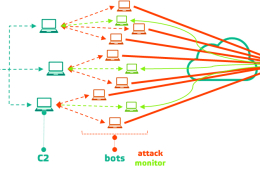

Le « cyber lexique »

Un guide pour mieux appréhender le vocabulaire lié à la cybersécurité Les systèmes d’information sont de plus en plus exposés aux risques cyber. Chevaux de Troie, DDoS, ransomware, acte de malveillance ou maladresse…