Microsoft vient de publier sa mise à jour Patch Tuesday de juin. Elle porte sur 49 vulnérabilités uniques, dont six ont été détectées dans des exploitations en environnement réel. Chris Goettl, directeur sénior Gestion produits et sécurité chez Ivanti, le commente. Il prévient : « Les classements de gravité des fournisseurs et les systèmes de scores comme CVSS pourraient, dans de nombreux cas, ne pas refléter les risques réellement encourus ».

De nombreuses vulnérabilités exploitées sont seulement classées au niveau « Important » et ont un score CVSSv3 assez faible, ce qui pourrait pousser certaines entreprises à les négliger lorsqu’elles définissent leurs priorités. La définition des priorités est donc un défi particulièrement important ce mois-ci. Les classements de gravité des fournisseurs et les systèmes de scores comme CVSS pourraient, dans de nombreux cas, ne pas refléter les risques réellement encourus. L’adoption d’une approche de gestion des vulnérabilités fondée sur les risques et l’utilisation d’indicateurs et d’une mesure de risques supplémentaires sur les tendances des attaques en environnement réel sont essentielles pour anticiper les menaces telles que les ransomwares modernes.

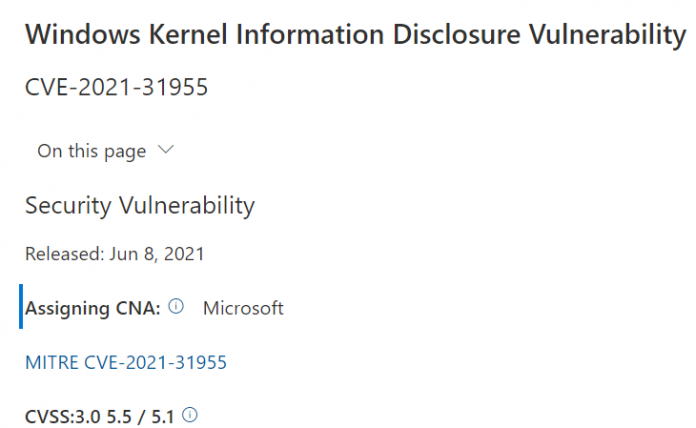

-> Microsoft résout une vulnérabilité de divulgation d’informations dans le noyau Windows (CVE-2021-31955). Cette vulnérabilité affecte Windows 10 1809, Server 2019 et les versions plus récentes de l’OS Windows. Cette vulnérabilité permet à un pirate d’accéder au contenu de la mémoire du noyau (kernel) depuis un processus en mode utilisateur, et d’obtenir l’accès à des informations sensibles. Cette vulnérabilité est classée « Important » et porte un score CVSSv3 de base de 5,5 et elle pourrait être exclue des priorités de certaines entreprises.

-> Microsoft résout une vulnérabilité d’élévation de privilèges dans Windows NTFS (CVE-2021-31956), qui peut permettre à un pirate de convaincre un utilisateur local d’ouvrir un fichier malveillant. Ou même, si le pirate a déjà infiltré le système, il pourrait exécuter une application spécialement conçue pour exploiter cette vulnérabilité et prendre le contrôle du système infecté. Cette vulnérabilité affecte Windows 7, Server 2008 et les versions plus récentes de l’OS Windows. Cette vulnérabilité est classée « Important » et porte un score CVSSv3 de base de 7,8 et elle pourrait être exclue des priorités de certaines entreprises.

-> Microsoft résout une vulnérabilité d’exécution de code à distance (CVE-2021-33742), qui pourrait permettre à un pirate d’exécuter du code à distance sur le système cible. Pour exploiter cette vulnérabilité, le pirate doit convaincre un utilisateur de réaliser une action… ce qui est un jeu d’enfant pour les pirates. Aucun privilège n’est nécessaire pour exploiter cette vulnérabilité. Cette vulnérabilité affecte Windows 7, Server 2008 et les versions plus récentes de l’OS Windows, et elle est classée « Critique » avec un score CVSSv3 de base de 7,5.

-> Microsoft résout une vulnérabilité d’élévation de privilèges (CVE-2021-31199) dans Microsoft Enhanced Cryptographic Provider, qui pourrait permettre à un pirate d’élever un privilège faible afin d’accéder à davantage d’informations sur le système et de modifier certaines données. Cette vulnérabilité est liée à une vulnérabilité Adobe précédemment exploitée. Pour éliminer entièrement cette menace, il faut résoudre 3 vulnérabilités. « Microsoft CVE-2021-31201 et CVE-2021-31199 traitent des vulnérabilités liées à la CVE Adobe CVE-2021-28550, publiée dans le bulletin de sécurité Adobe ID APSB21-29. Les clients qui utilisent les versions de Microsoft Windows concernées doivent installer les mises à jour de sécurité de juin pour une protection complète contre ces trois vulnérabilités. » Cette vulnérabilité affecte Windows 7, Server 2008 et les versions plus récentes de l’OS Windows, et elle est classée « Importante » avec un score CVSSv3 de base de 5,2. Elle pourrait donc être exclue des priorités de certaines entreprises.

-> Microsoft résout une vulnérabilité d’élévation de privilèges (CVE-2021-31201) dans Microsoft Enhanced Cryptographic Provider, qui pourrait permettre à un pirate d’élever un privilège faible afin d’accéder à davantage d’informations sur le système et de pouvoir modifier certaines données. Cette vulnérabilité est liée à une vulnérabilité Adobe précédemment exploitée. Pour éliminer entièrement cette menace, il faut résoudre 3 vulnérabilités. « Microsoft CVE-2021-31201 et CVE-2021-31199 traitent des vulnérabilités liées à la CVE Adobe CVE-2021-28550, publiée dans le bulletin de sécurité Adobe ID APSB21-29. Les clients qui utilisent les versions de Microsoft Windows concernées doivent installer les mises à jour de sécurité de juin pour une protection complète contre ces trois vulnérabilités. » Cette vulnérabilité affecte Windows 7, Server 2008 et les versions plus récentes de l’OS Windows, et elle est classée Importante avec un score CVSSv3 de base de 5,2. Elle pourrait donc être exclue des priorités de certaines entreprises.

-> Microsoft résout une vulnérabilité d’élévation de privilèges (CVE-2021-33739) dans la bibliothèque principale du Gestionnaire de fenêtrage Microsoft, qui peut permettre à un pirate d’élever ses privilèges (de « Aucune autorisation » à « Contrôle complet ») sur le système, sans que l’utilisateur ait à intervenir. Le pirate peut choisir différentes méthodes pour accéder au système. Une fois infiltré, il peut lancer un exécutable ou un script pour prendre le contrôle du système infecté. Cette vulnérabilité affecte uniquement Windows 10 1909, Server 2004 et les versions plus récentes des OS Windows. Cette vulnérabilité est classée « Important » et porte un score CVSSv3 de base de 8,4, et elle pourrait être exclue des priorités de certaines entreprises.

Ce mois-ci, les mises à jour de l’OS Windows sont les principales priorités. Elles traitent toutes les vulnérabilités Zero Day résolues par Microsoft. Donnez la priorité à la mise à jour d’OS pour limiter rapidement ces risques.