N°129

lundi 30 octobre 2017

|

Attaque mondiale Wannacry : Londres accuse la Corée du Nord

|

|

[ CYBERSÉCURITÉ ]

- 27/10/2017

Le gouvernement britannique a accusé vendredi la Corée du Nord d'être à l'origine de la cyberattaque mondiale "Wannacry" en mai, qui avait notamment mis à mal le service public de…

|

Vidéo - Cybersécurité : comprendre le facteur humain agissant sur l'information

|

|

[ CYBERSÉCURITÉ ]

- 30/10/2017

ForcePoint étoffe son arsenal de cybersécurité et de prévention des fuites d'informations, déjà composé des logiciels de Websense, StoneSoft et Raytheon. L'éditeur aide à mieux comprendre où se trouve l'information d'entreprise, qui…

|

Vidéo - "Des transactions en ligne sans avoir à saisir le moindre mot de passe", Bernard Ourghanlian, Microsoft

|

|

[ CYBERSÉCURITÉ ]

- 27/10/2017

La stratégie Microsoft consiste à embarquer la sécurité partout et à éradiquer complètement les mots de passe pour les remplacer par des secrets logiques ou physiques. L'éditeur investit un milliard…

|

Vidéo - Planifier la réponse aux incidents de sécurité d’entreprise, selon IBM

|

|

[ CYBERSÉCURITÉ ]

- 27/10/2017

Agnieszka Bruyere, directrice des services de sécurité d'IBM France invite l'entreprise toute entière à se préparer aux cyberattaques. "Grâce à l'acquisition de Resilient, nous proposons une plateforme d'orchestration de gestion…

|

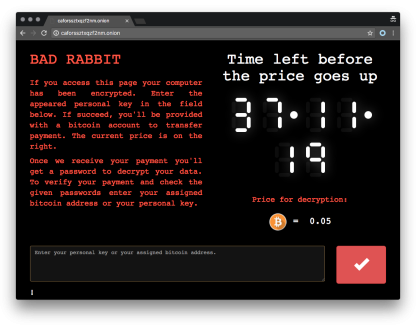

Le ransomware BadRabbit, effectivement lié à l'attaque de NotPetya/ExPetr

|

|

[ CYBERSÉCURITÉ ]

- 26/10/2017

Pour l'éditeur Kaspersky, même s'il le supposait, plus de doute : l’attaque ransomware BadRabbit a des liens très étroits avec l’attaque qui s’est produite en juin dernier (NotPetya ou ExPetr).…

|

Cyberattaque par malware : comment se propage BadRabbit ?

|

|

[ CYBERSÉCURITÉ ]

- 25/10/2017

Alors qu'hier, on apprenait qu'une cyberattaque par ransomware, similaire à NotPetya, frappait l’Ukraine et la Russie, comment se répand cette attaque baptisée BadRabbit ? Les explications d'Eset, un des premiers à…

|

Cybersécurité : Symantec lance un outil tout-en-un de prévention, détection et réponse

|

|

[ CYBERSÉCURITÉ ]

- 25/10/2017

Symantec lance sa nouvelle solution Endpoint Security pour Cloud Generation, une plateforme pour duper les menaces, offrir la détection des menaces mobiles ainsi que la détection et la réponse des…

|

Magazine Solutions numériques

|

Le SOC, tour de contrôle de la cybersécurité

|

Véritable tour de contrôle qui veille sur la cybersécurité des entreprises, le centre opérationnel de sécurité ou SOC, l’environnement où sont supervisés les systèmes d’information, était un moyen de défense…

|

Le paiement en 2050 et au-delà

|

Avènement du paiement instantané, ultra internationalisation des échanges, généralisation des plateformes d’échanges online (typeMarketplaces) au monde B2B, disparition des monnaies et disparition de l’acte de paiement … Des experts partagent…

|

Cloud hybride : réussir l’externalisation de votre SI en 4 étapes

|

Au cœur de l'activité des entreprises, les directions informatiques doivent aujourd'hui répondre à de nouveaux enjeux liés à la transformation digitale des métiers : vitesse, agilité, scalabilité... font partie des préoccupations majeures du DSI. Dans…

|

LE DIGITAL TRANSFORME L'ENTREPRISE

Solutions-numeriques.com,

le portail du décideur en entreprise

|

Les informations recueillies font l'objet d'un traitement informatique destiné à l'usage de Solutions Numériques. Le destinataire des données est la société Solutions Numériques, propriétaire du site Solutions-numeriques.com. Vous pouvez également pour des motifs légitimes, vous opposer au traitement des données vous concernant. Conformément à la loi "informatique et libertés" du 6 janvier 1978 modifiée en 2004, vous bénéficiez d'un droit d'accès et de rectifrication aux informations qui vous concernent, que vous pouvez exercer en vous adressant à service.clientele@solutions-numeriques.com.

© 2025 Solutions Numériques

Cet e-mail a été envoyé à {contactfield=email}

Vous avez reçu cet email car vous vous êtes inscrit sur Solutions Numériques

|

|