Le rapport « Data Breach Investigations Report » 2015 de Verizon révèle que les cyberattaques sont de plus en plus sophistiquées, alors même que des techniques anciennes restent très utilisées.

Verizon vient de présenter l’édition 2015 de son rapport Data Breach Investigations Report, qui fait référence en matière d’étude de la cybercriminalité. Ce rapport a été établi en rassemblant les données de près de 80 000 incidents de sécurité, et 2 200 cyberattaques, recensés dans 61 pays par 70 organisations (agences gouvernementales, fournisseurs d’accès, spécialistes de la cybersécurité, etc.). Parmi de nombreux chiffres et éclairages sur les secteurs d’activités les plus touchés ou encore les profils et motivations des attaquants, il présente pour la première fois des données sur l’impact financier des cyberattaques sur les entreprises.

Combinaison de techniques et vieilles vulnérabilités

Le rapport « Data Breach Investigations Report » 2015 de Verizon met en lumière que les cyberattaques se font de plus en plus sophistiquées, on le savait, mais révèle aussi que de nombreux criminels continuent d’utiliser d’anciennes techniques, comme le phishing et le hacking. Il apparaît que 70 % environ des cyberattaques utilisent une combinaison de ces techniques. Autre fait notable : de très nombreuses vulnérabilités connues restent en l’état, tout simplement parce que les correctifs de sécurité recommandés ne sont pas installés. Beaucoup d’entre elles remontent à 2007, soit 8 ans en arrière !

Un déficit de détection qui perdure

Comme pour les éditions précédentes du rapport, les chercheurs de Verizon soulignent ce qu’ils appellent le « déficit de détection », le délai entre le moment où la brèche apparaît et sa détection. Dans 60 % des cas, les cybercriminels n’ont besoin que de quelques minutes pour mettre à mal les barrières de sécurité des organisations victimes. « Nous continuons de constater des écarts notables dans la défense des organisations », indique Mike Denning, vice-président des activités de sécurité de Verizon Enterprise Solutions. « Rien ne permet de se protéger à 100 % c’est certain, mais il suffirait que les entreprises fassent preuve d’un peu plus de vigilance dans la gestion des risques pour obtenir de bien meilleurs résultats. C’est une constatation récurrente depuis plus de dix ans que nous publions notre série de rapports ».

Dans 96 % des cas, on retrouve les mêmes scénarii de base

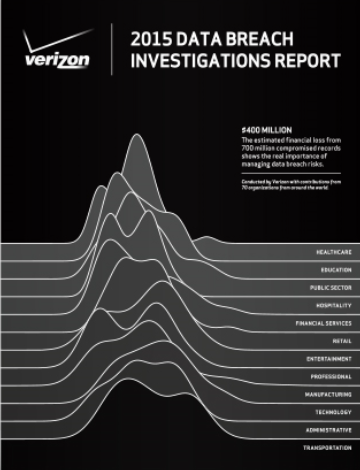

Les chercheurs en sécurité de Verizon montrent que neuf types d’attaques sont responsables de 96 % des 80 000 incidents de sécurité recensés cette année et que leur fréquence varie d’un secteur d’industrie à un autre.

Voici les 9 plus fréquents identifiés en 2014 :

- Erreurs diverses du type envoi d’un e-mail au mauvais destinataire

- Programmes malveillants/crimeware (logiciels qui visent à prendre le contrôle du système)

- Malveillances internes/abus d’autorisation

- Perte/vol physique

- Attaque d’apps Web

- Attaque par déni de service

- Cyberespionnage

- Intrusions sur le point de vente

- Vol/clonage de carte bancaire.

Trois des neuf scénarii de menaces – intrusions sur le point de vente, cyberespionnage et crimewares – reviennent dans 83 % des incidents de sécurité recensés cette année (contre 76 % en 2014).

L’évaluation du coût des compromissions de données

Les analystes ont utilisé un nouveau modèle pour évaluer l’impact financier d’une compromission de sécurité à partir de l’analyse de près de 200 demandes d’indemnisation dans des dossiers de cyber responsabilité. Ce modèle démontre le lien direct entre le coût de chaque dossier de vol et le type des données volées ainsi que le nombre de dossiers compromis, de même qu’une grande amplitude entre le coût le plus élevé et le plus faible (ex. vol de numéros de carte de paiement, de dossier médical, etc.).

Par exemple, le modèle prédit que le coût d’une compromission portant sur 10 millions de dossiers peut être compris entre 2,1 millions et 5,2 millions de dollars (dans 95 % des cas) et qu’en fonction des circonstances, il peut atteindre 73,9 millions de dollars. Pour une compromission de 100 millions de dossiers, le coût sera compris entre 5 millions et 15,6 millions de dollars (dans 95 % des cas) et peut atteindre jusqu’à 199 millions de dollars.