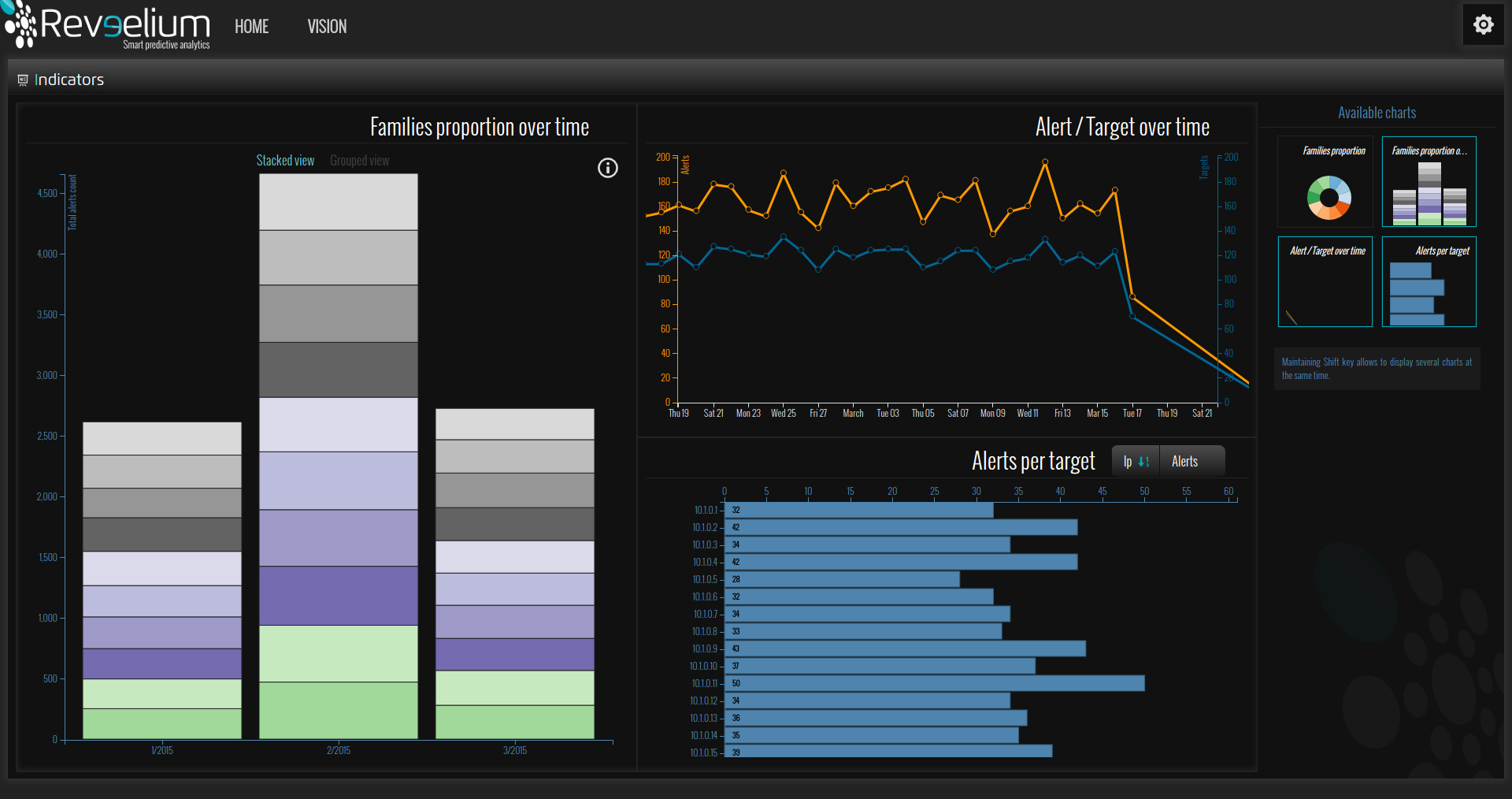

Reveelium est un moteur d’analyse comportementale permettant de détecter les signaux faibles et les anomalies au sein des systèmes d’information.

3 entreprises sur 4 subiraient des attaques ou piratages informatiques (Verizon). Or 90 % sont toutes équipées d’équipements de sécurité essentiels… On sait que les APT (menaces persistantes), comportements malveillants, virus, etc, outrepassent aujourd’hui les défenses de sécurité existantes. Ces attaques laissent pourtant des empreintes de leur passage. Mais comment retrouver ces traces malveillantes sur une grande quantité de données et exploiter ses signaux ? L’ambition de la solution Reveelium, mise au point par iTrust, est de chercher l’aiguille dans la botte de foin, à l’aide de son système de détection d’anomalies automatisé. Ce moteur d’analyse comportementale passe automatiquement au crible les comportements des systèmes d’information et recherche les signaux faibles dans la très grande quantité de données générées par les serveurs, applications, bases de données, équipements de réseaux et de sécurité. Il identifie de manière précise les anomalies de sécurité d’une douzaine de problèmes de sécurité régulièrement rencontrés.

Différents cas d’utilisation sont détectés par Reveelium :

- Forensique et investigation (ex: identification et cheminement d’une attaque)

- Eviter l’utilisation frauduleuse du SI (ex: détection de navigation des salariés sur site web interdit)

- Détecter une usurpation de droits

- Eviter une perte de données, éviter l’espionnage (ex: détection de l’export de donnés en grande quantité sur 1IP dangereuse)

- Détecter virus et attaques inconnues et APT

- Prédire un crash, une indisponibilité de la production (ex: Prédire une saturation des ressources)

- Automatiser la mise en conformité (PCI, SoX, Bale3, HIPAA, HDS, EPrivacy) et permet de respecter les recommandations pour le monitoring continu (NIST, ANSSI) et la gestion d’incidents (NIST, ANSSI) Eviter une perte financière

- Eviter le risque juridique

- Détecter l’attaque sur image de marque

- MCO Maintient en conditions opérationnelles

iTrust, plus connu pour sa solution de management des vulnérabilités iKare, a modélisé ce moteur comportemental basé sur des algorythmes intelligent avec l’appui de 3 laboratoires internationaux. Avec cette solution, l’expert en sécurité a reçu le Trophée de l’Innovation IT 2015 dans la catégorie Sécurité.