L’éditeur F-Secure, après avoir inventé une victime potentielle, s’est intéressé aux interactions possibles avec les maîtres-chanteurs qui l’ont infectée…

Les hackers ne sont pas fermés au dialogue, du moment que cela sert leurs intérêts évidemment… F-Secure a sélectionné 5 familles de ransomwares, ces logiciels malveillants qui chiffrent les données des victimes : Cerber, Cryptomix, Jigsaw, Shade et Torrent Locker.

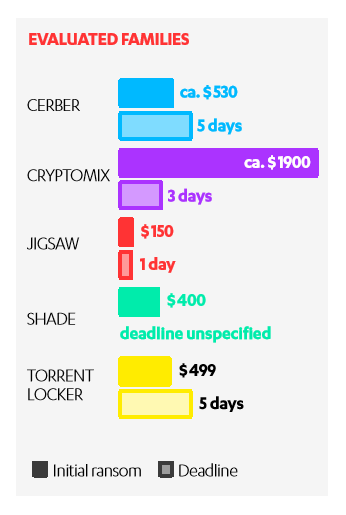

On retiendra que les pirates utilisant des ransomwares sont souvent disposés à négocier le prix de la rançon. Trois familles de rançonneurs, sur les cinq étudiées, se sont montrées prêtes à revoir leurs tarifs. En moyenne, la rançon a été revue à la baisse de 29 %. Celui qui demandait le plus, Cryptomix, a fait logiquement la plus grosse ristourne. Mais le paiement doit être fait en bitcoins. Pas de services en échange, ou de cartes-cadeaux pour récupérer ses fichiers cryptés…Les dates limites, quant à elles, variant de 1 à 5 jours à l’origine, ne sont pas nécessairement gravées dans le marbre. 100% des groupes contactés ont accordé un report de la date limite.

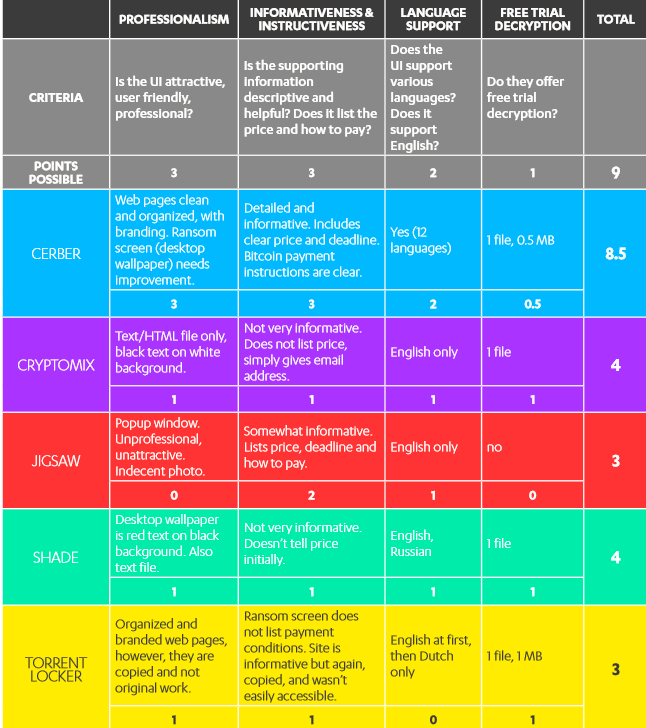

Le rapport souligne également le paradoxe des logiciels rançonneurs : « D’un côté, les auteurs sont des criminels sans scrupules, mais de l’autre, ils doivent établir un degré relatif de confiance avec la victime et être prêts à offrir certains niveaux de « services » pour que cette dernière effectue finalement le paiement ». Les groupes utilisant des ransomwares fonctionnent sur le modèle des entreprises : ils possèdent un site internet, une FAQ (Foire aux questions), des « essais gratuits » pour le déchiffrement de fichiers, et même un Chat d’assistance. Certains sont très réactifs et proposent une adresse mail pour dialoguer. Ce tableau « comparatif » de F-Secure est assez instructif quant à leur organisation….