Chris Goettl, Manager of Product Management, Security chez Ivanti nous livre en exclusivité son analyse du Patch Tuesday de février. Il met l’accent sur des vulnérabilités liées à l’élévation des privilèges et sur une vulnérabilité concernant le système d’exploitation.

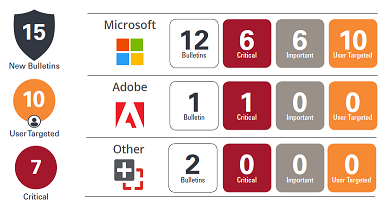

Ce mois-ci, Microsoft a publié pratiquement les mêmes éléments que d’habitude. Toutes les mises à jour pour les systèmes d’exploitation, Internet Explorer, Flash pour IE, Edge, Office et SharePoint sont présentes en février. Microsoft résout un total de 50 vulnérabilités uniques ce mois-ci, dont une divulgation publique. CVE-2018-0771 est une vulnérabilité de type Contournement d’une fonction de sécurité. Elle concerne le navigateur Edge et pourrait permettre à un pirate d’héberger un site Web spécialement conçu pour exploiter cette vulnérabilité. Les sites Web corrompus et les sites Web qui acceptent ou hébergent du contenu ou des publicités fournis par l’utilisateur sont également concernés. Le pirate pourrait forcer le navigateur à envoyer des données qui devraient normalement être restreintes.

CVE-2018-0825 permet l’exécution de code à distance

En lisant la liste des différentes vulnérabilités, j’ai repéré celle-ci, qui mérite qu’on s’y attarde. CVE-2018-0825 est une vulnérabilité de StructuredQuery susceptible de permettre l’exécution de code à distance. Il s’agit d’un scénario d’attaque qui cible l’utilisateur : un pirate pourrait créer un fichier et l’utiliser dans une attaque par e-mail ou via le Web. Cependant, cette vulnérabilité concerne le système d’exploitation. Aussi, tous les systèmes sont potentiellement vulnérables. Cette vulnérabilité peut aussi être exploitée via le volet Aperçu, ce qui la rend bien plus menaçante que les autres vulnérabilités Office similaires du mois.

Des vulnérabilités liées à l’élévation des privilège

J’ai également noté ce mois-ci un certain nombre de vulnérabilités liées à l’élévation des privilèges. Bien qu’il soit impossible d’exploiter ces vulnérabilités à distance, un pirate peut les utiliser pour obtenir des privilèges plus élevés sur un système déjà infecté par un autre moyen. Il s’agit souvent d’une situation d’APT (Advanced Persistent Threat, Menace persistante avancée) : le pirate progresse doucement dans un environnement et a besoin de permissions supplémentaires pour obtenir l’accès nécessaire pour atteindre son but. Les vulnérabilités CVE-2018-0820 (noyau Windows), CVE-2018-0821 (Windows AppContainer), CVE-2018-0822 (point global de réanalyse NTFS), CVE-2018-0826 (services de stockage Windows), CVE-2018-0844 et CVE-2018-0846 (pilote du système commun de journalisation Windows) et CVE-2018-0823 (système de fichiers des canaux nommés) portent toutes l’indice d’exploitation 1 pour les dernières versions de Windows. Ces mises à jour couvrent un grand nombre de services, ainsi que le noyau. C’est pourquoi les mises à jour d’OS mensuelles affectent une très large surface. C’est également un bon exemple de l’importance de la sécurité multiniveau. Même si vous attribuez des privilèges minimes aux utilisateurs dans votre environnement, ce type de vulnérabilité peut quand même permettre à un pirate de prendre le plein contrôle d’un système.

6 vulnérabilités Office

Microsoft résout 6 vulnérabilités Office ce mois-ci, dont plusieurs pourraient permettre une exécution de code à distance. Ces vulnérabilités peuvent être exploitées via un site Web hébergé, via une pièce jointe d’e-mail, etc. Le pirate qui les exploite obtient des droits égaux à ceux de l’utilisateur actuel. Ainsi, si cet utilisateur est Administrateur avec des droits d’accès complet, le pirate peut entièrement contrôler le système. Cela montre pourquoi la gestion des privilèges est primordiale. Il est difficile de retirer ses droits Admin à un utilisateur après les lui avoir attribués mais il existe d’autres méthodes pour lui retirer des fonctionnalités spécifiques afin de limiter également les risques pour cet administrateur aux droits d’accès complet. J

Les applications tierces

Concernant les applications tierces, Adobe publie ce mois-ci une mise à jour pour Acrobat et Reader. APSB18-02 résout au total 41 vulnérabilités (CVE), dont 17 sont marquées Critique. Cependant, la publication la plus grave du mois pour Adobe est la mise à jour du 6 février pour Adobe Flash Player, qui résout une vulnérabilité Zero Day ayant servi à cibler la Corée du Sud. La vulnérabilité CVE-2018-4878 a été détectée dans des attaques contre la Corée du Sud depuis la mi-novembre 2017. Cette vulnérabilité et une vulnérabilité d’exécution de code à distance (CVE-2018-4877) ont été résolues dans APSB18-03 la semaine dernière. Ces deux publications Adobe doivent être au top de vos priorités ce mois-ci.