Comme tous les deux ans, le Club de la Sécurité de l’Information Français fait le point sur la sécurité dans les entreprises françaises. Solutions, rôle du RSSI, formation : il y a du bon et du moins bon dans son rapport, comme si les entreprises ne pouvaient pas courir tous les lièvres à la fois…

Le Club de la Sécurité de l’Information Français, alias le Clusif, a rendu son rapport MIPS 2016 (Menaces informatiques et pratiques de sécurité en France) qui présente les tendances et faits marquants des politiques de sécurité, des incidents de sécurité et des pratiques mises en place par les entreprises de plus de 200 salariés. Cette enquête se veut être une référence de par la taille et la représentativité des échantillons d’entreprises (334 ont répondu) interrogés. Par ailleurs, elle se veut relativement exhaustive, en prenant, pour la première fois cette année, l’ensemble des 14 thèmes de la norme ISO 27002:2013, relative à la sécurité des systèmes d’information.

Le RSSI fait son trou

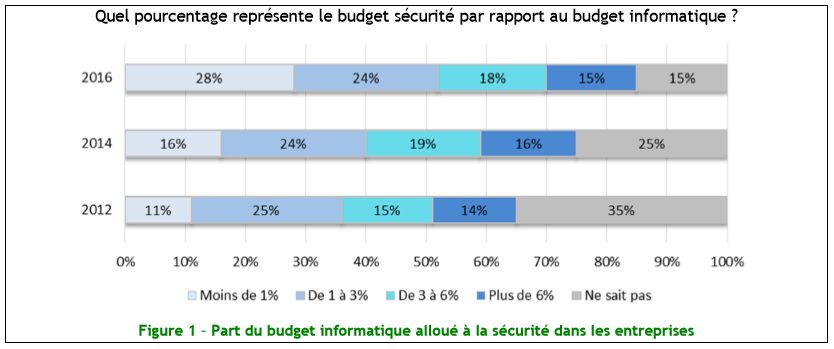

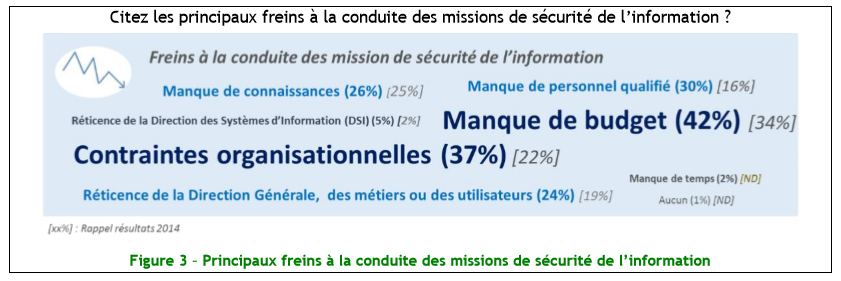

Du côté des entreprises, l’étude note un point positif : « le nombre d’acteurs de la sécurité des systèmes d’information (SSI) au travers de la mise en place d’organisations et de structures évolue toujours positivement », indique-elle. Mais le Clusif fait remarquer que la « maturité SSI » ne progresse pas, en raison du manque de budget attribué à la SSI (42 % des répondants), et des contraintes organisationnelles. Le budget augmente légèrement, mais toujours selon une vision « technique » avec un investissement côté solution (31 %).

Le nombre d’entreprises ayant formalisé leur politique SI reprend la bonne pente à 69 % (+ 5 % vs 2014). La DSI tient une part prépondérante dans sa formalisation (63 % vs 54 % en 2014), alors que le RSSI stagne (39 % vs 38 % en 2014). Le Clusif constate également que la fonction de Responsable de la Sécurité des Systèmes d’Information (RSSI ou RSI) « est de plus en plus clairement identifiée et attribuée au sein des entreprises (67 %), soit + 181 % en 8 ans »

A qui sont rattachés les RSSI ? A la DSI (42 %), « ce qui pose encore la question de son « pouvoir » d’arbitrage… Mais ne vaut mieux-t-il pas un RSSI mal rattaché que pas de RSSI du tout ?», interroge le Clusif.

Le retour des incidents par malveillance

Concernant les ressources humaines, les chartes sont maintenant bien déployées et la sensibilisation ne subit pas de grand mouvement en dehors de celle des VIP en net recul. Reste que 47% des entreprises n’ont pas classifiées leurs informations sensibles, et elles ne sont que la moitié à réaliser des analyses de risques sur tout ou partie de leur SI.

Ces deux dernières années marquent un retour des incidents « logiques » par malveillance : infections par virus (en tête avec 44 %, + 14 points), fraudes informatiques et télécoms (11 %), chantage ou extorsion informatique (11 %), attaques logiques ciblées (7 %)…

Mais visiblement, les entreprises n’en tirent pas de leçon concrète. La moitié (49 %) d’entre elles ne collecte ni ne traite ces incidents de sécurité. Près d’un tiers (30%) ne prend pas en compte la continuité d’activité…

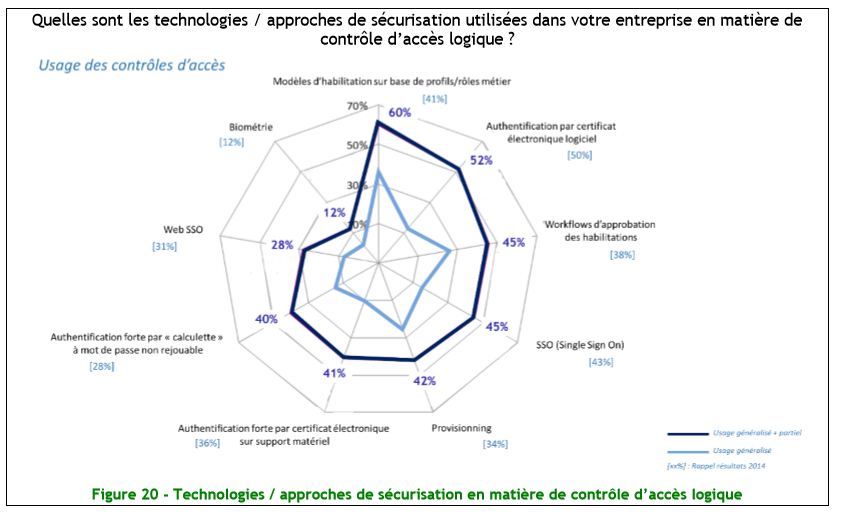

Le patch management en régression

Quelles solutions de sécurité sont mises en place ? Le chiffrement sur PC portables passe de 33 % en 2014 à 43 % en 2016, les IPS et IDS passent respectivement à 53 % et 64 % (vs 40 % et 49 % en 2014). La formalisation des procédures opérationnelles de déploiement des correctifs de sécurité (patch management) est, en 2016, en régression (59 % vs 65 % en 2014). La cryptographie est encore peu utilisée (34 % en font l’usage).

L’interdiction de l’usage des équipements personnels (BYOD – Bring Your Own Device) augmente encore pour arriver à 71 % d’interdiction (vs 66 % en 2014 et 38 % en 2012). La sécurité dans le cycle de développement régresse et de fait reste toujours trop insuffisante (prise en compte à 17 %, – 7 points vs 2014). « Pourtant, il n’est plus à démontrer que nombreux sont les piratages qui utilisent des failles applicatives liées au développement (injection, XSS, etc.) », souligne le Clusif.

Le SI en infogérance, sans audit

44 % des entreprises ont placé leur SI en tout ou partie sous infogérance (7% en totalité, – 2 points vs 2014) et quand c’est le cas, 30 % ne mettent pas en place d’indicateurs de sécurité et 40 % ne réalisent aucun audit sur cette infogérance !Après une augmentation vertigineuse entre 2012 et 2014 (+ 24 points), l’utilisation du Cloud augmente encore un peu cette année (+ 4 points à 42%), même s’il ne représente que 42 % des entreprises.

L’audit interne recule

68 % des entreprises interrogées ont réalisé au moins un audit ou contrôle de sécurité du Système d’Information sur une période de 2 ans, soit 3 % de moins qu’en 2014. Ces audits motivés principalement par le respect de la Politique de sécurité du SI (57 %), des exigences contractuelles ou règlementaires (35%) ou des exigences externes, comme les assurances ou les clients (29%). Enfin, le rapport montre que l’utilisation des tableaux de bord de la sécurité de l’information (TBSSI), un bon moyen de piloter la sécurité de l’information, stagnent, restant à 25%.

« Au final, bien que le nombre de RSSI croisse (ce qui est bien), la maturité des entreprises stagne (ce qui l’est moins) », conclut le Clusif