Le laboratoire de Blue Coat, spécialisé dans la sécurité, décrit techniquement l’impact de Rombertik, un nouveau malware, et examine les tours de passe-passe de ce logiciel malveillant pour empêcher sa détection… Cet article a été écrit par Snorre Fagerland sur le blog de Blue Coat.

La semaine dernière, des chercheurs de Cisco ont écrit sur leur blog un article qui décrit un nouveau malware qu’ils ont appelé Rombertik. Ce virus rend les données illisibles et peux aussi déclencher un programme destructeur qui écrasera les données, le plus souvent le Master Boot Record (MBR) du disque dur. Selon l’article, cette destruction se produit si le virus détecte qu’il se trouve dans une machine virtuelle. Rombertik se sert de plusieurs méthodes pour en arriver à cette destruction; ainsi que d’astuces qui empêchent la détection du logiciel malveillant à l’intérieur d’une sandbox (bac à sable).

Une de ces méthodes consiste à écrire des octets en boucle dans la mémoire; une technique de blocage qui ressemble à une mise en veille, sans vraiment en être une. D’autres méthodes consistent à vérifier les changements dans les fichiers et la mémoire d’images pour détecter les modifications manuelles, et la détection de noms de fichiers courants utilisés pendant les analyses système comme « sample », « sandbox », et « virus ».

Nous avons entrepris de vérifier les impacts réels de ces astuces sur quelques sandbox disponibles.

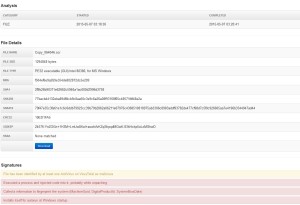

Malwr.com

Nous avons commencé par étudier l’échantillon de Cisco via le service d’analyse en ligne malwr.com, basé sur le site de Cuckoobox. Les fichiers n’ont pas été endommagés et on a pu analyser l’action du logiciel malveillant, qui a montré l’installation du noyau des fichiers et des scripts, des clés de registre, et plusieurs autres actions douteuses.

Virustotal.com

Le service d’analyse VirusTotal.com a aussi ajouté une analyse dynamique des composantes.

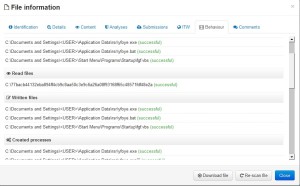

Blue Coat Malware Analysis Appliance

Evidemment, il nous fallait absolument vérifier si notre propre outil d’analyse de logiciels malveillants était affecté par Rombertik à un niveau ou à un autre. Il s’avère que non :

Les astuces utilisées par Rombertik sont-elles toutes inutiles ? Peut-être pas totalement. Trois autres sandbox en ligne testées ne l’ont pas détecté ou n’ont pas pu récupérer beaucoup d’information. Nous n’avons pas d’information interne à propos de ces services, donc nous n’en ferons pas d’analyse grandiloquente pour en comprendre la cause. Il y a toujours de nombreuses explications aux résultats négatifs. Cependant, nous pensons que dans au moins un des cas, le service s’est servi d’un nom de fichier standard pour l’échantillon, ce qui a permis de détecter la machine virtuelle.

Menace concrète

Le logiciel malveillant réagit quand on essaie de comprendre son mode de fonctionnement en effaçant les données du disque dur, mais il ne se propage pas s’il n’est pas analysé. Cela rendrait la menace d’avoir son disque dur effacé relativement plus gérable. Les analystes de logiciels malveillant, dans l’ensemble, savent comment garder une image intacte des VM de leurs analyses, et ne devrait pas être très affectés. En général, les utilisateurs lambda ne se rendront de toute façon pas compte que le disque dur a été effacé. En fait, nous avons été incapables de déclencher cet effet par un processus naturel, même lors de l’analyse instrumentale d’une sandbox.

De plus – même si ce logiciel malveillant parvenait à faire de gros dégâts et à effacer le MBR et/ou les fichiers – cette action serait détectée comme malveillante et comme un indice révélateur de la détection en elle-même, dans le cas du MAA de Blue Coat.

Ce qui nous amène à penser que l’impact réel de cette stratégie de destruction est mineur.

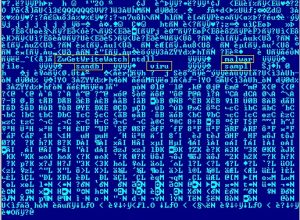

Ce qu’ils sont vraiment

Lorsque nous avons récupéré les échantillons cités sur le blog de Cisco, nous avons aussiremarqué que plusieurs autres échantillons présentaient des similarités dans leur structure. En fait, ces échantillons étaient si similaires que même quelqu’un qui n’est pas expert peut ajouter la détection de binaire YARA à son système et les détecter de manière fiable. Le premier 1.1MB est le même parmi tous ces échantillons, à l’exception de quelques en tête. Plusieurs astuces de contre-analyse mentionnées par Cisco sont clairement visibles comme étant des chaînes dans les binaires ci-dessous.

Lorsque nous avons entré ces autres fichiers dans notre outil d’analyse, nous pensions qu’ils se comporteraient à peu près comme ceux de l’échantillon Cisco. Nous avions tort. Ils ont des modes de fonctionnement assez différents.

Donc, il semblerait que le logiciel malveillant Rombertik ne soit en fait pas un logiciel malveillant, mais un fichier wrapper appliqué à différents logiciels criminels qui rend les données illisibles. Cependant, il lui manque une fonction essentielle : se rendre lui-même illisible. Au lieu de cela, il disparaît ou il évolue.

Mise à Jour :

Mon collègue Ashwin Vamshi pris le temps de décompresser complètement l’échantillon Rombertik, et il se trouve que je me suis un peu tromper dans l’histoire.

Rombertik – à savoir le logiciel malicieux avec la partie destructrice – est un fichier wrapper avec la charge utile mentionnée ci-dessus. Ainsi, l’énorme charge utile MiniDelphi avec le code anti-sandbox et non réversible est en effet une enveloppe / injecteur, mais il est apparemment sans rapport avec le code destructeur. Cette enveloppe peut transporter des charges utiles différentes, et Rombertik en est évidemment une.

En lui-même, Rombertik est un petit voleur d’information, qui contient trois ressources distinctes.

Ressources 1006 : Un RSA PRIVATEKEYBLOB – à savoir une paire de clés privé / public.

Ressources 1007 : Un Objet binaire chiffré avec l’algorithme RSA, contenant des informations de configuration C&C

Ressources 1008 : La partie du dossier de la C&C dropzone.

La clé RSA est utilisée comme passage vers la fonction CryptDecrypt pour décrypter le serveur de commande et de contrôle – et seulement à cet endroit. L’ajout d’une clé RSA serait logique si le créateur de logiciels malveillants voulait être sûr que les données soient authentiques. Cependant, ajouter une clé privée semble briser ce modèle, puisque maintenant tout le monde peut générer des données qui seront validées avec cette clé.

Rombertik devient destructeur si le date ne correspond pas à la version xor-codé de sa clé RSA. Ce mécanisme est particulièrement auto-protecteur : détecter si sa clé de cryptage a été altéré (de manière alternative, si sa date a été altérée). Je ne comprends pas cette logique – mais cela n’a absolument rien à voir avec un logiciel malveillant exécuté dans une machine virtuelle. Pour m’amuser, j’ai modifié la date et comme attendu, le logiciel malveillant a essayé de supprimer le disque dur. Cependant, ce genre d’action est très visible dans toutes les analyses automatisées et agit seulement pour attirer l’attention.

Blogpost original: bluecoat.com/security-blog/2015-05-07/impact-rombertik