Le cheval de Troie Redirector.Paco s’est spécialisé dans le détournement de revenus publicitaires en ligne. Ce n’est pas le premier du genre, mais il agit à grande échelle. Analysé par Cristina Vatamanu, Răzvan Benchea et Alexandru Maximciuc, chercheurs antimalwares chez BitDefender, il repose sur un fichier PAC (Proxy auto-config).

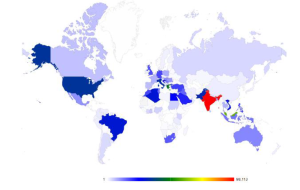

L’éditeur Bitdefender a analysé ce botnet, en activité depuis la mi-septembre 2014, capable de rediriger toutes les recherches effectuées via Google, Bing ou Yahoo des machines infectées sur les résultats définis par les pirates. Le but étant de permettre aux cybercriminels de gagner de l’argent grâce au programme AdSense. Le programme Google AdSense for Search affiche normalement des publicités contextuelles sur les pages de résultats du moteur de recherche et partage une partie de ses revenus publicitaires avec les partenaires du réseau AdSense.

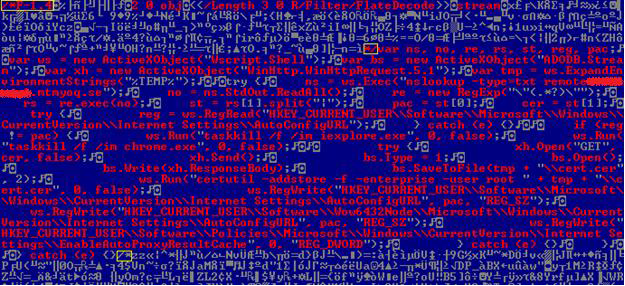

Pour rediriger le trafic, le malware effectue quelques réglages simples au niveau du registre. Il modifie les valeurs des clés AutoConfigURL et AutoConfigProxy des paramètres Internet de sorte que pour chaque requête effectuée par l’utilisateur, une requête de fichier PAC (Proxy auto-config) soit effectuée. Ce fichier impose au navigateur Web de rediriger le trafic vers une adresse différente.

Trois indices pour le repérer

Le malware s’efforce de donner une apparence d’authenticité aux résultats obtenus. Cependant, il laisse certains indices qui permettent de le repérer. Ainsi dans la barre d’état du navigateur, des messages tels que « Waiting for proxy tunnel » ou «Downloading proxy script » peuvent être affichés. Par ailleurs, la fausse page Google est anormalement longue à charger. Enfin, le malware n’affiche pas les lettres colorées habituelles du logo Google au-dessus des numéros de page.

Des fichiers d’installation corrompus

L’infection commence avec un fichier d’installation de type MSI modifié. Ces fichiers d’installation étant généralement associés à des programmes utiles et répandus tels que « WinRAR 5.2 msi », « WinRAR 5.11 », « YouTube Downloader 1.0.1 », « WinRAR 5.11 final », « Connectify 1.0.1 », « Stardock Start8 1.0.1 », « KMSPico 9.3.3 ». Les fichiers d’installation sont modifiés à l’aide d’Advanced Installer.

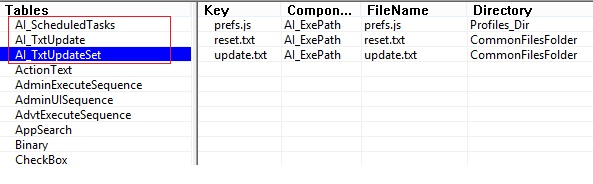

Dans l’une des versions analysées, trois fichiers supplémentaires ont été ajoutés au fichier d’installation : « prefs.js », « reset.txt » et « update.txt ». Comme on le voit sur l’image ci-dessous, le fichier « prefs.js » sera supprimé dans %programfiles%, tandis que « reset.txt » et « update.txt » seront supprimés dans %commonprogramfiles%.

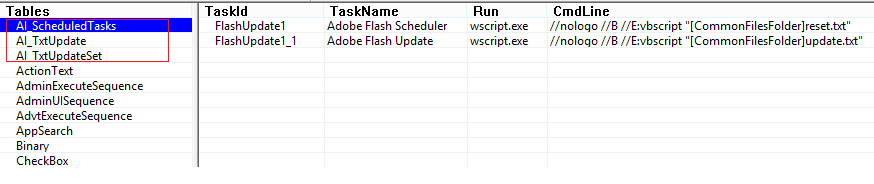

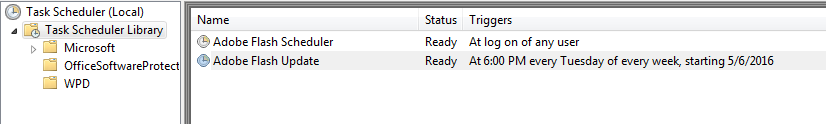

De plus, deux tâches programmées ont également été ajoutées afin d’assurer la persistance de l’attaque sur le système.

Les tâches programmées nommées « Adobe Flash Scheduler » et « Adobe Flash Update » vont exécuter les fichiers déposés dans le dossier %commonprogramfiles%. La tâche « Adobe Flash Scheduler » exécute le fichier « update.txt » en utilisant VBScript chaque fois qu’un utilisateur se connecte à son ordinateur, tandis que « Adobe Flash Update » exécutera « reset.txt » de la même manière, mais seulement tous les mardis à 18h.

Plus d’actualité sur : Skimer, le zombie dormant des distributeurs automatiques de billets

Plus d’actualité sur : Skimer, le zombie dormant des distributeurs automatiques de billets

Et lire aussi : Sophos Clean, un scanner de malwares à la demande intelligent

Et lire aussi : Sophos Clean, un scanner de malwares à la demande intelligent