Alors que Doctor Web délivre son rapport détaillé sur les malwares du mois de juin 2017, il revient plus précisément sur le ransomware qui a fait parler de lui au mois de juin. Pour lui, c’est bien l’outil de comptabilité fiscale populaire en Ukraine M.E.Doc qui est le source de propagation de l’attaque. Mais sans fonctionnalité malveillante, il aurait été infecté par des pirates.

Petya, NotPetya, Petya.A, ExPetya et WannaCry-2; Trojan.Encoder 12544… : pour les analystes de Doctor Web, rejoignant en cela d’autres experts, le ver-ransomware qui a marqué le mois de juin a été initialement conçu, non pour obtenir une rançon, mais pour endommager les ordinateurs infectés. « En effet, les auteurs de virus ont utilisé une seule boîte aux lettres qui a été bloquée peu de temps après le début de l’épidémie. De plus, la clé affichée à l’écran de l’ordinateur contaminé représente un jeu de caractères aléatoire et n’a rien à voir avec la clé de chiffrement réelle. Enfin, la clé transmise aux attaquants n’a rien à voir avec la clé utilisée pour chiffrer la table d’allocation des fichiers, donc les auteurs de virus ne sont pas en mesure de fournir à leur victime une clé de déchiffrement du disque. », précise-t-il.

Le logiciel MEDoc bien impliqué

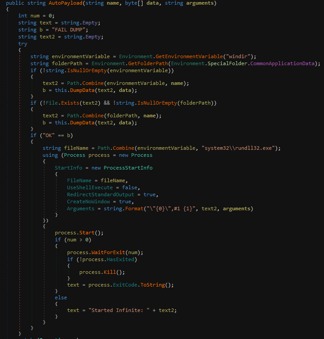

La source initiale de propagation du Trojan est bien, pour lui, le système de mises à jour du logiciel MEDoc, cet outil de comptabilité fiscale très populaire en Ukraine, utilisé par presque 80 % des sociétés là-bas et 400 000 clients qui s’en servent pour échanger des documents et s’envoyer des messages entre départements. « Suite à une analyse approfondie, il apparaît qu’un un enregistrement correspondant à la clé caractéristique du registre Windows : HKCU\SOFTWARE\WC réside dans un des modules du système de mise à jour de M.E.Doc nommé ZvitPublishedObjects.Server.MeCom. Les chercheurs ont prêté attention à cette clé de Registre en raison du fait que le même chemin est utilisé par le ransomware Trojan.Encoder.12703 . L’analyse des logs Dr.Web sur l’ordinateur d’un des clients de l’éditeur anti-virus a montré que le ransomware Trojan.Encoder.12703 a été lancé par l’application ProgramData\Medoc\Medoc\ezvit.exe, qui est un composant du programme M.E.Doc. Le fichier ZvitPublishedObjects.dll demandé depuis la machine contaminée avait le même hachage que l’échantillon examiné au Laboratoire de Doctor Web. » Ce qui a amené les analystes a en conclure que le module de mise à jour du programme M.E.Doc, réalisé sous forme de la bibliothèque dynamique ZvitPublishedObjects.dll, comprend un backdoor.

Quelles sont les possibilités de ce backdoor ?

La collecte de données pour l’accès aux serveurs de messagerie

L’exécution de n’importe quelles commandes dans l’OS contaminé

Le téléchargement sur l’ordinateur contaminé de fichiers particuliers

Le téléchargement et le lancement de n’importe quels fichiers exécutables

Il peut uploader des fichiers vers un serveur distant

Alors que les développeurs du programme MEDoc ont affirmé que leur application ne contenait pas de fonctionnalités malveillantes, et en prenant en compte les résultats de l’analyse statique du code, les analystes de Doctor Web en conclu que des pirates non identifiés avaient infecté un des composants MEDoc.

.