La conférence européenne annuelle de Check Point, l’European Check Point Experience, qui s’est tenue le 29 et 30 avril à Amsterdam a été l’occasion pour le spécialiste de la sécurité informatique de dévoiler ThreatCloud, son réseau collaboratif qui cartographie en temps réel les cyber-attaques à travers le monde.

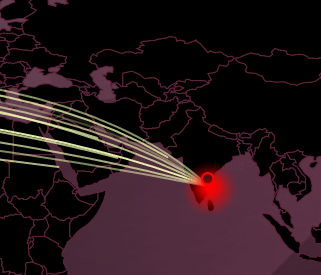

Gil Shwed, le fondateur et le dirigeant de Check Point, a indiqué pendant son discours d’ouverture que les attaques ciblées avaient augmenté globalement de 42 % en 2014, des PME jusqu’aux gouvernement. “74 % organisations ont vécu au moins un incident lié à un malware et 47 % une faille de sécurité depuis un appareil mobile compromis. Et ce ne sont là que les attaques connues”, a-t-il précisé. Pour se tenir informéées et pour adapter leur dispositif de sécurité, les entreprises pourront consulter le nouveau portail de l’éditeur, ThreatCloud World Cyber Threat Map, qui permet de voir en temps réel où se déroulent les cyber-attaques à travers le monde, et leur nombre.

Cette cartographie quotidienne des menaces a été créée à partir des données recueillies par ThreatCloud, réseau collaboratif de lutte contre le cybercrime. Elle génère des statistiques quotidiennes sur les 10 pays les plus touchés par des cyber-attaques, sur ceux qui en lancent le plus, sur les types d’attaques les plus fréquents, et indique le total des attaques quotidiennes.

https://www.threat-cloud.com/ThreatPortal/#/map