Atos décroche 2 contrats importants pour le Réseau Radio du…

Atos a été sélectionnée en octobre 2022 par le ministère de l’Intérieur et des Outre-Mer pour le lot 3 du contrat Réseau Radio du...

Avis d’expert – L’assistant Cyber au service des collectivités et…

Conscient de l’impact des cyberattaques sur les collectivités et les territoires, la Fédération Française de la Cybersécurité leur propose de s’intéresser au métier d’Assistant...

Hybridation du travail : les conséquences sur la DSI et…

Solutions Numériques vous invite avec IDC et EasyVista à sa Table ronde de la Rédaction du 10 juin 2021 (11H à 11H45) consacrée à...

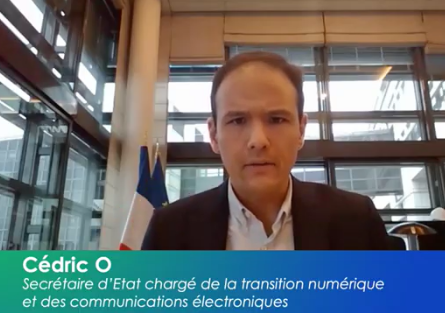

L’Etat co-financera des solutions de cybersécurité pour sécuriser ses infrastructures…

Le Gouvernement veut identifier avant mi-juin, via France Relance, au moins 3 solutions de cybersécurité pour sécuriser les infrastructures IT critiques des collectivités territoriales,...

Sage se recentre sur l’édition et mise sur ses revendeurs…

La priorité de Sage pour 2021 est d’accélérer la transformation Saas de son portfolio de progiciels de comptabilité, paie et RH. Il considère ses...

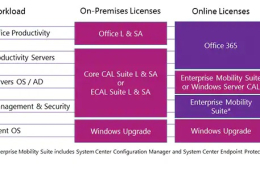

Microsoft arrête progressivement la vente de ses licences perpétuelles

Microsoft a annoncé cet été à ses partenaires l’arrêt en janvier 2022 des ventes, via le programme Open L notamment, des licences perpétuelles sur...

L’UGAP adopte la VoIP d’Alcatel-Lucent Enterprise grâce à Resadia

Resadia, un groupement de revendeurs IT BtoB, a remporté en septembre l'appel d'offres VoIP et communications unifiées de la centrale d'achat public Ugap, avec...

Le piège du Cloud se referme sur ses utilisateurs selon…

L’association des grandes entreprises françaises utilisatrices de l’IT alerte, à nouveau, sur les mauvaises pratiques commerciales de leurs grands fournisseurs IT et Cloud, des...

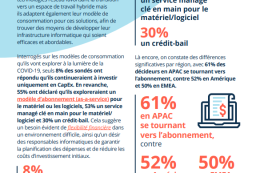

Le modèle abonnement pour l’IT intéresse davantage les grands comptes

Une étude dévoilée en septembre 2020 par Aruba révèle que les grands comptes présents dans 21 pays recherchent pour l’IT des modèles de consommation...

Les collectivités pourront récupérer la TVA sur les services Iaas

Les députés français ont rendu éligible au fonds de compensation de la TVA (FCTVA) les dépenses en services d’infrastructure IT dans le Cloud (Iaas)...