Sur les plus de 30 millions de comptes piratés sur le site dédié aux « rencontres extraconjugales » Ashleymadison.com, autour de 260 000 concerneraient des Français – une estimation basée sur des adresses en .fr uniquement, ne prenant pas en compte des adresses gmail en .com par exemple. Certains voudront aller vérifier si leurs données personnelles ont été dévoilées sur le Web. Ou celles de connaissances, voire de personnes connues… mais il n’est pas certain que ce soit une bonne idée, et si nous avons trouvé les moteurs de recherche permettant de le faire sur le Web, nous ne fournissons ici pas les adresses.

Les données d’Ashley Madison piratées en juillet ont été mises en ligne mardi dernier et plusieurs millions d’informations « sensibles » ont été divulguées. Certes, d’autres piratages de données personnelles ont fait parler d’eux comme le vol de photos de personnalités stockées dans iCloud, ou celles de données médicales, mais pour la première fois le piratage du site Ashley Madison révèle à grande échelle des secrets très intimes, à commencer par les préférences sexuelles. Et il ne s’agit pas d’exercer un chantage financier, mais plutôt à la moralité, les hackers – Impact Team – réclamant la pure et simple fermeture du site.

Du Dark Web à la place publique

Un piratage qui a mis le feu aux poudres sur le Web, et l’on y trouve depuis peu des moteurs de recherche pour trouver les « infidèles », alors même que ceux-ci peuvent être non impliqués du fait que l’on peut fournir pour s’inscrire sur Madison Ashley n’importe quelle adresse mail valide, y compris celle de quelqu’un d’autre (il n’y a pas de post validation)…

Ordinairement, les données piratées sont difficiles à obtenir : les fichiers hackés sont postés sur le Dark Web (auquel on accède avec des outils comme Tor) et « commercialisées » sur des plateformes d’échange nécessitant elles aussi des logiciels spécifiques.

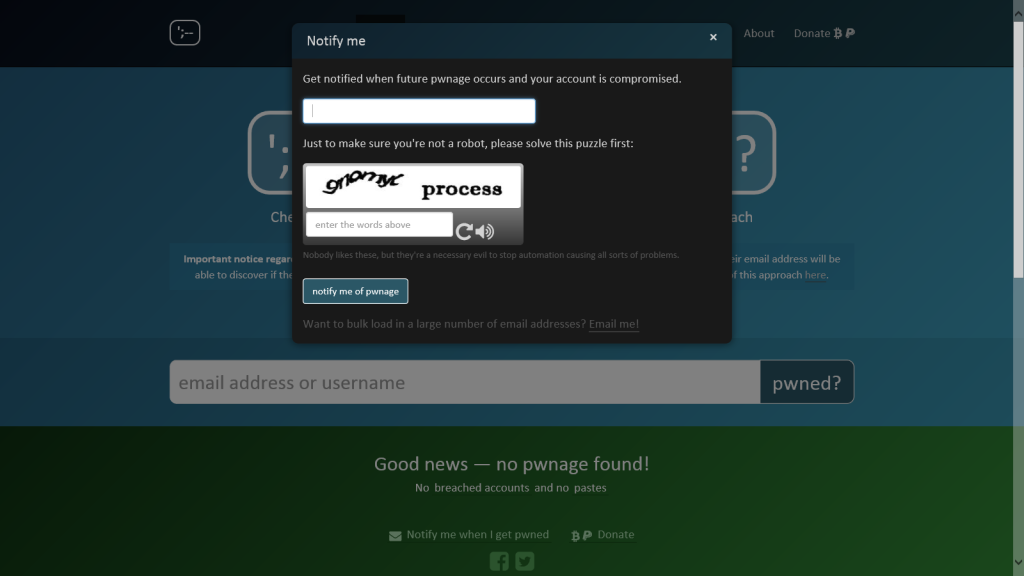

Dans le cas d’Ashley Madison, un nom ou une adresse mail suffisent pour retrouver un inscrit. Sur ce site par exemple (voir capture ci dessous), sur lequel nous nous sommes rendus, vous pouvez savoir si l’un de vos comptes a été compromis, a posteriori, et même vous inscrire pour être notifié d’un futur piratage…

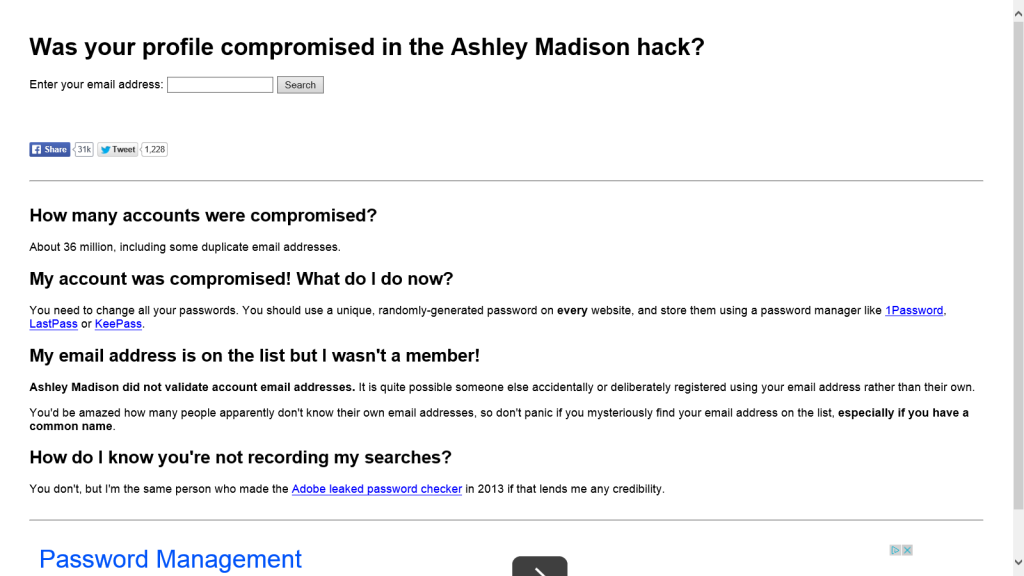

Mais attention, si vous tapez l’adresse mail d’une connaissance, son nom ou le vôtre, vous risquez d’être leurré. Rien ne vous dit que l’on ne vous a pas fait une farce, en vous inscrivant à votre insu sur un site, ou qu’il ne s’agit pas d’un homonyme. Certains utilisent même des noms de célébrités, y compris des noms de personnalités de l’IT très connus, comme nous avons pu le constater, de façon fantaisiste (voir ici). D’autres moteurs de vérification existent via une adresse mail, tout aussi simple d’utilisation : il suffit d’indiquer une adresse de messagerie dans un champ de recherche (voir ci-dessous).

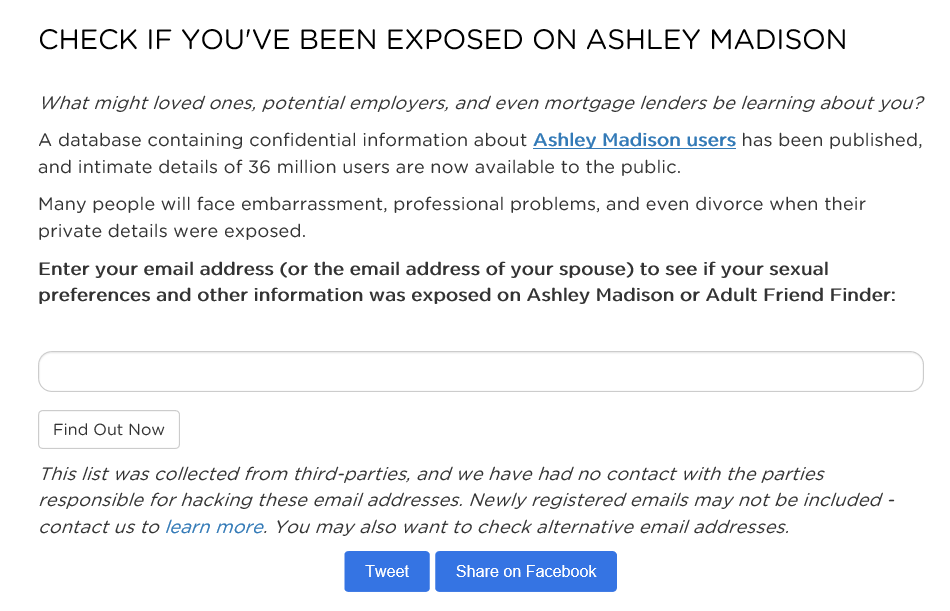

Une agence de détectives américaine a même sauté sur l’occasion pour proposer le sien, avec possibilité de partager l’info sur Facebook ou Twitter, précisant bien qu’elle n’a aucun contact avec les pirates (sic).

Et un internaute s’est lui fendu d’une Google Map pour afficher les adresses mails d’utilisateurs enregistrées sur Ashleymadison.com.

Tout cela est-il bien raisonnable ?