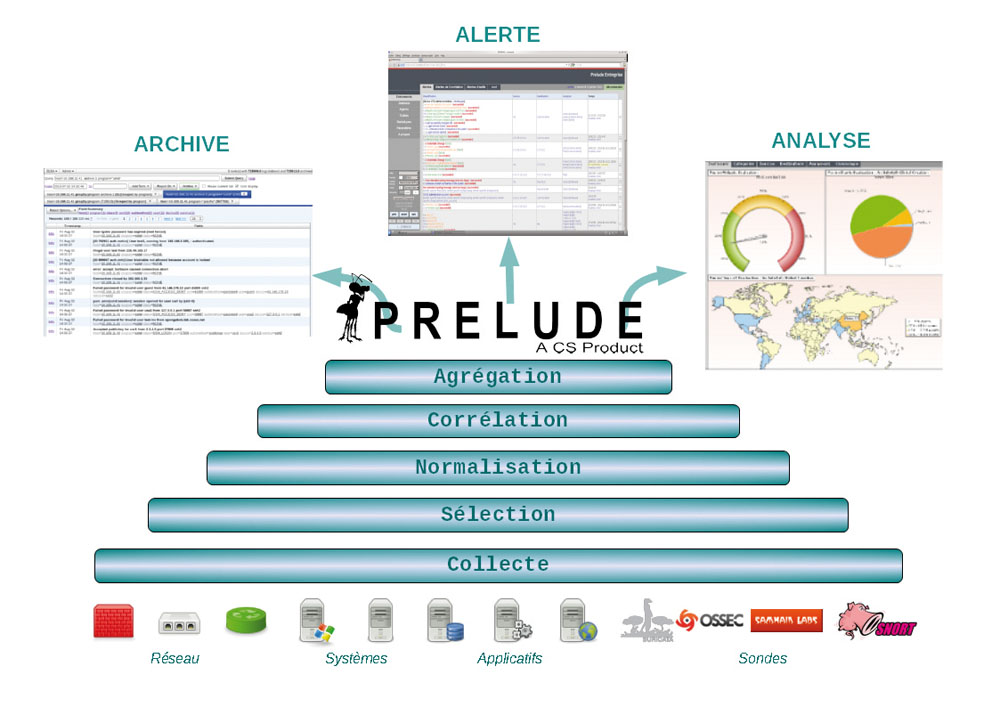

IBM avec QRadar, Splunk avec son offre Security Intelligence Platform, LogRhythm, HPE avec ArcSight ou encore Intel/McAfee proposent des offres SIEM aux entreprises, ainsi que le Français CS Communication & Systèmes avec sa solution Prelude.

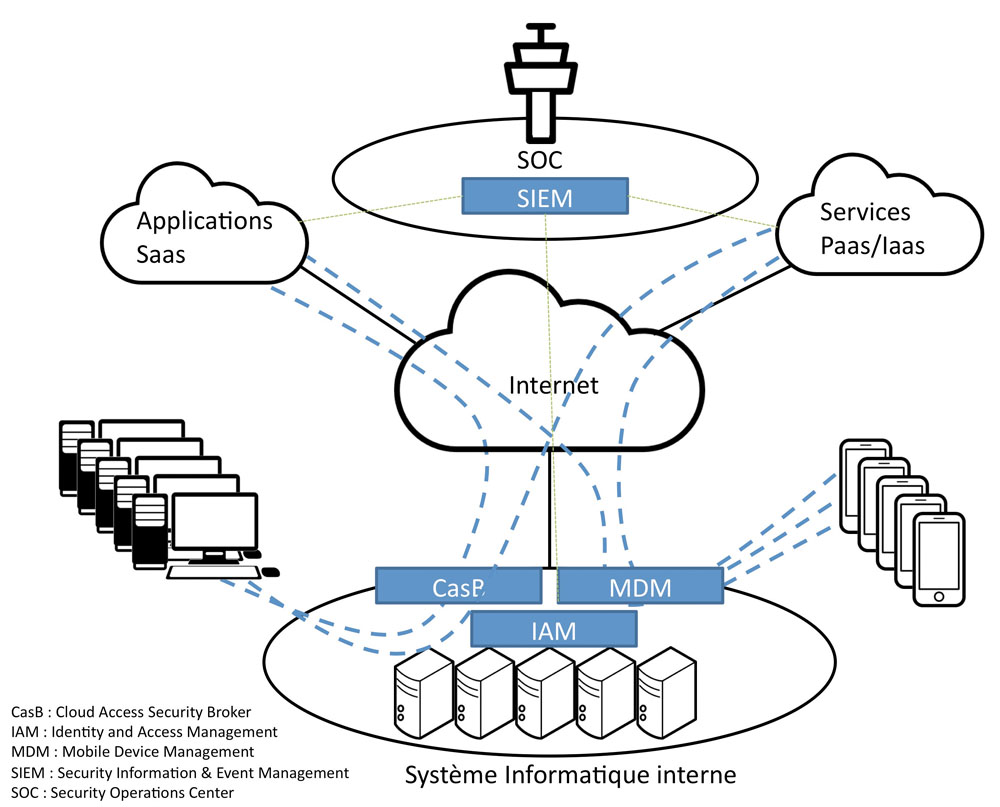

« Assurer une supervision de la sécurité de bout en bout sur une architecture qui s’appuie sur un Cloud privé et des services Cloud externes pose le problème de la disponibilité d’API de sécurité chez les fournisseurs de services Cloud » souligne Gilles Lehmann, chef de produit de Prelude et Vigilo chez CS. « L’objectif du SIEM est de proposer une vision unifiée sur l’ensemble du système d’information mais aujourd’hui, chaque fournisseur Cloud offre son propre SIEM, ses propres API et ces SIEM ne savent pas communiquer entre eux. Or savoir que l’entreprise fait l’objet d’une attaque sur son Cloud public avant que son SI privé ne le soit est une information importante. Faire de la corrélation est un point très important dans le domaine. » Pour résoudre ce problème de formats propriétaires, CS a travaillé sur le projet SECEF, pour Security Exchange Format, afin de proposer des standard de sécurité IDMEF (RFC 4765) et IODEF (RFC 5070) et les relancer dans le domaine du SIEM, des formats maintenant reconnus au sein du référentiel général d’interopérabilité de l’administration française. « Les SOC peuvent bien évidemment intégrer à leur périmètre de surveillance les solutions externes au SI de l’entreprise, mais cela nécessite la coopération du fournisseur de service Cloud » explique Gérard Gaudin, Consultant en cybersécurité. « Pour des services Cloud ou mobiles grand public, cela peut être beaucoup plus compliqué. Cela pose néanmoins le problème des standards d’échanges avec les SIEM. Il n’y a pas véritablement de standard du marché sur les logs. À côté d’IDMEF et IODEF, il existe aussi STIX et TAXII pour échanger des informations sur les incidents en cours et les menaces, mis en œuvre de plus en plus dans le cadre de la “Threat intelligence” ». Autre brique dédiée au contrôle de l’usage des services Cloud par les utilisateurs et applications internes, le CASB (Cloud Access Security Broker).

CASB, un tueur de Shadow IT

Les éditeurs se bousculent aujourd’hui sur ce marché : BlueCoat, Palo Alto Networks, Netskope, Imperva, Bitglass ou encore Cisco avec CloudLock proposent des solutions pour traquer le Shadow IT en analysant les échanges réseaux. « Le CASB vient se placer entre l’entreprise et ses fournisseurs Cloud », explique Laurent Maréchal, spécialiste en solutions entreprise chez McAfee. « C’est un outil agnostique en terme d’infrastructure réseau qui ne nécessite pas de déployer des briques logicielles sur l’ensemble des terminaux potentiellement utilisables par les utilisateurs. » Un CASB comme McAfee Cloud Data Protection s’appuie sur des API pour se connecter aux services Cloud de stockage de type Box, Dropbox, mais aussi réaliser des contrôles plus poussés quant à l’accès des applications qui peuvent être portées par Amazon Web Service ou Microsoft Azure. Un CASB propose généralement une classification du risque présenté par chaque service Cloud. A l’administrateur de décider ce qu’il va filtrer ou laisser passer sur son réseau.

Si les RSSI et leurs DOSI disposent des briques techniques pour sécuriser des architectures informatiques hybrides, tous les experts s’accordent à considérer que la règle numéro un reste la bonne application de la politique de sécurité de l’entreprise et surtout une bonne hygiène informatique appliquée à chaque employé car tout le monde le sait, l’élément le plus faible d’une architecture de protection reste l’ICC, c’est-à-dire l’Interface Chaise/ Clavier, autrement dit l’utilisateur lui-même.