Premier du genre organisé par le Clusif, Club de la sécurité de l’information français, un exercice de crise évalue les réactions d’une PME et d’un OIV, fictifs, face à une cyberattaque.

Un exercice de cybercrise organisé par le Clusif sous le nom de “ECRANS 2017” (Acronyme de “Exercice de Crise Réaliste, Annuel et Nécessaire à la Sensibilisation”) est riche d’enseignement. Celui-ci se base sur un scénario plutôt original mettant en scène une PME fictive de la région bordelaise, un laboratoire d’analyses médicales aux prises avec un ransomware. Les pirates réclament une rançon afin de déchiffrer les données médicales tombées sous leur emprise alors qu’un second acteur, un hôpital parisien (lui aussi fictif), attend de son côté les résultats d’analyses de ses patients, dont certains sont entre la vie et la mort. Comment gérer une telle crise alors qu’on est une PME sous la pression de son client, des médias et des autorités telles que la CNIL, l’ANSSI et la BEFTI ?

Jean-Marc Gremy, président du Clusif, résume l’objectif de cet exercice qui est appelé à devenir annuel. Alors que de nombreux exercices de cybercrise sont menés dans les grandes entreprises, ou que d’autres, de grande taille, sont opérés par l’ANSSI, la volonté du Clusif est de s’inscrire dans une démarche où le tissu économique est largement composé de PME. « Il fallait monter un exercice afin de constater ce que pouvait être la gestion de crise dans une entreprise de petite taille, souvent mal préparée. Si les petites entreprises ne se préparent pas au pire, elles ne survivront pas à de telles crises. » Le Clusif veut donc constituer un champ d’exercice où les PME pourraient envoyer leurs « cybersoldats » afin de valider leurs procédures de cybercrise.

Cet exercice est aussi l’occasion pour le Clusif de valoriser ses travaux, notamment le dossier technique publié en 2017 sur les cellules de crise. « Il s’agissait pour nous de mettre sur le grill les recommandations que nous avions faites et voir si ce que nous avions élaboré était réellement applicable à l’échelle d’une PME. »

Un scénario de crise longuement préparé

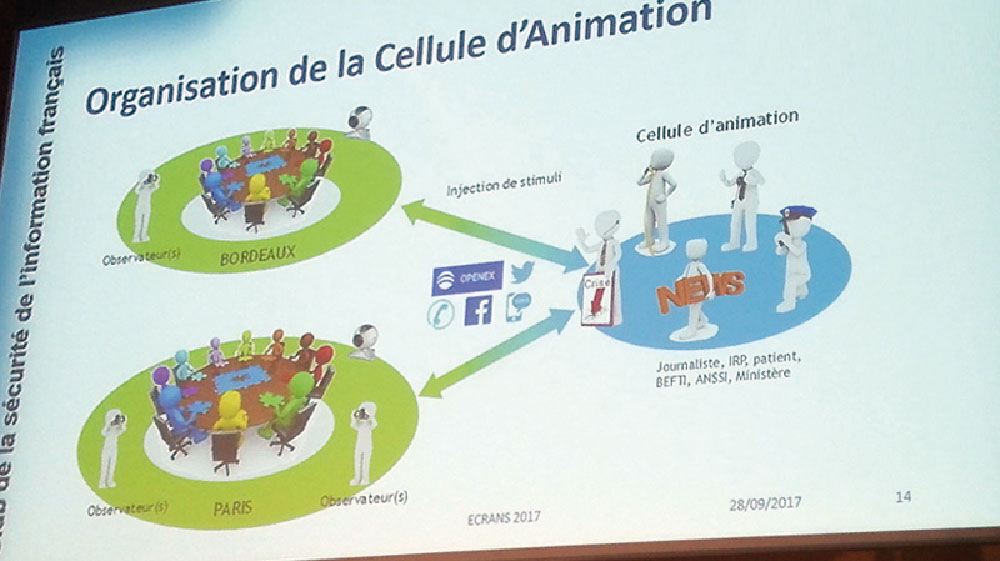

Quatre équipes ont été impliquées dans cette simulation. La première, localisée à Bordeaux, était animée par le CLUSIR (Club de la Sécurité de l’Information Régionale) d’Aquitaine. Elle figurait un laboratoire d’analyses médicales. Une deuxième équipe, basée à Paris, représentait un établissement hospitalier, client de ce laboratoire. En parallèle était postée sur les deux sites une équipe d’observateurs tandis qu’une équipe d’animation orchestrait l’opération. La conférence de restitution qui a eu lieu le 28 septembre a été l’occasion de montrer que les enjeux d’une telle situation vont bien au-delà du seul aspect technique. Techniquement, l’équipe d’animation s’est appuyée sur le logiciel Openex, une plateforme Open Source développée par l’ANSSI et qui permet, tout au long de l’exercice, de délivrer des stimuli selon le scénario préétabli. Des stimuli comme des tweets et des appels

La technique n’est pas le seul aspect important

Lorsqu’on imagine une entreprise confrontée à une cyberattaque, on pense aux analystes en cybersécurité du CERT (Computer Emergency Response Team) pour éteindre les incendies allumés par les pirates dans le système d’information, identifier le « Patient zéro », déchiffrer ou récupérer les données chiffrées, dans une ambiance de poste de commandement de sous-marin nucléaire. La vérité est tout autre, particulièrement lorsqu’on est une simple PME.

Le premier enseignement de l’exercice ECRANS 2017 est l’impérieux besoin de préparation nécessaire au bon fonctionnement d’une cellule de crise. Il faut que l’entreprise ait déjà désigné les personnes qui vont composer sa cellule de crise, définir qui en sera le directeur, les conseillers et notamment avoir nommé un PMO (Secrétaire de crise) qui va rédiger une main courante tout au long des événements, avec des points de situation régulier tout au long de la journée. Il faut aussi prévoir une rotation de chaque membre de l’équipe afin de pouvoir assurer une permanence si la crise vient à durer dans le temps. Il faut aussi avoir établi à l’avance un annuaire des personnes à contacter tant en interne qu’en externe, notamment la liste des autorités qu’il convient d’informer de la situation qu’il s’agisse de l’ANSSI, de la CNIL. La directive NIS va notamment étendre le nombre d’entreprises concernées par les déclarations auprès de l’ANSSI. Enfin, il faut prévoir une version papier des annuaires et procédures à tenir en cas de blocage total du système d’information.

Communication de crise : les PME démunies

L’autre grande leçon tirée de l’exercice ECRANS 2017 est l’impréparation de la PME à gérer sa communication de crise. Ainsi, contacté par un journaliste (fictif) alerté par des tweets alarmants, un des membres de la cellule de crise a détaillé à ce dernier l’attaque à laquelle était soumise son entreprise… Une transparence parfois dangereuse car, outre le risque d’image encouru, livrer trop de détails à la presse peut alimenter les pirates qui vont exploiter les informations qu’ils trouveront sur le Web. A l’opposé, un mutisme total va pousser les journalistes à extrapoler à partir des quelques informations glanées sur les réseaux sociaux, avec un risque d’erreur élevé. « Le mieux est d’avoir un discours authentique, reconnaître la crise mais sans tout dévoiler » a ainsi expliqué Frédéric Malmartel, responsable Fonction Sécurité des SI d’ACOSS (caisse nationale du réseau des URSSAF) et Administrateur du Clusif : « Etre transparent dans certaines limites, puis, une fois la crise passée, retourner celle-ci en votre faveur, montrer que l’on a été capable de la gérer, que l’on n’a pas plié face aux malfaiteurs et ainsi renforcer l’image de l’entreprise. »

Autre aspect méconnu de la gestion de crise, la gestion contractuelle. Raynald Lasota, chef de service chez France Télévisions a souligné l’extrême complexité de cette problématique avec des fournisseurs dans le contexte d’une cyberattaque. Que faire si son fournisseur est sous le feu d’une attaque, quelles sont ses SLA et que se passe-t-il en cas de rupture de service ? Dans le cas de l’exercice ECRANS, le laboratoire a pu mettre en place un VPN vers l’hôpital afin de lui transmettre les données sans risque d’infecter son client. Un comportement exemplaire qu’il convient de formaliser dans les « clauses cybersécurité » des fournisseurs. D’autant que, parfois, certains hébergeurs facturent les demandes d’extractions de log…

Enfin, la conférence de restitution s’est achevée par l’intervention de Sylvie Sanchis, commissaire à la BEFTI (Brigade d’Enquêtes sur les Fraudes aux Technologies de l’Information). Celle-ci a insisté sur l’importance de porter plainte en cas de cyberattaque. Une vraie problématique en France : la commissaire a révélé que la BEFTI n’a enregistré qu’une centaine de plaintes suite à l’attaque de Locky alors que les experts estiment que le ransomware aurait frappé 1 500 victimes dans l’Hexagone. « Nous apprenons souvent à la victime comment l’attaque s’est passée ou même comment elle se déroule encore » a expliqué Sylvie Sanchis.

Déposer une plainte en cas de cyberattaque n’est pas si fréquent

« Vous n’imaginez pas le nombre de victimes qui viennent nous voir une fois puis reviennent une seconde fois dans un intervalle de temps très court car, parfois, l’entreprise a réparé son SI un peu vite, sans véritablement identifier l’origine de l’attaque. A partir du moment où vous venez déposer plainte, nous, nous allons être un peu offensifs, on va vous questionner, vouloir savoir comment s’est passée l’attaque, d’où elle est venue. C’est un travail collectif qui permettra d’anticiper et d’éviter une nouvelle attaque. »

Michel Delpuech, préfet de la région d’Île-de-France, préfet de Police et préfet de la zone de défense de Paris a ouvert la conférence de restitution de l’exercice de cybercrise ECRANS 2017, preuve de l’importance donnée à la cybersécurité par les autorités françaises.

Michel Delpuech, préfet de la région d’Île-de-France, préfet de Police et préfet de la zone de défense de Paris a ouvert la conférence de restitution de l’exercice de cybercrise ECRANS 2017, preuve de l’importance donnée à la cybersécurité par les autorités françaises.

Cyberattaque :

le Top 10 des meilleures pratiques

1 Anticiper en définissant à l’avance l’organisation de la cellule de gestion de crise

2 Préparer et former les personnes qui devront entrer en action lors de la crise, leur fournir les documents qui leur seront nécessaires

3 Collecter et sauvegarder tout au long de la crise les éléments qui seront ensuite utiles au dépôt de plainte

4 Prévoir un système de rotation des membres de la cellule de crise si celle-ci vient à durer

5 Définir et faire accepter les modalités relatives aux permanences à assurer dans la cellule de crise

6 Anticiper la mise en place d’un secrétariat qui prendra en charge la rédaction des documents qui permettront d’assurer un suivi de la crise

7 Avertir les instances type CNIL, ANSSI, autorités de tutelle, déposer plainte

8 Informer en interne les partenaires et clients de l’entreprise sur le déroulement de la crise, préparer la communication externe

9 Identifier un cabinet juridique ou un cabinet d’avocats lorsqu’on ne dispose pas d’un juriste interne

10 Tester régulièrement le dispositif de l’offre.